Bulut Bilişim gelişen modern teknoloji ile birlikte yaşamın vazgeçilmez bilişim kaynağı olmaya devam etmektedir. Buluta sahip olmanın birçok avantajı bulunmaktadır. Kurumların, şirketlerin uygun altyapı özellikleriyle modern dünyada var olması için bir köprü oluşturmuştur. Güvenlik günümüzde her alanda olduğu gibi bulut bilişiminde özellikle odaklandığı anahtar durumlardan birisidir.

Bulut Bilişim, yazılım uygulamaları, veri depolama hizmeti ve işlem kapasitesi gibi hizmetleri, internetin bir evrim ötesinde, detaydan soyutlayacak şekilde sunan mimari modeldir. Süper bilgisayarlar ve grid bilişim sonrası sanallaştırma teknolojisi gibi kavramlarla bütünleşerek hız kazanmıştır.

İş yükü genişlemeye başladığında sağladığı kaynakları arttırarak sistemin devamlılığını sağlar. Bu kaynaklar verinin depolanmasından, uygulamaların çalıştırılmasına kadar uzayan bir genişlikte servis alanını kapsayabilir. Bulutun ilk uygulamaları depolama, yedekleme amacıyla olmuştur. Hepimiz internetten elektronik postalarımıza girerek, video izleyerek zaman zaman bulut sisteminin basit birer müşterisi olmuşuzdur.

Bulut Bilişimin sağladığı avantajlar oldukça geniş bir alanı kapsamaktadır. Kolay yönetim, maliyetlerin düşürülmesi, felaket yönetimi, esneklik, verimlilik ve yüksek erişilebilirlik bulut bilişimin sağladığı avantajlardan bazılarıdır:

Örneğin bir fabrika var ve bu fabrikada işçiler bütün işlemlerini kendi sistemleri üzerindeki uygulamalardan yapıyorlar. Ancak fabrika genişlemeye başladığında kaynakların yetmediğini düşünelim. Böyle bir sorunla karşılaşıldığında, uygulamaların çalışmasını sağlayan fiziksel sunucunun desteklediği ölçüde bir iyileştirme yapılması gerekebilir. Bu iyileştirme sırasında yapılan işlemin zorluğuna bağlı olarak hizmetin kesintiye uğrama süresi saatleri bulacak düzeyde artabilir. Fakat bulut olsaydı, bu iyileştirme işlemi dakikalar ile ölçülecek bir süre içinde yapılabilecekken, kullanılan sanallaştırma yazılımına bağlı olarak sunucular çalışır vaziyette iken dahi yapılabilmektedir. Bu sayede hem insan hem iş gücü azalmış olurken, hem de servis kesintisi en aza indirgenmiş olacaktır. İşte bulut bilişimde esneklik buradan gelmektedir.

Verimlilik, sunucuların etkin kullanımından gelmektedir. 5 sunucunun %20 işlemci kullanımıyla calıştırıldığı bir ortamda sunucu başına %80 israfdan bahsedebiliriz. İşte bulut uzerindeki sanallaştırma sayesinde bu 5 makinenin tek bir makine üzerinde toplanmasıyla verimlilik sağlanabilirdi. Ek olarak sunucuların elektrik, bakım, işletim maliyetlerinden de önemli ölçüde kâr sağlanacakdı.

Yüksek erişilebilirlik, günümüzde şirketlerin 1 dakika kesintiye bile razı olmamasından dolayı bulut mimarinin olmazsa olmazlarındandır. Birçok şirketin hizmetlerinin 1 dakika kesintiye uğramasi bile yüksek miktarlarda zarara sebep olabilmektedir.

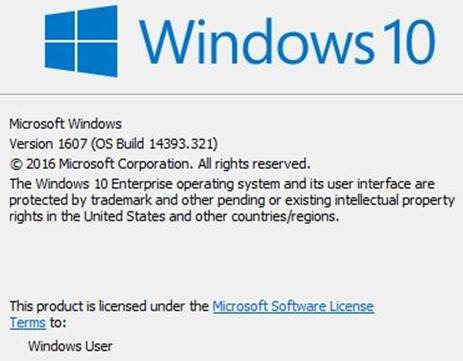

Bulut Bilişim sahip olunan bulut tipine bağlı olarak bir takım dezavantajlar da içermektedir. Sürekli internet bağlantısı gerektirmesi, sistem güncellemelerinin hizmet sağlayıcısı tarafindan yapılması nedeniyle müşterilerin değişen boyutlarda etkilenmesi, deneyimsiz bulut operatörleri ve güvenlik boyutu sebepleriyle çekinceler oluşturmaktadır.

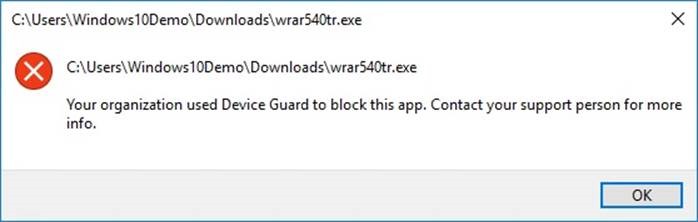

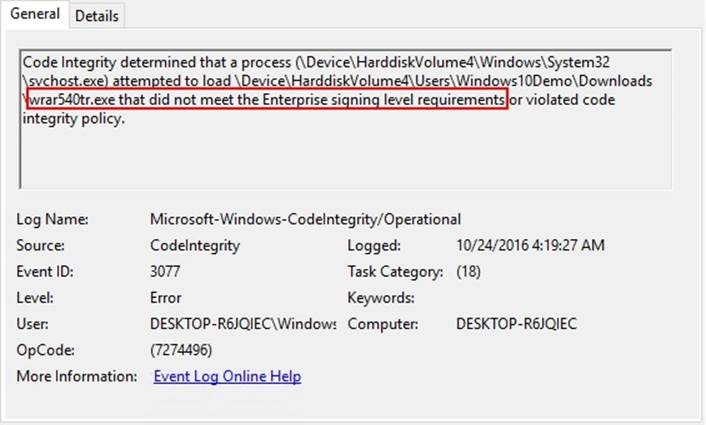

Güvenlik problemi günümüzde her alanda olduğu gibi bulut mimaride de başlıca problem sahalarından birisidir. Verinin gizliliği, korunması güvenlik alanlarında kilit rol oynamaktadır. Normalde bulut, daha fazla bir alana hitap edebilecekken güvenlik konularından dolayı büyük bir yatırımcı kitlesini kaybetmektedir. Çünkü geleneksel sistemlere nazaran bulutdaki veri kötü niyetli kişiler için daha fazla ilgi çekmektedir.

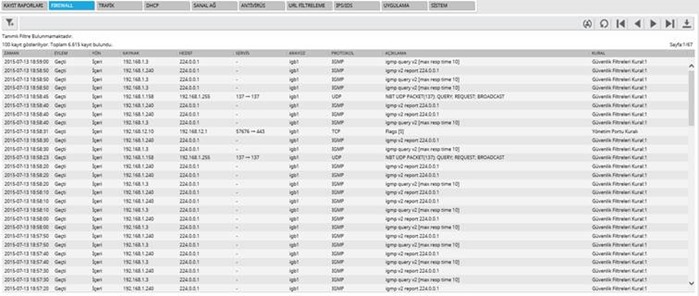

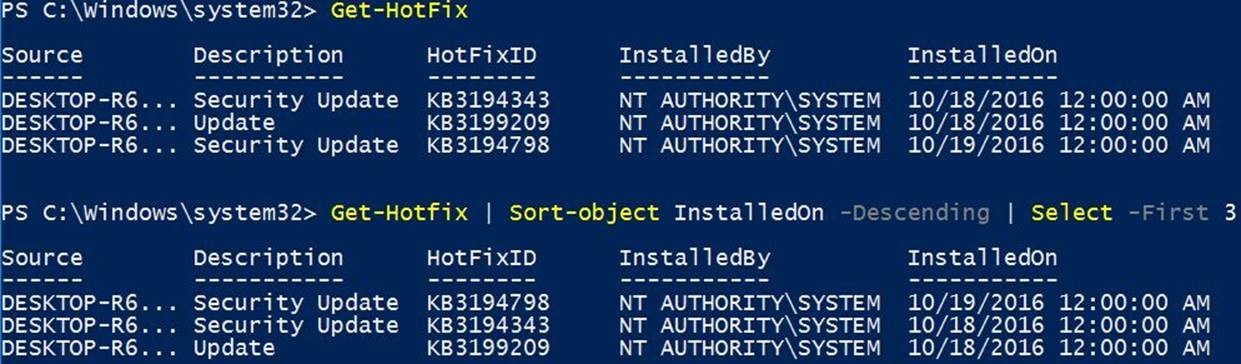

Güvenlikde ki anahtar teknolojilere bakacak olursak sanallaştırma, sanal makineler üzerindeki sanal güvenlik duvarı mantığı, kimlik yönetimi, erişim kontrolü, hesap verilebilirlik ve tabi ki kendini ispatlamış bulut sağlayıcısı kullanımı ön plana çıkmaktadır.

BULUT BİLİŞİM ALTYAPISI SERVİS MODELLERİ

Bulut Bilişimde servis modelleri sağladığı desteğe göre kademeli olarak birbiri üzerinde oluşacak şekilde 3’ e ayrılır. Şekilde bulut bilişim servis modellerini görmektesiniz.

Bulut Bilişim Servis Modelleri

Yazılımlar, platformlar üzerinde çalışmakta iken, platformlar ise doğal olarak altyapı üzerine kuruludurlar. Servis modelleri:

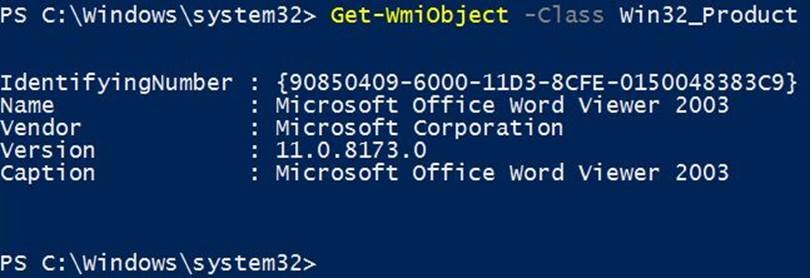

Servis olarak yazılım (Software as a Service, SaaS): Kullanıcının uygulamaları yüklemeden, konfigürasyon ayarlarını yapıp çalıştırmasına gerek kalmadan direk kullanmasına dayanan bir modeldir. İçerisinde mail, takvim, ofis uygulamaları, konferans programları barındıranve kurumlar için kolaylıklar sağlayan uygulamalar bunlara örnektir.

Servis olarak platform (Platform as a Service, Paas): Kullanıcının isteğine göre ya da standartlara göre uygulama geliştirme, çalıştırma ortamı, tamamlayıcı servisler ve altyapılarını sağlar.

Servis olarak altyapı (Infrastructure as a Service, Iass): Kullanıcının ağ, depolama, işlem kaynaklarını servis olarak kullanmasıdır. Bu hizmeti kullanan müşteriler ise çok çeşitli yelpazede bir yapı içermektedirler. Müşterilerin bir kısmı altyapılarını bütün olarak buluta yükleyerek bulutun esnekliğinden faydalanmışken, bazı müşteriler ise bir kısım sunucuları kendi kontrolü altına almışlardır.

BULUT BİLİŞİM TİPLERİ

Kurumlar, şirketler yapılarına, verilerinin güvenlik derecesine, birbirleriyle olan çalışılabilirlik durumlarına göre hangi bulut tipinde yer alacakları bakımından sınıflandırılırlar.

Genel Bulut: Kullanıcılar arayüzler aracılığıyla buluta erişip kullandıkları kadar öderler. Servis sağlayıcıları hiçbir zaman sunucularına direk erişim vermezler, erişim internet aracılığıyla olur. Bu tür yapılardaki veriler, saldırılara karşı her zaman daha ön plandadır.

Özel Bulut: Kuruma özel olarak oluşturulan, intranet benzeri bir ortam sağlayan, kontrol ve uyarlanabilirlik bazında kurum bazlı ayarlamaların da yapılabildiği, güvenliğin ön planda olduğu modeldir.

Hibrid (Karma) Bulut: Genel ve özel bulutun karmasıdır. Özel buluta sahip olan kurumlar gerekli gördüğü durumlarda genel bulutdan da faydalanırlar ancak güvenlik yine ön plandadır.

Topluluk (Ortaklık) Bulutu: Birden çok birbiriyle ilişkili kurumun bir bulut altyapısını kullandığı modeldir. Kaynaklar herhangi bir kurumca özel bulut mantığında yönetilebilecegi gibi bir sağlayıcı tarafindan da yönetilebilir. Veriler ve yazılımlara kurumlarca erişim sağlanabilir.

Uygulamaların hizmet sürelerini optimize etmek açısından bulutun altyapısı ile olan etkileşimi önemlidir.

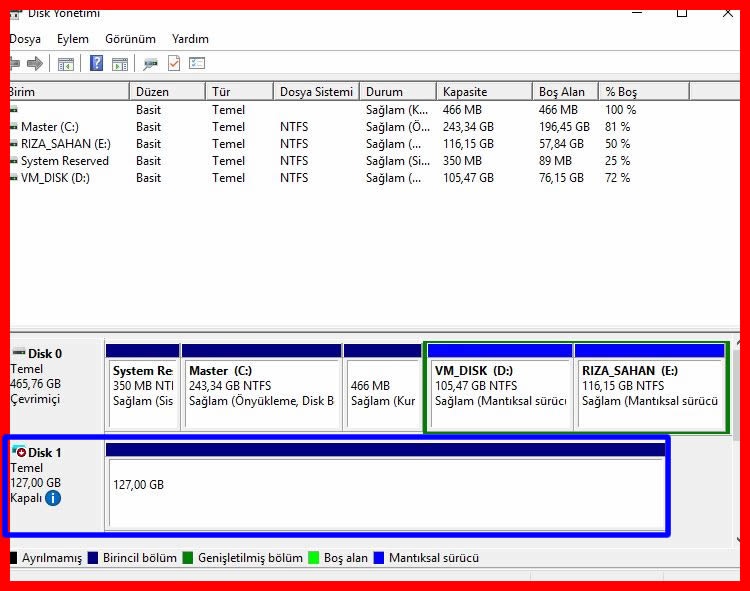

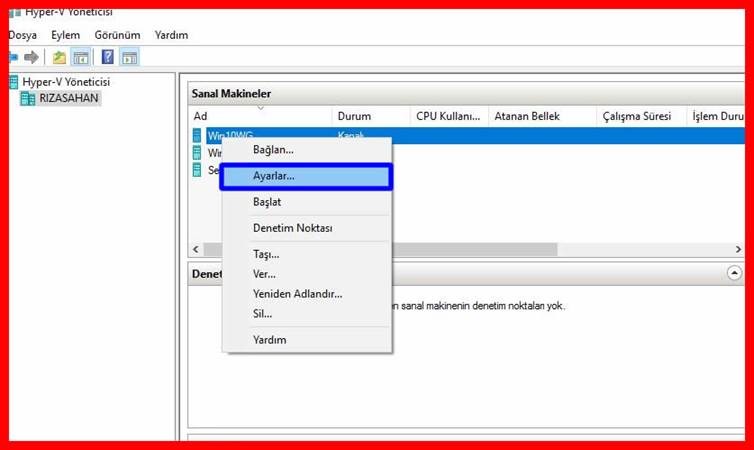

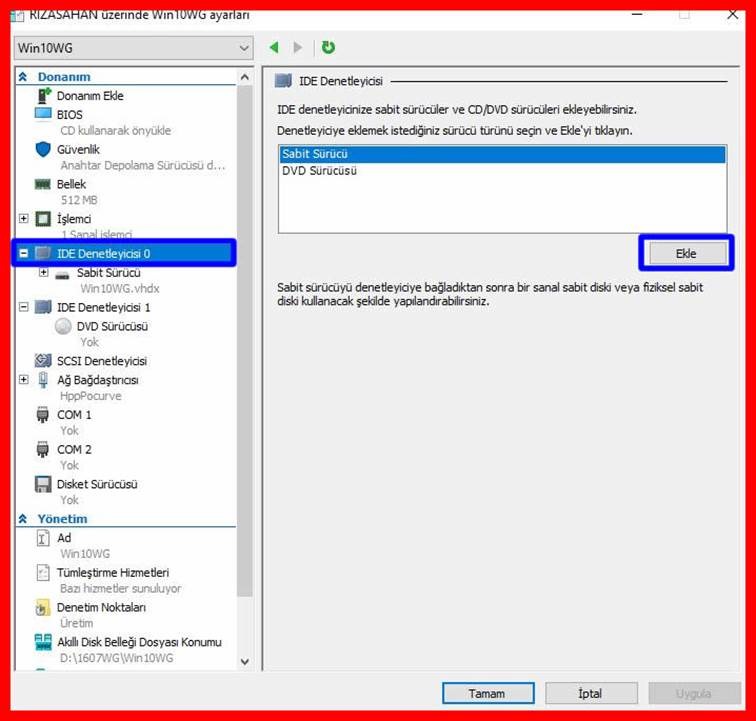

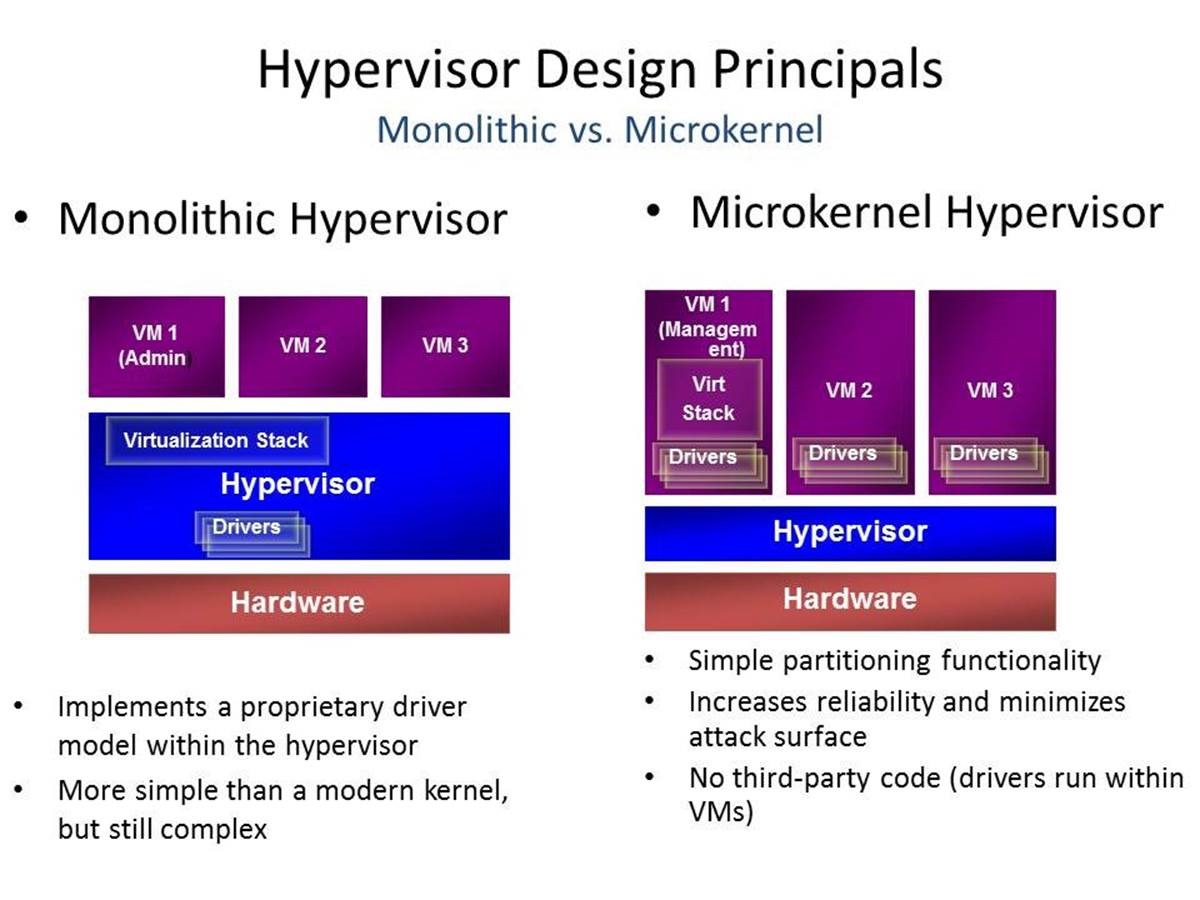

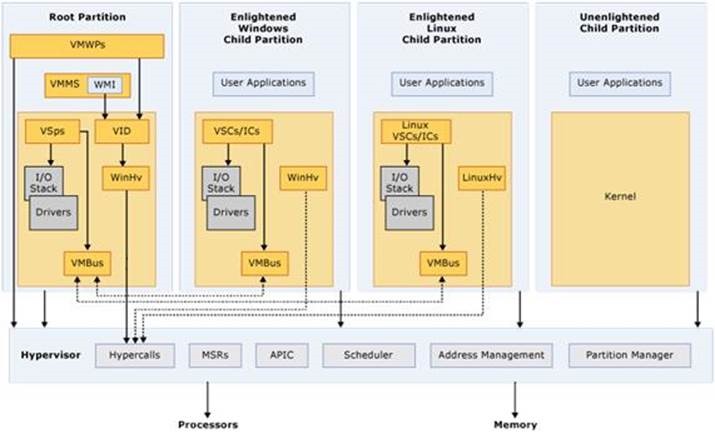

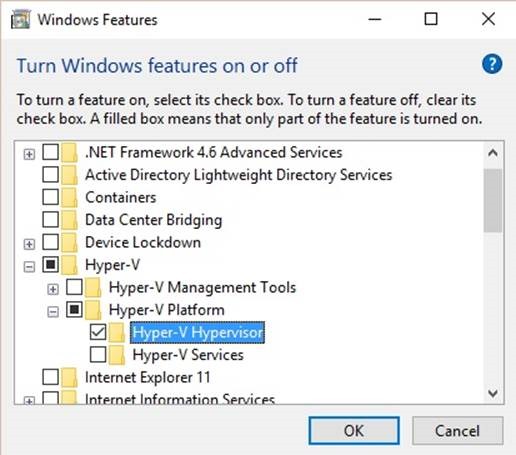

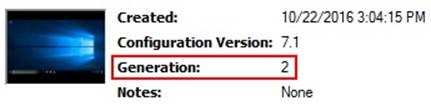

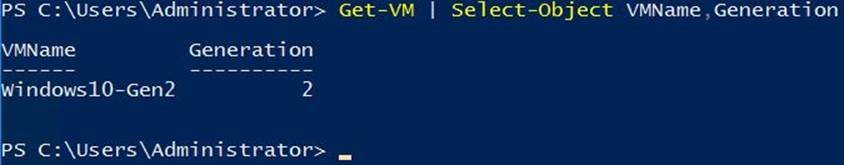

Buluttan bahsederken sanallaştırma konusuna değinmemek olmazdı çünkü bu muazzam teknoloji bulut mimarinin en temel yapı taşlarından birisidir. Bir fiziksel kaynağı birden fazla mantıksal yapıya bölerek fiziksel kaynaktan tam anlamıyla faydalanmaktır. Böylece kaynaklar verimli kullanılır. Sanallaştırmanın limitlerine ulaşıldığında sistem en uygun durumdaki başka bir fiziksel sunucuya aktarılabilmektedir.

Bulut modeli, bilişim dünyasına yeni bir bakış açısı getirmiştir. Günümüzde kurumlar birçok hizmeti dışarıdan almaktadırlar. Bilgi teknolojilerinin hızlı gelişen, karmaşık bir yapıda olmasından dolayı bu karmaşık ortamın yönetilmesi işlemi, kurumlar için kendi alanları dışında zor ve maliyetli durumlar oluşturmuştur. İşte bu noktada bulut gerekli desteği sağlamaya çalışarak çözüm üretme sürecinde önder teknolojilerden birisi olmuştur.

Bulut Bilişime Etmen Tabanlı Yaklaşım

Son yılların diğer popüler konularından birisi olan etmen / mobil ajan teknolojisinin de (mobile agents) sahip olduğu birçok özellik ile bulut bilişim sistemlerinde yerini almaya başladığı görülmektedir.

NEDİR ETMEN ?

Etmen sorumluluğundaki işleri gerçekleştirmek için çalışan yazılım veya donanım bileşenidir. Mobil ajan ismiyle de Türkçemizde anılmaktadır ancak ben etmeni tercih ediyorum. Etmenler dağıtık çalışmaya müsaittirler. Yaratıcılık, mobilize, otonomi, zekilik gibi birçok özelliğe sahip olup birbirleriyle haberleşirler ve farklı platformlardaki makinelere taşınabilirler. Günümüzde sistemlerin dağıtık yapıdan mobil yapıya kaymaları nedeniyle etmen tabanlı yaklaşım bulut mimari içerisindeki yerini yavaş yavaş almaya başlamıştır.

Aslında Javacı arkadaşlarım EJB’leri (Enterprise Java Beans) bilirler, bir ara bu konu hakkında da detaylı bir şekilde yazmak istiyorum. Etmen teknolojisini okurken direkt aklımda EJB’ler canlanmıştı bu sebeple bu girdiyi yaptım

Dipnot: //Etmen mantığı = EJB mantığı//

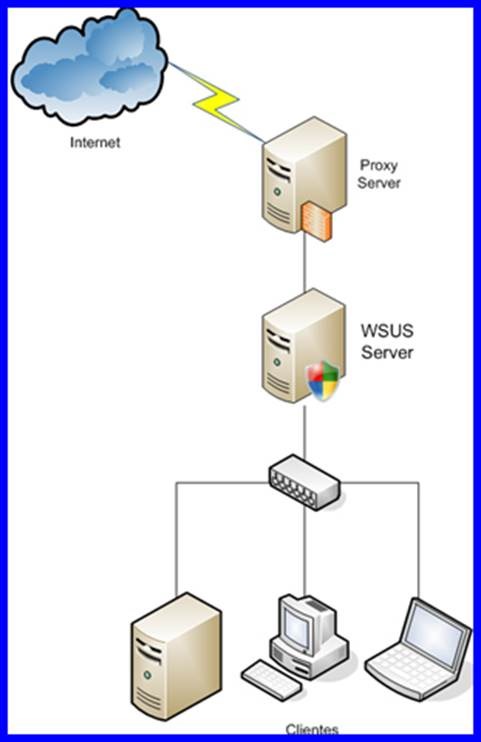

Bulut bilişim teknolojisi, gelişmelerini sürdürmeye devam etmesine rağmen tüm dünyadaki bulut bilişim sağlayıcıları tarafından birlikte çalışılabilirlik ve taşınabilirlik konularında bir standart olmaması bakımından sorunlar içermektedir. Kullanıcıların yoğun, sonsuz istekleri karşısında kısıtlı sağlayıcı hizmeti ve sağlayıcının hizmet veremediği durumlar nedeniyle, buluta şüpheyle yaklaşılmaktadır. Bunun için etmenin mobil özelliğinden faydalanarak bulut bilişim sağlayıcıları arasında birlikte çalışılabilirlik ve taşınabilirlik konularında standartları belirlemek için Etmen Tabanlı Açık Bulut Bilişim MABOCCF (Mobile Agent Based Open Cloud Computing Federation) fikri düşünülmüştür. Şekilde Mobil Etmen Tabanlı Açık Bulut Bilişim Federasyonu Mimarisi görülmektedir.

Mobil Etmen Tabanlı Açık Bulut Bilişim Federasyonu Mimarisi

Mimariye göre Java sanal makinesi (Java Virtual Machine, JVM) ve mobil etmen alanının (Mobile Agent Place, MAP), her sanal makinenin bulut bilişim alanına (Cloud Computing Region, CCR) otomatik olarak yüklendiği varsayılıyor. Burada sanal makine veya fiziksel makine, görev yöneticisi (Task Manager, TS) gibi çalışıyor ve diğer bulut sağlayıcılarının görev yöneticileri ile sürekli etkileşim halinde bulunmaktadır. Mobil etmen alanı, üzerinde çalışan etmenleri ve kaynakları güncelliyor.

Bu standarda göre, işlemler mobil etmene sarmalanmış ve mobil etmen, bulut bilişim üzerindeki mobil etmen alanında kaynakların yetersiz kaldığı durumlara göre veya makinelerde çıkabilecek arıza durumlarına göre diğer bulut sağlayıcılarının (Cloud Computing Service Provider, CCSP) alanlarına veya kendi bulutlarındaki mobil etmen alanlarına geçiş yapabiliyor. Bu geçişin aktif veya pasif olarak yapılabileceği varsayılıyor.

Böylece görev yöneticileri üzerinden yapılan paylaşımlar vasıtasıyla bulut bilişimde hizmet sağlayıcısına göre ayarlanabilir ve sınırsız olan kaynak kullanımı, bütün bulut sağlayıcılarının ortak bir alanda buluşması nedeniyle tam anlamıyla sürdürülebilir sınırsız kaynak kullanımına ulaşıyor.

Etmenin mobil özelliğinin yanında zeki olması özelliğinden de bulut bilişimde faydalanılması gerektiği düşünülmüş. Buna göre etmen, zekilik özelliğiyle sanal makine üzerindeki mobil etmen alanlarında mevcut is yüklerini hesaplayabilir, bulutlardaki aktif servisleri takip edip, bulutlar arası mesafeleri hop sayılarından hesaplayarak veritabanında bu sonuçları ileriki zamanlarda kullanmak üzere saklayabilir. Bu hesaplamaları, performansı düşürmemek amacıyla çalışmadığı zamanlarda yapabilir.

Bulut bilişime etmen tabanlı yaklaşım, gelecekte bulutun yerini sağlamlaştırması açısından olması gereken anahtar teknolojilerden birisini oluşturacağını düşünmekteyim.