Merhaba Arkadaşlar, daha önceki makalelerimizde Citrix XenDesktop 7.15 LTSR kurulum ve site yapılandırma işlemlerini gerçekleştirmiştik.

Aşağıdaki linklerden ulaşabilirsiniz.

https://www.cozumpark.com/blogs/citrix/archive/2018/01/07/citrix-xendesktop-7-15-ltsr-kurulum-bolum-1.aspx

http://www.cozumpark.com/blogs/citrix/archive/2018/01/14/citrix-xendesktop-7-15-ltsr-kurulum-bolum-2.aspx

Makalemiz 3 ayrı adımdan oluşacaktır.

· Master Image (VDA)

· Machine Catalog Oluşturma

· Delivery Group Oluşturma

İlk olarak Master Image kurulumu ile başlıyoruz. Ben ortamımda daha önceden Windows 10 Enterprise kurulum yaptığımdan dolayı direk olarak agent kurulumuna geçiyorum. Linux VDI Agent kurulumununun makalesini ise gelecek haftalar yayınlayacağız.

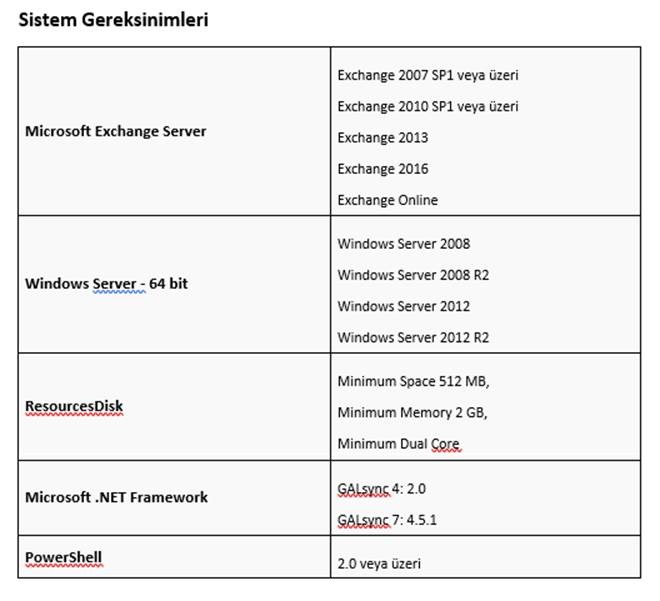

Sistem gereksinimleri nelerdir?

Virtual Delivery Agent (VDA) Desktop OS,

Desteklenen İşletim Sistemleri,

· Windows 10

· Windows 8.1, Professional and Enterprise Editions

· Windows 7 SP1 Professional, Enterprise, and Ultimate Editions

Gerekli olan ek hizmetler,

· Microsoft .NET Framework 4.5.2 - 4.6 - 4.7

· Microsoft .NET Framework 3.5.1 (sadece Windows 7)

· Microsoft Visual C ++ 2013 ve 2015 Runtimes, 32 ve 64 bit

Virtual Delivery Agent (VDA) Linux OS,

· SUSE Linux Enterprise:

· Desktop 12 Service Pack 1

· Server 11 Service Pack 4

· Server 12 Service Pack 1

· Red Hat Enterprise Linux

· Workstation 7.3

· Workstation 7.2

· Workstation 6.8

· Workstation 6.7

· Workstation 6.6

· Server 7.3

· Server 7.2

· Server 6.8

· Server 6.7

· Server 6.6

· CentOS Linux

· CentOS 7.2

· CentOS 6.8

· CentOS 6.7

· Ubuntu Linux

· Ubuntu Desktop 16.04 ( ilave olarak 4.4.x kernel)

Virtual Delivery Agent (VDA) Server OS,

Desteklenen İşletim Sistemleri,

· Windows Server 2016, Standard and Datacenter Editions

· Windows Server 2012 R2, Standard and Datacenter Editions

· Windows Server 2012, Standard and Datacenter Editions

· Windows Server 2008 R2 SP1, Standard, Enterprise, and Datacenter Editions

Aşağıda belirtmiş olduğumuz ek hizmetler otomatik olarak yüklenmektedir.

· Microsoft .NET Framework 3.5.1 (sadece Windows Server 2008 R2)

· Microsoft .NET Framework 4.5.2 - 4.6 - 4.7

· Microsoft Visual C ++ 2013 ve 2015 Runtimes, 32 ve 64 bit

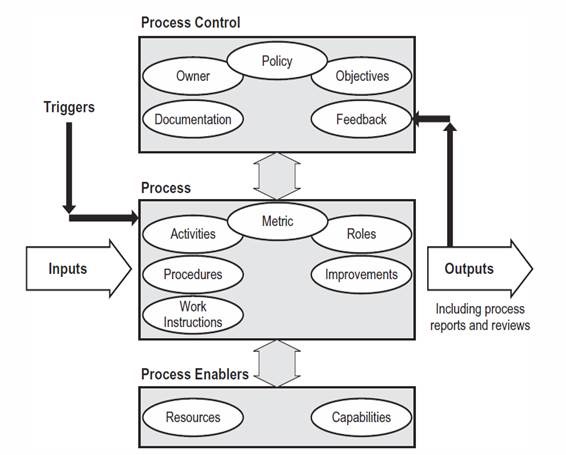

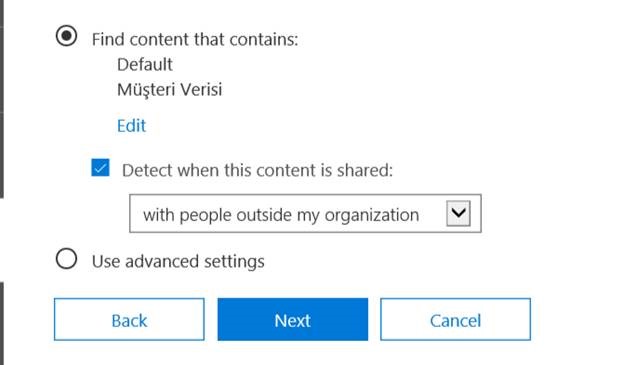

Kurulumumuza ISO dosyamızı Windows 10 makinemize mount ederek başlayabiliriz.

![clip_image001 clip_image001]()

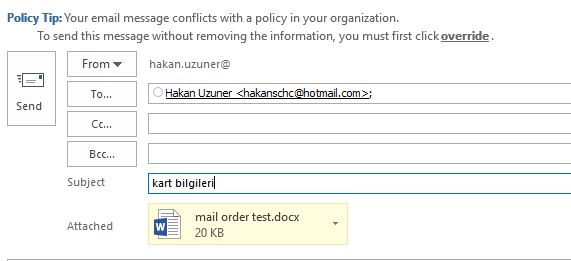

Kurulumu client üzerine yaptığımızdan dolayı karşımıza gelen ekran görüntüsünde Virtual Delivery Agent for Windows Desktop OS seçeneği aktif olarak gelmektedir. Eğer kurulumu Server üzerine gerçekleştiriyor olsaydık Virtual Delivery Agent for Windows Server OS gelicekti. Virtual Delivery Agent for Windows Desktop OS seçeneğinden devam ediyoruz.

![clip_image002 clip_image002]()

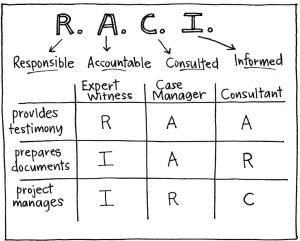

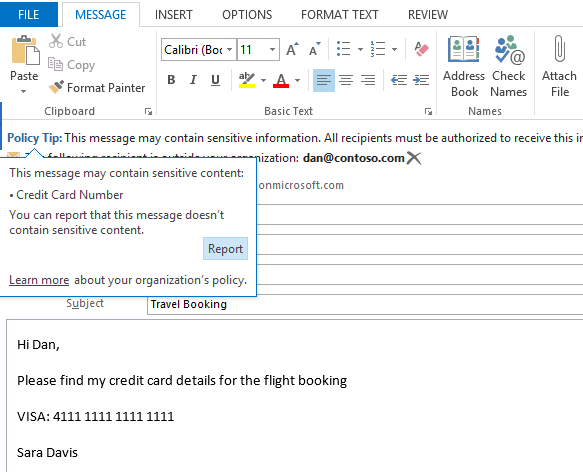

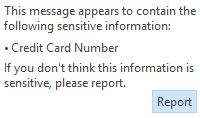

Enviroment sekmesinde, planladığımız VDA ortamını belirtiyoruz.

· Create a Master Image: Bu özelliği kısaca şöyle tanımlayabiliriz. Bu imaj üzerinden birçok sanal makine oluşturmamıza imkan vermektedir. Biz bu imaja Golden imajda diyebiliriz.

· Enable Remote PC Access: Bir fiziksel makineye veya sanal makineye kurulumu yapıyorsak, bu seçeneği seçebiliriz. Fakat aşağıda belirtilen özellikleri kullanamıyoruz.

§ App-v

§ Profile Management

§ Machine Identify Service

§ Personel vDisk

Ben kuruluma Create a Master Image seçeneğinden devam ediyorum.

![clip_image003 clip_image003]()

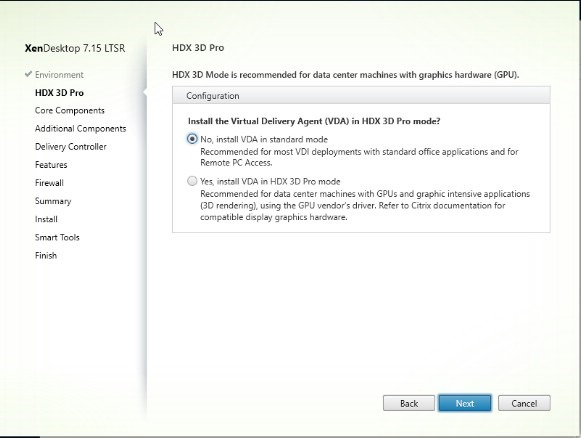

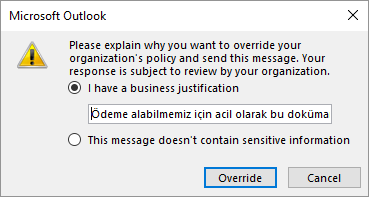

HDX 3D Pro sekmesinde, görüntü modlarıyla ilgili seçenekler gelmektedir.

§ Standard Mode: Microsoft RemoteFX ile özelliğide dahil edilerek kullanılan ve grafik ortamıyla ilgili işlemlerin yapılmayacağı çoğu masaüstleri için önerilmektedir.

§ HDX3D Pro Mode: Grafik işlemleri yoğun kullanılan 3D grafik işlemleri için önerilen bir özelliktir.

![clip_image004 clip_image004]()

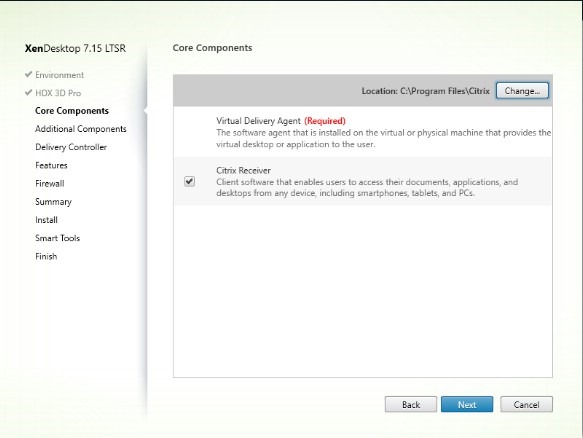

Core Components sekmesine geldiğimizde Virtual Delivery Agent ve Citrix Receiver seçenekleri gelmektedir. Next tıklayarak devam ediyoruz.

![clip_image005 clip_image005]()

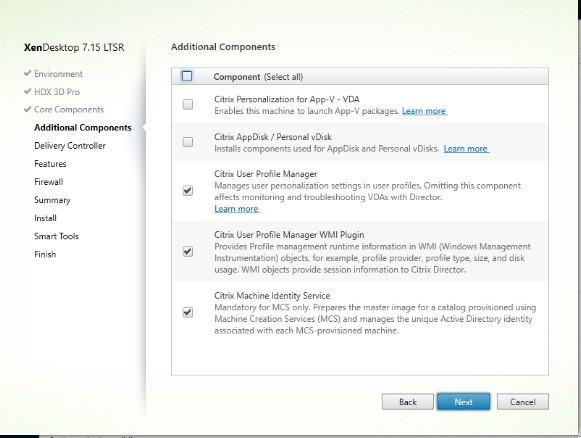

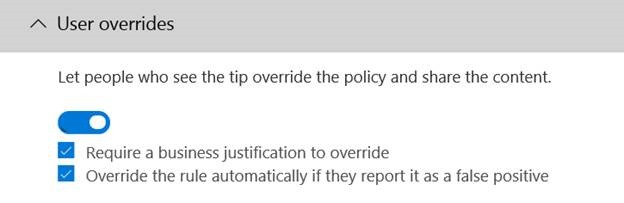

Additional Components sekmesinde, karşımıza seçenekler gelmektedir.

§ Citrix Personalization for App-V – VDA: Eğer Microsoft App-V paketlerini kullanıyorsak bu bileşeni yüklüyoruz.

§ Citrix AppDisk / Personal vDisk: Sadece tek bir VM masaüstü işletim sistemi için (VDA) geçerlidir. AppDisk ve Personel vDisk kullanılan bileşenleri yüklenir.

§ Citrix User Profile Manager: Bu özellik, kullanıcı profillerinde kullanıcı kişiselleştirme ayarlarını yönetmektedir. Bu özelliği kurmak zorunlu değildir. Başka yazılımlarda kurulabilir. Fakat önerilen kendi özelliğidir.

§ Citrix User Profile Manager WMI Plugin: Bu bileşen, WMI araçlarında profil yönetimini, çalışma zamanı gibi bilgileri WMI yardımıyla Director’a bilgi gönderir.

§ Citrix Machine Identity Service: Bu özellik, MCS olarak hazırlanmış olan katalog için yönetim ve Active Directory kimliği yönetimi aktif olarak gelmektedir. Bir önceki sekmelerde belirtmiştik. Eğer Enable Remote PC Access agent kurulumundan devam ediyor olsaydık, bu seçenek karşımıza pasif olarak gelicekti.

Kuruluma yukarıdaki ekran görüntüsündeki gibi seçeneklerimi belirleyip Next tuşundan devam ediyorum.

![clip_image006 clip_image006]()

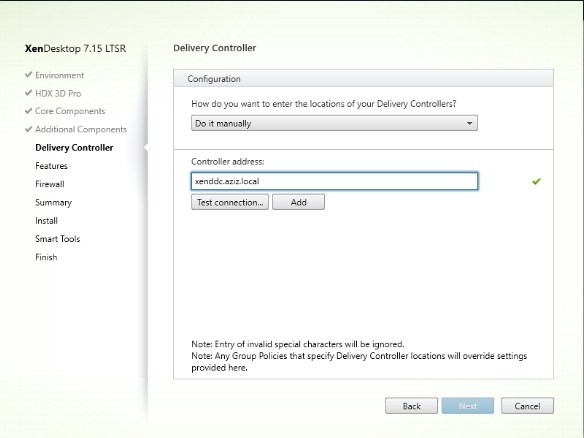

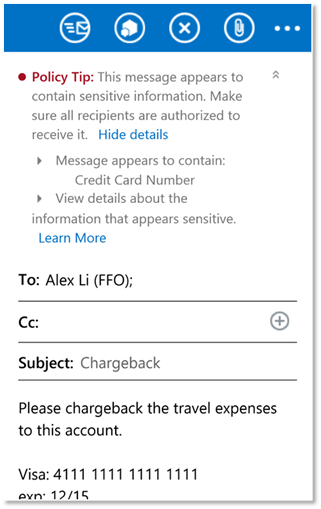

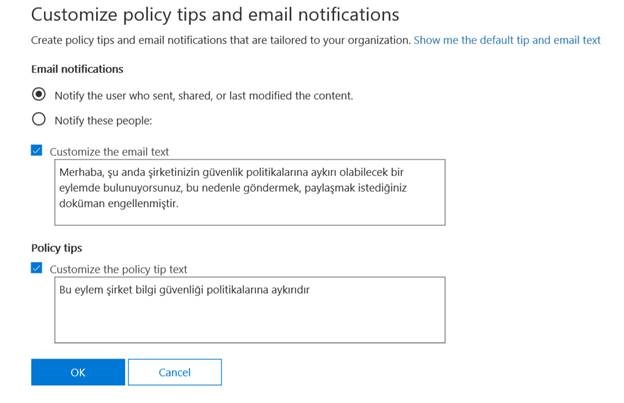

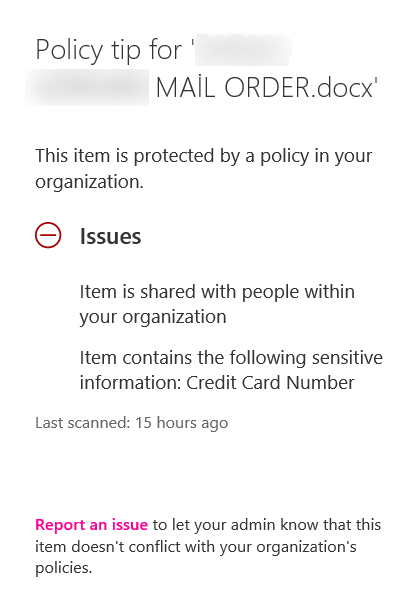

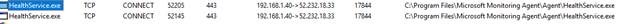

Delivery Controller sekmesinde, bizden controller makinelerimizin IP adress veya FQDN adresleri istenmektedir.Gerekli bilgileri girip check işaretini aldıktan sonra devam ediyorum.

![clip_image007 clip_image007]()

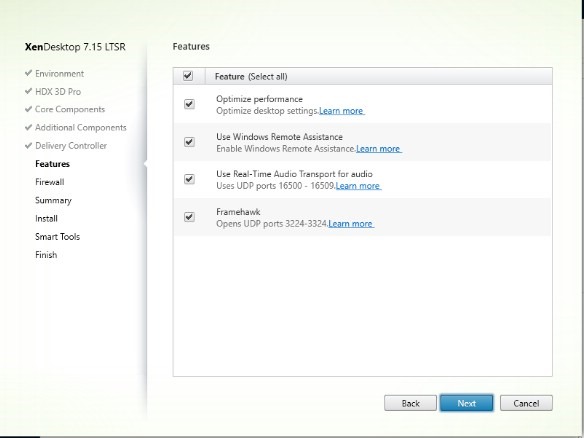

Features sekmesinde gelen seçeneklerden de bahsetmek isterim.

§ Optimize Performance: Fiziksel makine işlemlerinde değil, sadece VM’ye bir VDA yüklerken geçerlidir. Bu özellik etkinleştirildiğinde (varsayılan olarak aktif gelmektedir.) optimizasyon aracı hypervisor üzerinde çalışan VM VDA’lar için kullanılmaktadır. VM optimizasyonu, çevrimdışı dosyaları devre dışı bırakmayı, arka planda çalışan gereksiz işlemleri ve event viewer’ın boyutunu azaltmayı içermektedir.

§ Use Windows Remote Assistance: Bu özellik kullanıcılara yardım için uzaktan bağlantı aracıdır.

§ Use Real-Time Audio Transport for audio: Kullanıcılarımızda voice-over-IP özelliğini kullanıyorsak etkinleştirebiliriz. Bu özellik sayesinde yapılan konferans görüşmelerinde gecikmeyi ve kayıp azaltmaktadır. Ses verisinin UTP aktarma üzerinden RTP kullanılarak iletilmesini sağlamaktadır. Varsayılandan pasif olarak gelmektedir.

§ FrameHawk: Bu özellik varsayılanda pasif olarak gelmektedir. Aktif ettiğimizde 3224-3324 UDP portları açılmaktadır. Dilersek bu port aralığını Citrix Policy ayarları ile daha sonrada değiştirebiliriz. Görüntü aktarımını optimize etmemize katkıda bulunmaktadır.

![clip_image008 clip_image008]()

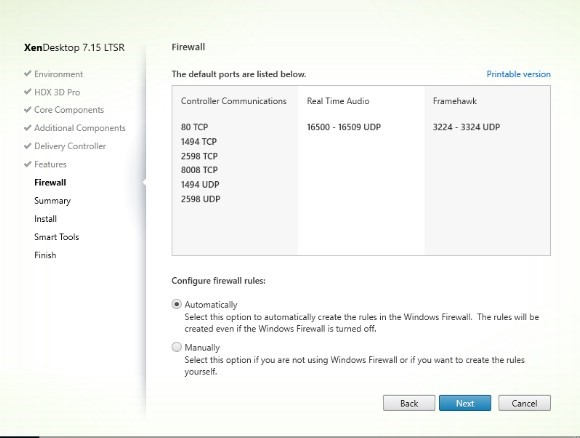

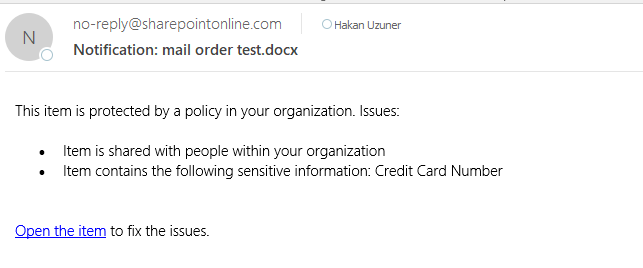

Firewall sekmesinde kullanılıcak olan portları göstermektedir. Next ile devam ediyoruz.

![clip_image009 clip_image009]()

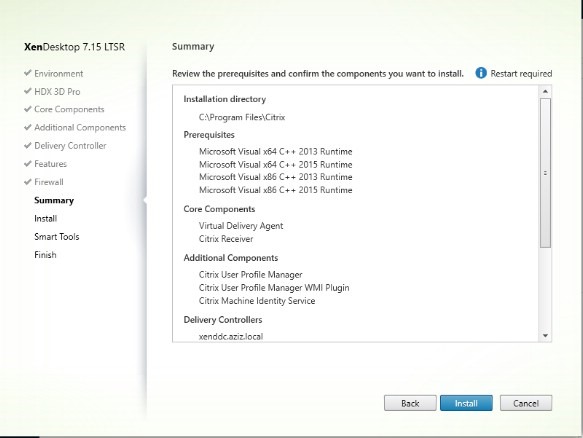

Summary sekmesinde düzenlemiş olduğumuz ayarları özet olarak sunmaktadır. Install ile kuruluma başlıyoruz.

![clip_image010 clip_image010]()

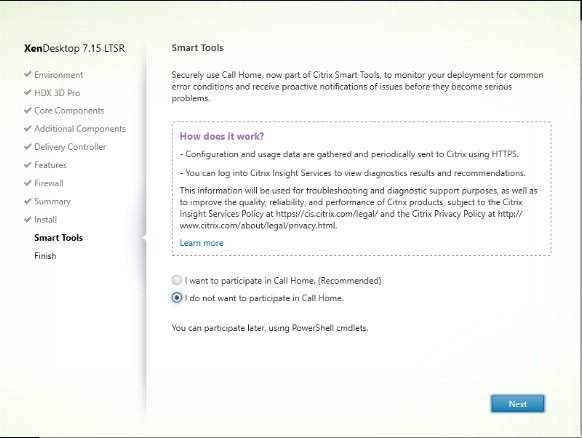

Smart Tools sekmesine geldiğimizde test ortamı olduğundan dolayı seçeneği kabul etmeden Next ile devam ediyoruz.

![clip_image011 clip_image011]()

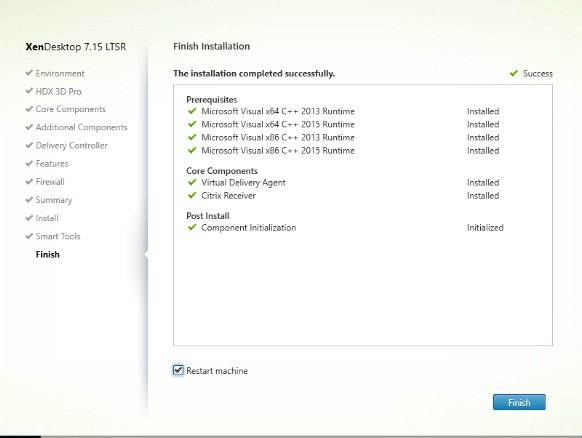

Yukarıdaki ekranda gördüğümüz gibi kurulum işlemini tamamlamış buluyoruz.

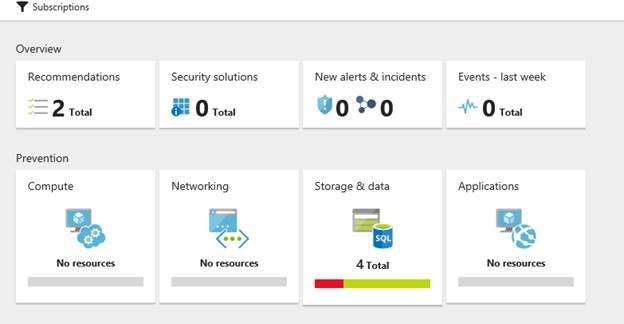

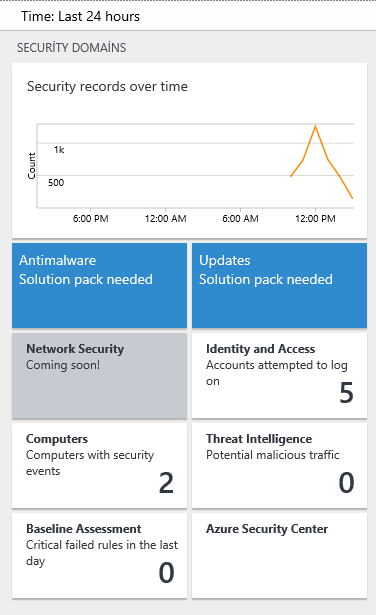

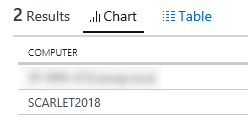

Makalemizde Virtual Delivery Agent (VDA) kurulum işlemlerini tamamladıktan sonra, kuruluma 2. adımımız olan Machine Catalog Oluşturma işlemlerimiz ile devam ediyoruz.

Bu işlem için XenDesktop Controller sunucumuz üzerinden Citrix Studio consolumuzu açıyoruz.

![clip_image012 clip_image012]()

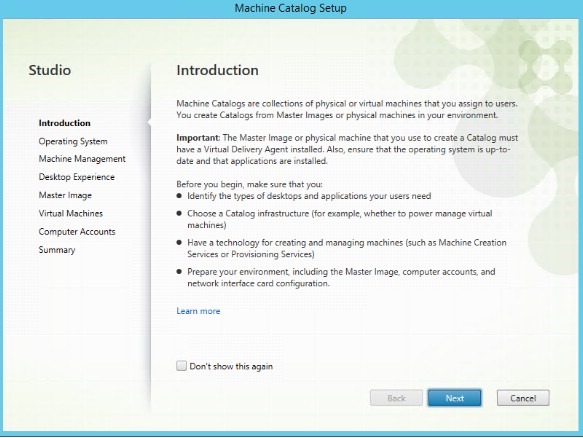

Introduction bölümünde genel bir bilgilendirme yapılmaktadır. Okumanızı tavsiye ederim.

![clip_image013 clip_image013]()

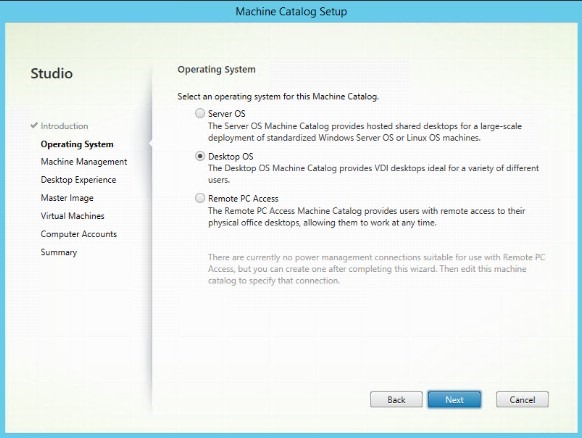

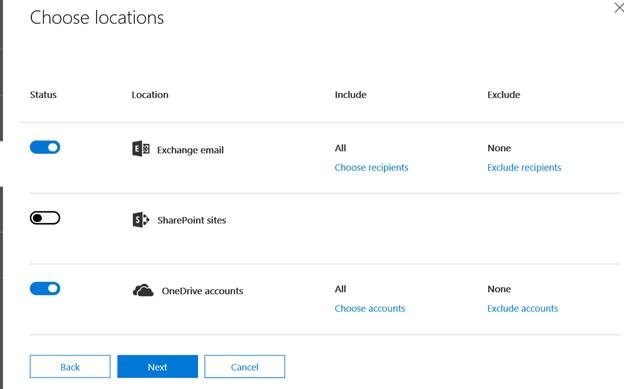

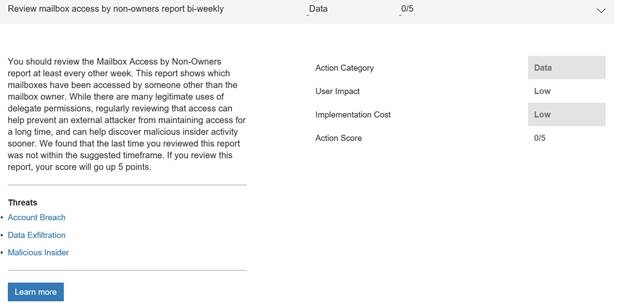

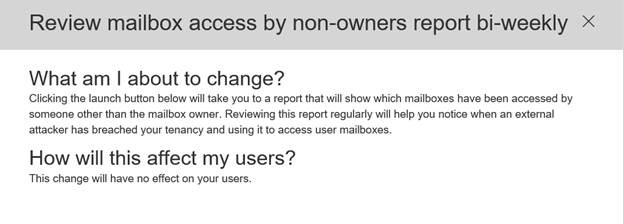

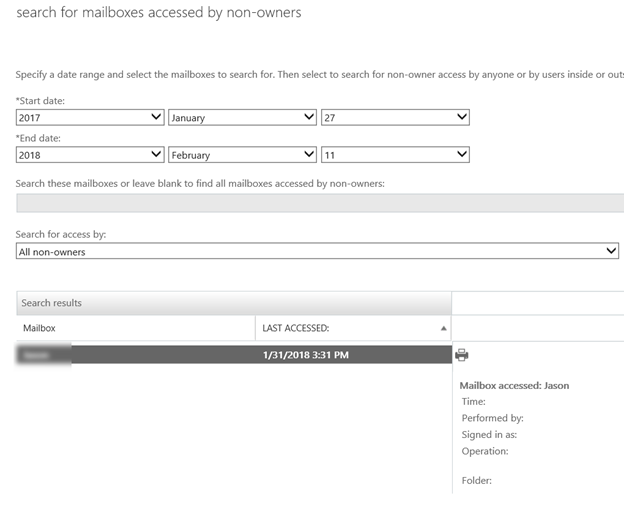

Operating System sekmesinde, karşımıza 3 seçenek gelmektedir.

§ Server OS: Sunucularımız için oluşturabilceğimiz bir katalogtur. Windows ve Linux işletim sistemlerinin desteklendiği sürümlerde çalışmaktadır. Fakat aynı katalog üzerinde hem Windows hemde Linux oluşturma şansımız bulunmuyor. Ayrı kataloglarda yapılandırabiliriz

§ Desktop OS: Client Windows OS kataloğudur. Bizim için geçerli bir seçenektir.

§ Remote PC Access: Kullanıcıların fiziksel makinelerine uzaktan erişim imkanı sağlamaktadır.

Yukarıdaki seçeneklerde bizim demo ortamımıza uygun olan Desktop OS seçeneğinden devam ediyorum.

![clip_image014 clip_image014]()

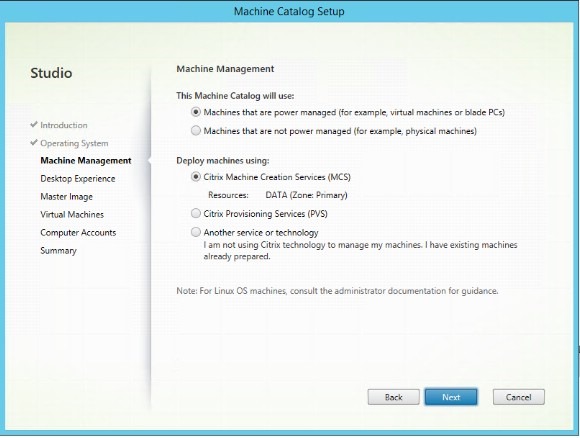

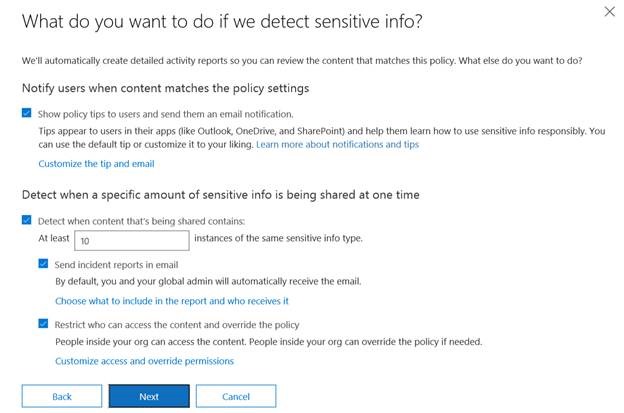

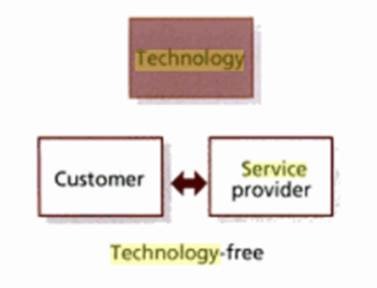

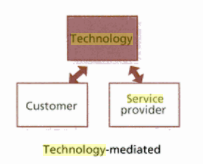

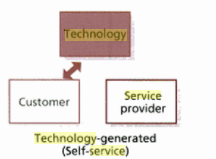

Machine Management sekmesinde, kullanıcağımız kataloğun güç yönetimi ve teknolojisi ile ilgili olarak seçenekler gelmektedir.

İlk seçenekte seçmiş olduğumuzun teknik anlamını söylemek gerekirse, Hypervisor veya cloud teknolojisini kullandıysak bu seçeneği seçmemiz gerekiyor. Bir diğer seçenek ise sadece fiziksel makineler için geçerlidir ve Studio ile yönetilemez.

Deploy machine using seçeneklerinde ise;

§ Citrix Machine Creation Service (MCS): Bu seçenek, sanal makinelerimizi oluştururken ve yönetirken Master Image olarak hazırlamış olduğumuz vm kullanılır.Aslında birnevi clone işlemi yapılmaktadır. Aynı zamanda Cloud ortamındada MCS kullanılmaktadır. Fakat fiziksel makinelerimizde geçerli değildir.

§ Citrix Provisioning Services (PVS): Bu özellik ise yaratmış olduğumuz master imajımızdan clone olarak değilde bir aygıt olarak kullanıcı karşısına sunmaktadır. Cloud ortamında kullanılmamaktadır. Bu özellik hakkında ilerdeki makalemizde daha detaylı işlemler yapıcağımızdan dolayı detaylı olarak bilgilendirme ozaman yapılıcaktır.

§ Another service or technology: Bu özellik çok fazla tercih edilen bir seçenek değildir. Genellikle yönetimi Microsoft’un ürünü olan Microsoft System Center Configuration Manager ile yönetilen bir seçenektir.

![clip_image015 clip_image015]()

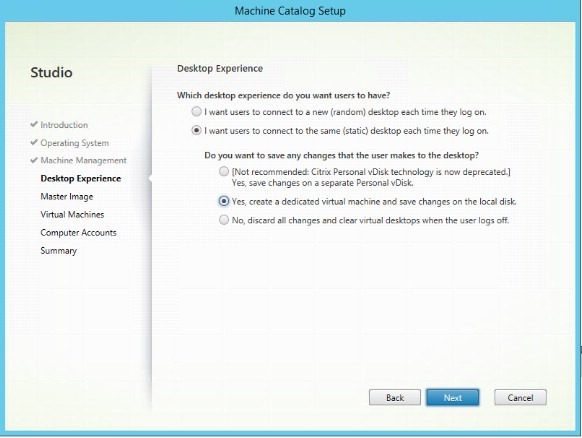

Desktop Experience sekmesinde karşımıza gelen seçeneklerde VM masaüstü’lerin her kullanıcı için rastgelemi veya static bir masaüstü verilmesi konusunda bizden seçenek istemektedir. Benim seçeneğim static olarak ve local disk’e kullanıcı değişikliklerini kayıt etmesi için ayarlayıp Next ile devam ediyorum.

![clip_image016 clip_image016]()

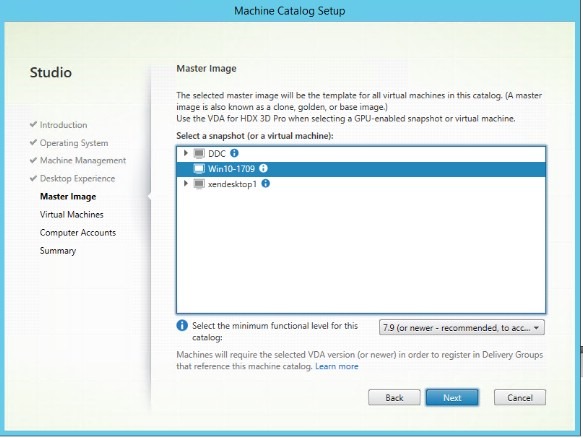

Master Image sekmesinde, Windows 10 olarak yapılandırdığımız master Image’mızı seçiyoruz.

![clip_image017 clip_image017]()

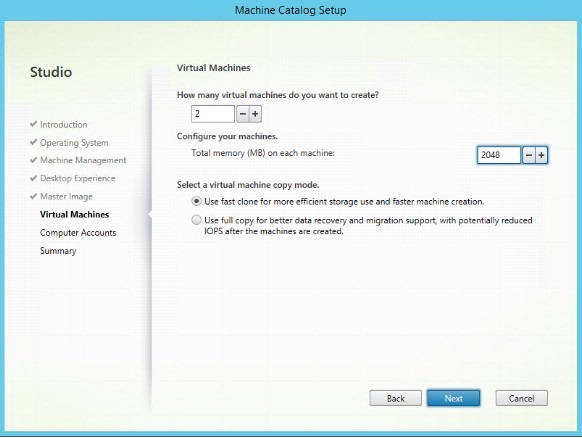

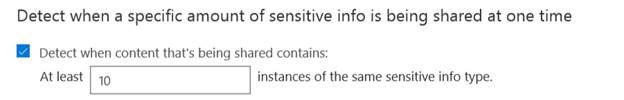

Virtual Machines sekmesinden bizden kaç adet VM oluşturacağımızı ve donanım ihtiyacımızı istemektedir.

![clip_image018 clip_image018]()

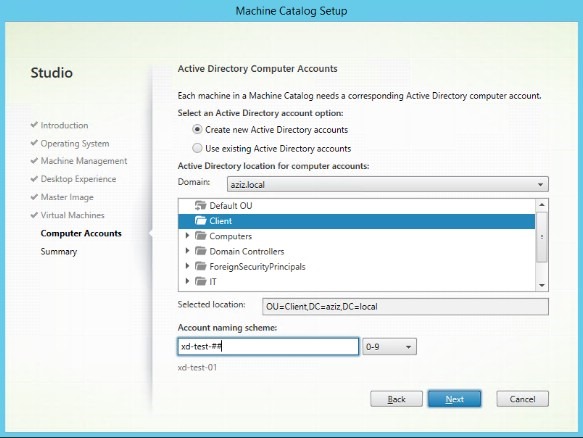

Computer Accounts sekmesinde AD ortamımızda oluşturacağımız VM makinelerin PC hesaplarının hangi OU içerisinde oluşturacağını ve vm makine isimlerini belirtiyoruz.

![clip_image019 clip_image019]()

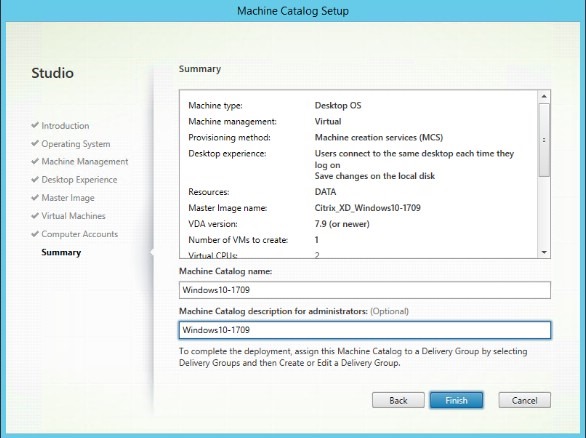

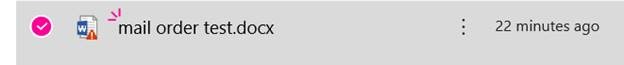

Summary sekmesinde uygulayacağımız ayarların özetini ve Machine Catalog’umuzun ismini belirliyoruz daha sonrasında Finish diyerek kataloğumuzu oluşturuyoruz.

![clip_image020 clip_image020]()

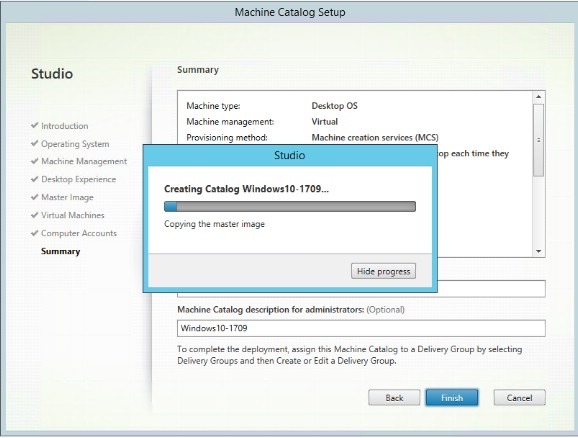

![clip_image021 clip_image021]()

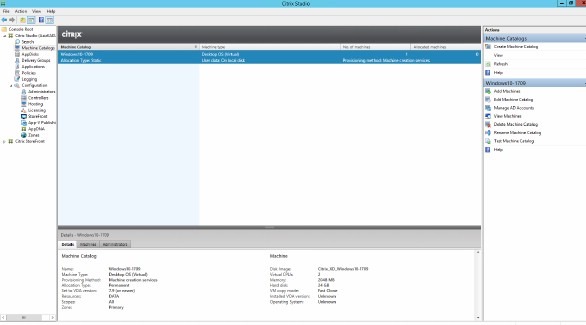

Machine Catalog gördüğümüz gibi oluşturulmuştur.

3. adımız olan Delivery Group işlemlerimiz ile devam ediyoruz.

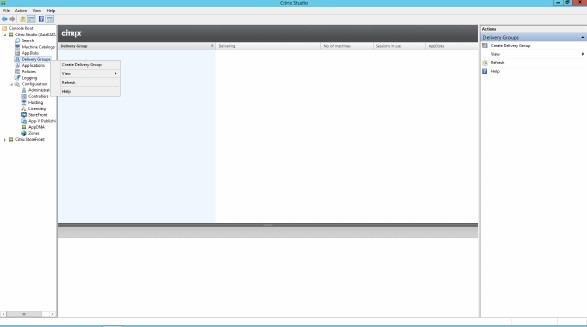

![clip_image022 clip_image022]()

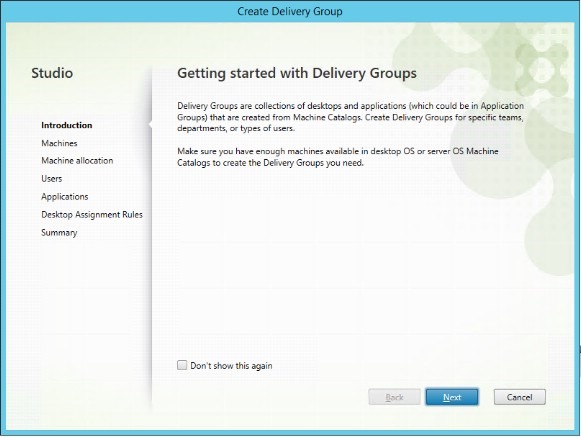

Citrix Studio konsolumuz üzerinden Create Delivery Group diyerek katalog oluşturma adımlarına başlayabiliriz.

![clip_image023 clip_image023]()

Introduction bölümünde genel bir bilgilendirme yapılmaktadır. Okumanızı tavsiye ederim.

![clip_image024 clip_image024]()

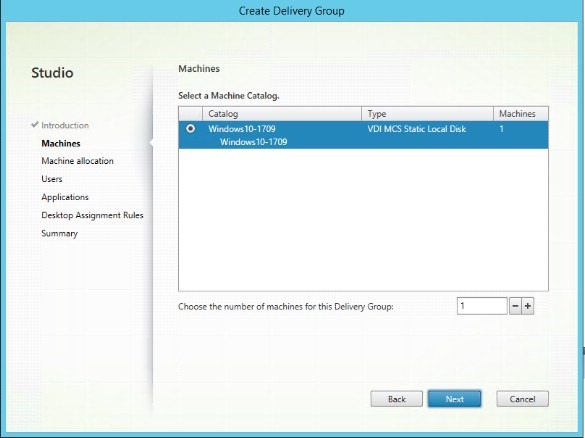

Machines sekmesinde oluşturmuş olduğumuz Machine Catalog kısmındaki VM VDI makinelerimizi görüyoruz. Burdan kaç adet VM oluşturmuş isek istediğimiz kadar seçip Next ile devam ediyoruz.

![clip_image025 clip_image025]()

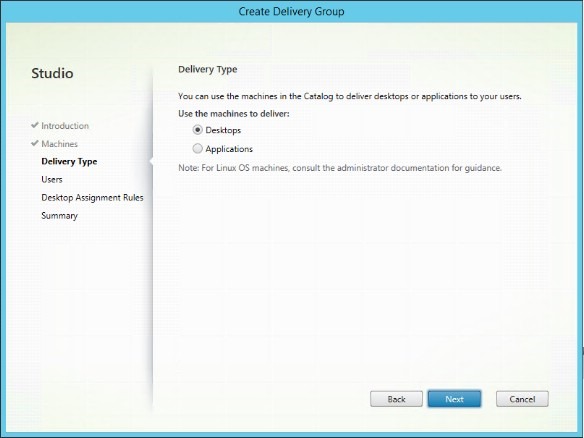

Delivery Type sekmesinde, Desktop seçeneği ile devam ediyoruz.

![clip_image026 clip_image026]()

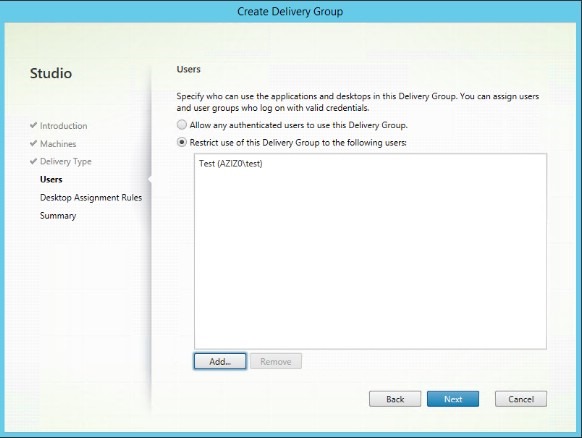

Users sekmesinde Sanal masaüstüne bağlanmasını istediğimiz kullanıcılarımızı seçiyoruz.

![clip_image027 clip_image027]()

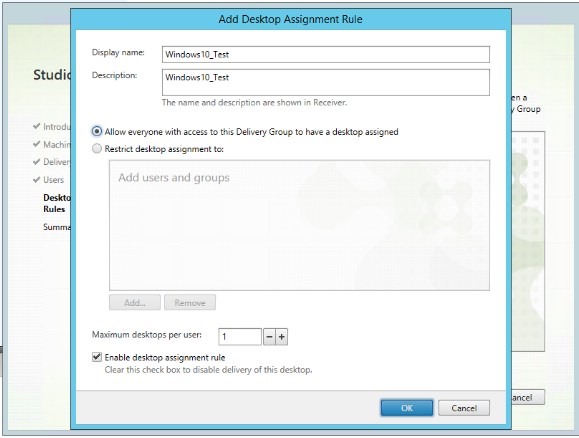

Desktop Assigment Rules sekmesinde, kişi başında maksimum atanacak sanal masaüstü kuralını ayarlayabiliriz. Bu özelliği dilersek ister grup bazlı istersekte kullanıcı bazlı olarakta yapılandırabiliriz.

![clip_image028 clip_image028]()

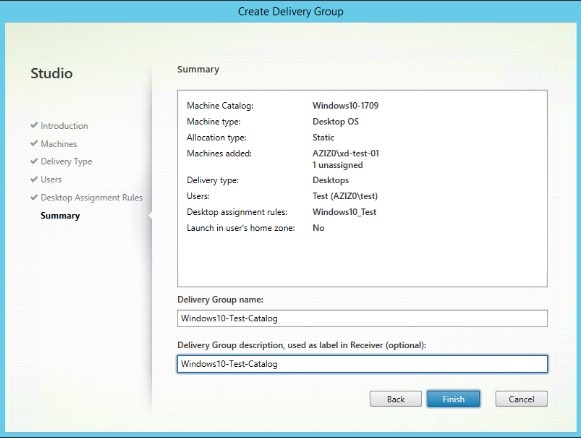

Summary sekmesinde herzaman olduğu gibi bize özet rapor ve bizden kataloğumuz için bir isim istemektedir. Katalog ismini belirledikten sonra Finish diyerek katalog oluşturma işlemini başlatabiliriz.

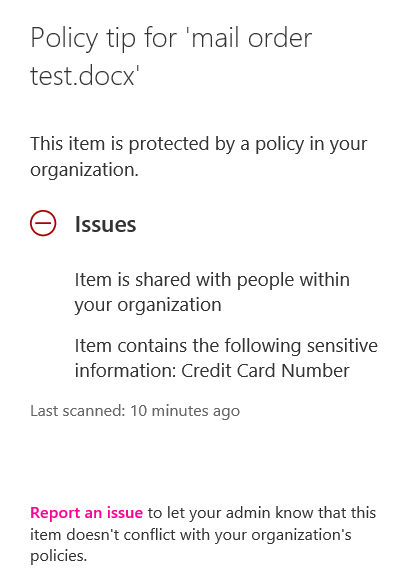

![clip_image029 clip_image029]()

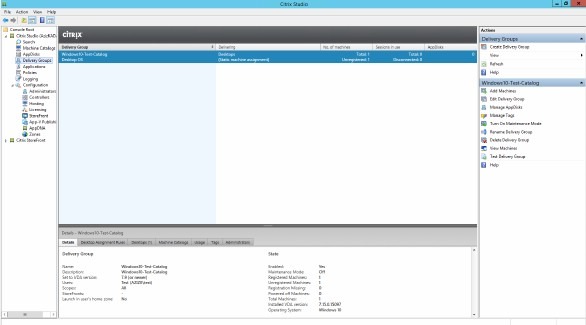

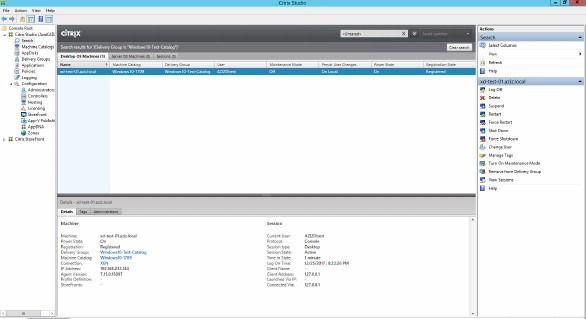

![clip_image030 clip_image030]()

Yukarıdaki ekran görüntülerindede görmüş olduğumuz gibi kataloğumuz oluştu ve sanal masaüstümüz Register olarak aktif edilmiştir.

Bu makalemizde Master Image oluşturma, Machine Catalog yaratma ve Delivery Group işlemlerini görmüş olduk.

Umarım faydalı bir makale olmuştur.

Görüşmek üzere…

![]()