Exchange Server 2013 HP Sizer Tool

Veeam vPower instant VM Recovery

DirSync Active Directory Synchronization Manuel Uninstall

Active Directory kullanıcılarımızı Office 365 portalına sync etmek için kullandığımız DirSync Tool ‘u ile ilgili olarak hazırladığımız bu yazımda, Tool un Uninstall sürecine deyineceğiz.

DirSync Active Directory Synchronization Manuel Uninstall yazısını yazmamdaki amaç, bu tool un biraz nazlı olması J kurulumu çok pratik olan ve yönetim tarafında bilgi gerektiren bu tool u bazen kaldırıp yeniden kurmanız gerekebiliyor. Service accountu ya da farklı yetki konularından dolayı DirSync ile sorun yaşıyor olabilirsiniz ve bu durumda “fazla bir konfigürasyonunuz yoksa” yeniden kurmak en mantıklısı ve hızlısı oluyor.

DirSync Versiyonlarını ve Farklarını da aşağıdaki linkden bulabilirsiniz.

Ancak bildiğiniz gibi bu tool kurulum sırasında local hesap ve domain hesabı açıyor ve bu domain hesabına bazı delegasyonlar veriyor. Bu kısma çok girmeyeceğim. Sonuç olarak; DirSync kaldırılırken takipe edilmesi gereken bazı noktalar var.

Öncelikle kaldırma işlemini yapacak kullanıcının Local Admin ve Fimsyncadmins grubuna üye olması gerekiyor. Bu üyeliği yeni yaptıysanız Log Off Log On olmanız gerekecektir.

Bu arada hemen altını çizelim. Kaldırma işlemini sadece add remove programs dan yaptıysanız ya da Dirsync de bir eksiklik varsa muhtemelen aşağıdaki hatayı alıyorsunuzdur ve bu, bu yazıdaki adımları uygulamanız gerektiği anlamına gelir.

The install was unable to setup a required component. Check the event logs for more information. Please try the installation again, and if this error persists, contact Technical Support.

Adımlarımıza başlayalım;

Öncelikle standart işimizi yapalım ve Add Remove Programs dan, Windows Azure Active Directory Sync Tool ‘u seçip Uninstall diyoruz.

Bu işlemi yapmak istediğimizi onaylayarak kaldırma işlemini başlatmış oluyoruz.

Kurulum işlemi başladı.

Yukarıdaki işlem tamamlandığında, DirSync kaldırılmış olacak ancak dediğimiz gibi bizim birkaç adım daha yapmamız gerekiyor.

Öncelikle Default path’i komple siliyoruz.

Default Path: C:\Program Files\Windows Azure Active Directory Sync

Klasör gitti artık. Sonrasında yapmamız gereken şey, yazının başında da söylediğimiz local user ve group lar.

Local Users altında, AAD ile başlayan bir kullanıcı göreceksiniz. Bu servis account dur. Servisi bununla start stop eder. Bu kullanıcıyı silmemiz lazım ki kurulumda tekrar oluşturabilsin.

Local groups altında ise FIM ile başlayan group lar göreceksiniz bu group ları da silmeniz gerekmektedir.

Active Directory üzerinde de MSOL ile başlayan bir kullanıcı görmeniz gerekiyor. Bu kollanıcı yine kurulum sırasında oluşuyor ve AD için delegasyonlar veriliyor. Bu kullanıcının varoluş sebebi ise senkronizasyonu yapmasıdır.

Siz kurulumda enterprise admin kullanıcı veriyorsunuz ki bu kullanıcıyı oluşturabilsin. Sync işlemini yapan sizin verdiğiniz kullanıcı değil, bu oluşturulan kullanıcıdır.

Zaten kullanıcının açıklamasında da DirSync tarafından yaratıldığı yazıyor.

Neyse. O kadar yorum yaptık ama bunu da silmemiz lazım.

Asıl konumuza gelelim. Aslında AD kullanıcısı ve MSOL kullanıcısı random oluştuğu için bir önceki ile çakışmayacak ve kurulumda yeniden oluşacaktır. Silmemizin sebebi dağınıklığın onune geçmek. İşe yaramayan bi kullancı neden dursun orada. Kafamızı karıştırabilir.

Sizin kaldırma sırasında hata almanızın iki sebebi var. Birincisi grup ikincisi ve en önemlisi database.

Bildiğiniz gibi DirSync SQL Express kullanıyor. Ve Default bir DB adı var. Siz üzerine kurmak isterseniz DB açamıyorum der ve kurulum patlar. Bu nedenle bizim DB i silmemiz lazım.

Eski DB nin olduğu lokasyona gidiyoruz. Ki Default path aşağıdaki gibidir.

C:\Program Files\Microsoft SQL Server\MSSQL11.MSONLINE\MSSQL\DATA

Bu path de görseldeki gibi 3 file göreceksini,z. Mdf, ldf ve birde sertifika.

Bunlardan mdf ve ldf olanları silmemiz gerekiyor.

Silinecekler;

FIMSynchronizationService.mdf

FIMSynchronizationService_log.ldf

Tüm bu işlemler yapıldıktan sonra, kurulumu tekrar başlatabilirsiniz. Başarılı ve hatasız olarak tamamlanacaktır.

Umarım faydalı olmuştur.

Kolaylıklar Dilerim.

Adım Adım Silver Peak ile NetApp Replikasyon Optimizasyonu 20mbps WAN Üzerinden Silver Peak ile NetApp SnapMirror Örneği

Günümüzde birçok orta ve büyük ölçekli firmalar verilerini uzak mesafeler arasında yedekleme ve kısa bir süre de iş sürekliliğini sağlaması için NetApp SnapMirror veya SnapVault ürününü tercih etmekte.

Konu uzak mesafeler arasında yedekleme / replikasyon olunca aşağıdaki maddeler projemiz için önemlidir.

1. RPO "Kurtarma Zaman Hedefi"

2. RTO "Kurtarma Noktası Hedefi"

3. ROI = Yatırım Getirisi

1. RPO (Recovery Point Objective) - Kurtarma Noktası Hedefi

Bir iş süreci veya BT bileşeni için kurumun kabul edebileceği maksimum veri kaybını süre olarak ifade eder.

Örnek: Bir iş süreci için RPO değerinin 1 saat oluşu söz konusu iş sürecinin en fazla 1 saatlik veri kaybı ile tekrar çalıştırılması hedeflendiği anlamına gelir. Herhangi bir nedenle veri kaybı yaşandığında en eski 1 saatlik veri geri yüklenebilmelidir.

2. RTO (Recovery Time Objective) – Kurtarma Zaman Hedefi

Kesintiye uğrayan iş sürecinin ne kadar süre sonra çalışır hale getirileceğine dair hedef süredir. Bu sebeple kesintiye uğrayan iş sürecinin veya BT bileşeninin belirlenen RTO süresi içerisinde tekrar çalışır hale getirilmesi için gerekli planlamanın yapılması gereklidir.

Örnek: Bir sunucu için RTO değerinin 4 saat oluşu, sunucunun herhangi bir nedenle çalışamaz hale gelmesi durumunda en geç 4 saat sonra tekrar çalıştırılması gerektiği anlamına gelir.

3. ROI (Return Of Invesment) – Yatırım Getirisi

Return on Investment (ROI) yaptığınız yatırımın size geri dönüşünü gösteren bir veridir. Temelde ROI bir yatırımın size ne kadar getiri sağladığını yani verimliliğini ve bu yatırımın sürdürülmesi gerekip gerekmediğini gösterir.

Felaket Kurtarma Merkezi oluşturmak maliyetli olduğundan birçok firma FKM projeleri için kaynaklarını elinden geldiği kadar verimli kullanmaya çalışır. Bunları bazıları disk ve sunucu kaynakları, WAN hatları, Operasyon ve işletme maliyetleri, veri merkezi vb. maliyetlerden oluşmakta. Firmalar bu kaynakları maksimum verim ile kullanarak daha çok kaynak ihtiyacı oluşmasını engelleyerek ROI sürelerini kısaltmaya çalışırlar.

Sıfıra yakın RPO ve Kısa ROI için Verimli WAN hatları Şart.

--Söz konusu FKM projeleri uzak mesafeler arasında yani şehirlerarası veya ülkeler arasında yapıldığından WAN hatlarının hızı ve kalitesi RPO ve RTO sürelerinde büyük bir oyuncudur.

--Günümüzde Telekom firmaları 2mbps den 10Gbps ye kadar aylık ücret karşılığında istediğiniz hızı size sağlayabilmekte ancak hızların artışı ile beraber verilerin de boyutları gün geçtikçe artmakta.

--Birçok firma Merkez ile FKM (Felaket Kurtarma Merkezi) arasında yapacağı felaket kurtarma projesi için minimum RPO ve RTO sürelerini hedefler. Ancak bu hedefe düşük bütçeli ve paylaşımlı WAN hatları üzerinden ulaşmak pek kolay olmaz ve maliyetlidir. MPLS ve VPN gibi hatlarının doğası gereği felaket kurtarma projelerini etkileyen 3 önemli faktör vardır.

1. WAN Hatlarındaki gecikmeler

2. Paket kayıpları, bozuk paketler

3. Bant genişliği ve hatların pahalı olması

WAN hatlarında 3 temel zorluk ve ortak sonuçları

WAN Hatlarındaki gecikmeler

Mesafeler arttıkça paketlerin karşıya ulaşması da bir o kadar uzun sürecektir, gecikmeler ise var olan hattınızın aktarım hızını paketlerin geç ulaşmasından dolayı yavaşlamasına ve sonuç olarak verimsiz kullanmanıza yol açacak.

Silver Peak, uzak mesafeler arasında kullanılan MPLS, MPLS VPN, IPSec VPN vb. hatlarda oluşan gecikmeleri önlemesi için paketlerin pencere boyutlarını dinamik olarak hattın durumuna göre hesaplar ve bir sefer paket gönderiminde maksimum veriyi gönderir. Detaylı bilgi için RFC 1323’u inceleyebilirsiniz.

Paket kayıpları, bozuk paketler

Bu durum en çok MPLS ve ortak kullanılan hatlarda oluşur, düşük bütçeli ve ortak kullanımlı hatlar da %0.1 ile %2 arasında paket kaybı veya bozuk paket oluşur buda hassas uygulamaların performansında yüksek oranda verimsizliğe neden olur.

Bu durumdan en çok etkilenen uygulamalar CDP replikasyonları, RDP, VDI, Video Konferans ve diğer gerçek zamanlı çalışan uygulamalarda kalite sorunlarına ve verimsizliğe neden olur.

Şahsen müşterilerimde en çok rastladığım şikâyetler RDP de tuş takılma ve ekranın anlık olarak gidip gelmesi veya CDP teknolojisi ile çalışan replikasyon çözümlerinde yüksek orandan verimsizliğe neden olması idi.

Silver Peak AĞ katmanında çalıştığından bu sorunları gerçek zamanlı olarak %20 oranında onararak hattın kalitesini arttırır ve uygulamalarınızın verimliliğini arttırır.

Bant genişliği ve hatların pahalı olması

WAN hatları ile ilgili bir diğer zorluk ise şehirlerarası veya uluslararası hatların pahalı olmasıdır. Günümüzde Telekom şirketleri istediğiniz hızları aylık ücret karşılığında sağlamakta ancak hatların pahalı olmasından ve hedeflediğimiz ROI süresine sığabilmemiz projemiz için önemlidir.

Örneğin 10mbps WAN hattı üzerinden günde normal şartlarda ortalama ~86GB veri gönderebiliriz, hâlbuki WAN Optimizasyon teknolojileri ile bu değeri ortalama 10 misli arttırabiliriz.

Silver Peak AĞ katmanında uygulama ve protocol bağımsız optimizasyon yaptığından tüm IP trafiğini BYTE seviyesinde tekilleştirir, ayrıca yüksek oranda sıkıştırma yaparak karşı tarafa minimum veriyi gönderir böylece var olan hattınızı ortalama 10 misli daha verimli kullanmanızı sağlar.

Adım Adım Silver Peak ile NetApp Replikasyon optimizasyonu “20mbps WAN hattı üzerinden Silver Peak ile NetApp SnapMirror Örneği”

Adımlar “tüm adımlar için 30 dakika”

1. Her iki site da Silver Peak kurulumu “10 dakika”

2. Silver Peak yapılandırma “10 dakika”

3. NetApp SnapMirror trafiğini Silver Peak’a yönlendirmek “10 Dakika”

4. SnapMirror da yapılması gereken ayarlar “10 dakika”

Gereksinimler.

1. Silver Peak VRX yazılımı (İnternetten 1 aylık ful sürümünü indireceğiz)

2. ESXi (Her SP için 4Core vCPU, 4Gb Ram, 100GB Disk)

Topoloji:

Adım 1: Silver Peak’lerin her iki lokasyon’a kurulması

İlke önce www.silver-peak.com dan ürünler altında VRX Virtual Software menüsüne girin.

VRX-2 yazılımını seçin ve try’a tıklayarak yazılımı indirin. Eğer Hyper-V veya başka bir hypervisor kullanıyorsanız diğer seçenekleri seçerek ilgili dosyayı indirebilirsiniz.

Dosyayı indirdikten sonra size 2 adet e-mail gelecek, gelecek e-mail de lisansların biri Site_A diğer ise Site_B de kuracağınız Silver Peak içindir.

İndirmiş olduğumuz dosyayı “ovf template” VMware client veya vCenter dan file > deploy OVF template den kuracağız.

Sanal sunucu adını girin ve next next diyerek disk bölümüne kadar ilerleyin, Silver Peak VRX yazılımı default olarak işletim sistemi için 30GB alan kullanır, ikinci diski de template’i kurduktan sonra ekleyeceğiz.

Disk yapısı hem işletim sistemi hem de ağ hafıza diski için Thick Provision Lazy Zeroed olacak.

Network bölümünden ilgini networkü seçin ve devam edin.

Not: Silver Peak’a vereceğiniz IP adresi SnapMirror’un kullandığı IP’ler ile aynı blok da olmalı.

Kurulum işlemi sonrası sanal sunucuyu açmadan önce AĞ Hafızası diskini ekleyelim.

Disk eklemek için sanal sanal Silver Peak üzerinde sağ tıklayıp edit settings den add’e tıklayınız. yeni disk için min 70GB alan verelim.

Not: Ağ hafıza diski min 70GB ve maksimum 2TB arasında olmalıdır, disk alanı ne kadar çok olursa daha çok veri tekilleştirmesi yaparak bant genişliğinizi minimuma indirir.

Diski oluşturun, tüm ayarları kontrol edin ve sanal sunucuyu açın (Power on)

Sanal sunucuyu çalıştırdıktan sonra Silver Peak’in Appliance Manager ara yüzü açılacak, bu ara yüz den cihazın IP ayarını elle istediğimiz IP ile değişebiliriz, bu IP önemli olduğundan DHCP aralığının dışında olmasına emin olun veya rezerve edin.

IP’yi değiştirmeniz için F4’a basınız, IP değiştirdikten sonra cihazı yeniden başlatmanıza gererek yoktur.

Web ara yüzüne bağlanmak için chrome ve mozilla kullanabilirsiniz.

Tüm buraya kadar olan adımları diğer lokasyon için gerçekleştirin.

Her iki lokasyonda Silver Peak’in hazır sanal sunucularını import edip IP verdikten sonra ayarlarını yapmak için chrome dan yönetim IP’lerini yazarak açınız. Kullanıcı adı ve şifresi default olarak admin.

Adım 2: Silver Peak’leri yapılandırmak

İlk sefer giriş yaptığınızda karşınıza yapılandırma penceresi çıkacak “wizard”

Adımları takip edin.

1. Hostname de cihaz için isim giriniz. Örneğin merkez

2. Management Interface (mgmt0) de verdiğiniz IP ve DNS bilgilerini eksiksiz olarak tamamlayın

3. Time zone da ilgili bölgeyi deçin

4. Şifrenize değiştirebilir veya daha sonra değişebilirsiniz

5. Silver Peak’i download ederken size 2 adet lisans ile ilgili mail gönderilmişti, lisansı buradan giriniz.

6. Bant genişliği limitini girin “replikasyon için kullandığınız hattın hızı”

Not. MPLS VPN gibi ağ yapılarında merkez hızı örneğin 100mbps olabilir ancak sizin için önemli olan merkez ile disaster arasında kullandığınız hattın hızıdır. Silver Peak geri kalan trafiği bybass edeceği için merkez için 100mbps’lik Silver Peak lisansı almanıza gerek yoktur.

7. Next next devam ve apply ve reboot.

8. Aynı işlemleri FKM tarafı içinde yapınız.

Silver Peak de yapılacak ayarlar.

1. Configuration > Deployment den yaptığımız ayarlardan emin olmak.

Not: Silver Peak size tüm girmiş olduğunuz IP ve diğer bilgileri özet bir grafik ara yüzünde gösterir.

2. Tünel ayarları için configuration > tunnels den add’a tıklayarak yeni tünel ekleyin.

Bu senaryo da: 10.0.0.20 den 20.0.0.20 arasında tünel kuracağız.

Add’a tıklayın ve bilgileri giriniz.

Name: nerden nereye tünel adı

Local IP: Site_A daki SP IP’si

Remote IP: Site_B deki SP IP’si

Mode: 3 seçenek mevcut, default olarak UDP’dir ancak gre veya IPSec de isteğinize bağlı olarak seçebilirsiniz.

Not: IPSec AES-256 – SHA-1 ile verileri şifreler.

Bu senaryo için IPSec’i seçiyorum.

Mode da IPSec’i seçin ve apply’a tıklayarak pencereyi kapatın.

Oluşturduğunuz tünel’e tıklayarak IPSec için pre-shared key girmeniz gerekecek, “her iki tarafta aynı olmalı”

FEC özelliğini auto ya set ediniz, bu özellik hatlarınızda oluşan paket kayıplarını ve bozuk paketleri %20 oranında düzenler, bu sayede hattın kalitesini arttırarak verimli çalışmanızı sağlar. Bu özellik sayesinde bazı durumlarda sadece 4x hızlanma elde edilmiştir.

Aynı işlemi FKM den Merkez’e doğru yapınız “tünel oluşturunuz”

Her iki tarafta tünelleri oluşturduktan sonra tünelle ortalama 1 dakika içinde Aktif duruma gelecektir.

Silver Peak tarafında yapmanız gereken işlemler tamamlanmıştır, optimizasyon için NetApp SnapMirror’un trafiğini Silver Peak’lere yönlendireceğiz.

Adım 3: SnapMirror trafiğini Silver Peak’a yönlendirmek

SnapMirror özet,

Örneklediğim NetApp SnapMirror senaryosu günümüzde en çok tercih edilen mimariyi göstermekte, SnapMirror her bir controller da replikasyon için bir IP kullanır. Bu trafiği Silver Peak ile optimize edebilmeniz için Silver Peak’in fiziksel cihazında ya araya girmeniz gerekir “inline mode” veya bu trafiği Silver Peak ’e yönlendirmeniz gerekecek. Yönlendirme işlemini NetApp de yapmak oldukça basit ve pratiktir.

Bu senaryo da biz Silver Peak’leri sanal ortam da kurduk ve şimdi NetApp‘larda da ikinci gateway ekleyerek replikasyon trafiğini Silver Peak’lere yönlendireceğiz.

Replikasyon trafiğini Silver Peak’a yönlendirmeden önce:

Trafiği yönlendirmek için SSH dan NetApp daki 10.0.0.11 ve 12 IP’lerine oturum açın. Trafiği yönlendirmek için aşağıdaki komutu kullanacağız.

“Route add x.x.x.x y.y.y.y 1”

· x.x.x.x: Karşı NetApp’ın IP adresi “bu seneryo da 2 IP var”

· y.y.y.y: Site_A da kurduğumuz Silver Peak IP adresi

· komut sonundaki 1 ise metric “bunu komutun sonuna eklemeyi unutmayınız”

“Route –s” ile girdiğiniz route‘ları kontrol edebilirsiniz.

Bu senaryo için aşağıdaki adımları takip edin “toplan 4 adım”

Adım 1: 10.0.0.11’e SSH ile bağlanın “Merkez den FKM’ye doğru”

Route add 20.0.0.11 10.0.0.20 1

Route add 20.0.0.12 10.0.0.20 1

Adım 2: 10.0.0.12’ye SSH ile bağlanın “Merkez den FKM’ye doğru”

Route add 20.0.0.11 10.0.0.20 1

Route add 20.0.0.12 10.0.0.20 1

Adım 3: 20.0.0.11’ye SSH ile bağlanın “FKM den Merkeze doğru”

Route add 10.0.0.11 20.0.0.20 1

Route add 10.0.0.12 20.0.0.20 1

Adım 4: 20.0.0.12’ye SSH ile bağlanın “FKM den Merkeze doğru”

Route add 10.0.0.11 20.0.0.20 1

Route add 10.0.0.12 20.0.0.20 1

Not: eklediğiniz route’un sürekli geçerli olması için SnapMirror altında \etc\rc dosyasını düzenlememiz gerekecek, bunun için Windows > Çalıştır da \\10.0.0.11\c$ yazın ve Enter’a basın. Daha sonra \etc klasörü altında rc dosyasını text editör ile “notepad veya wordpad” açın ve route add default z.z.z.z satırı altında “Route add x.x.x.x y.y.y.y 1” formatında yukarıdaki 4 adımda yazdığım route’ları ilgili controller’lara bağlanarak revize etmeniz gerekir.

Örnek: \\10.0.0.11\etc den rc dosyasını notepad ile açın ve route add default 10.0.0.254 altına aşağıdaki 2 satırı ekleyin.

route add default 10.0.0.254 “bu satırın altına ekleyin”

Route add 20.0.0.11 10.0.0.20 1

Route add 20.0.0.12 10.0.0.20 1

Kaydedin ve kapatın, bu işlemi toplam 4 sefer yapacaksınız yani her bir controller için.

Replikasyon trafiğini Silver Peak’a yönlendirdikten sonra:

Sanal Silver Peak ile NetApp SnapMirror replikasyonunun trafik akışı “Yeşil”

Adım 4: NetApp SnapMirror da yapılması gereken ayarlar “toplam 3 adım”

Adım 1: NetApp SnapMirros da transfer limitini kaldırmak

Job’ı seçin ve sağ tuşlayarak edit’i seçin.

Edit den Unlimited Bandwidth’i seçin, kaydedin ve kapatın.

Adım 2: NetApp SnapMirror da darboğazı kaldırmak “Removing a System Wide Throttle”

SSH dan her bir controller’a bağlanarak aşağıdaki komutu çalıştırın.

Options replication.throttle.enable off

Sorgulamak için Options replication.throttle.enable komutunu kullanabilirsiniz “bu senaryo da off durumda olmalı”

Adım 3: NetApp SnapMirror da sıkıştırmayı disable durumuna getirmek

Silver Peak kendi sıkıştırma algoritmaları ve diğer gerçek zamanlı teknikler ile SnapMirror trafiğini maksimum seviyede sıkıştırır ve BYTE seviyesinde tekilleştirme ile maksimum verimi sağlar.

Bu işlem için başlat > çalıştır da örneğin \\10.0.0.11\c$ dan etc klasörüne erişin, bu klasör altında snapmirror.conf dosyasını notepad veya wordpad ile açınız ve aşağıdaki örnek gibi her job’a ait revizeyi yapınız.

Öncesi

replication=multi(7mSource,7mDestination)

replication:src_vol 7mDestination:dst_vol compression=enable 0 * * *

Not: mavi olan kısmı kaldırın.

Sonrası:

replication=multi(7mSource,7mDestination)

replication:src_vol 7mDestination:dst_vol 0 * * *

Optimizasyon başlamıştır.

Silver Peak NetApp SnapMirror trafiğinde ortalama %70 ile %90 arasında optimizasyon sağlayarak var olan hattınızı maksimum verim ile kullanmanızı sağlar.

Aşağıdaki grafik 20mbps wan hattı üzerinden geçen SnapMirror trafiğin Silver Peak ile sıkıştırma öncesi “lacivert” ve sonrasını “açık mavi” göstermekte.

Son 24 saatlik veri transferinde %82 oranında optimizasyon sağlayarak 573GB yerine WAN hattından 99GB veri transfer etmiştir. Bu değer ortalama %70 ile %95 arasında değişmektedir.

Aşağıdaki grafik Silver Peak’in son 72 saatte 1.4TB veriyi 207GB’ye düşürdüğünü göstermekte.

Aşağıdaki grafik Silver Peak’in bir günde 20Mbps wan hattı üzerinden 1TB veri aktardığını göstermekte.

Bu değerler gerçek müşteri de çalışan Silver Peak den alındığı için ortalama değerler, bu değer bazı müşterilerimizde günlük 1.8TB ye kadar çıkmıştır.

Daha Esnek, Ölçeklenebilir, Zeki, Daha kısa ROI süresi ve anında çözüm için Sanal Çözümler

2000 yıllarını hatırlayın, ESX 2.0, 2.5 zamanlarında bir çoğumuz sanal platformlara güvenmezken günümüzde neredeyse hepimizin ilk aklına gelen konu ise sanallaştırma ve bulut teknolojileri, buda sanal platformların yeterinde olgunlaştığının ve evrimleştiğinin kanıtıdır. Ya network sanallaştırma?

Günümüzde bir hypervisor’a sahipseniz birçok şeye sahipsinizdir.

Hypervisor= Esneklik, Ölçeklenebilirlik, Uygun maliyet ve anında çözüm.

Sanal çözümler ile ROI sürenizi kısaltın

Silver Peak’i sanal veya fiziksel cihazlarını satın alarak kullanabilirsiniz. Silver Peak size 2mbps den 1gbps ye kadar aynı performansı sanal ortamda sağlayabildiğinden ve bu konuda lider teknolojiye sahip olduğundan bu yazılımı istediğiniz hypervisor’a kurun ve trafiğinizi yönlendirin. Ayrıca kendi sunucunu oluşturabilirsiniz, bunun için gereksinimlerini karşılayan bir sunucu üzerinde VMware ESXi free kurun ve Silver Peak’i üzerinde deploy edin, kurduğunuz cihaza Network Bypass Adaptor takarak bildiğiniz appliance gibi kullanabilirsiniz. Bypass kartı ile trafiği yönlendirmeye gerek kalmadan direk araya girebilir veya trafiği route edebilirsiniz.

Silver Peak size sanallaştırma teknolojisindeki tüm avantajları sağlar ve ROI süresi fiziksel WAN Optimizasyon çözümlerine göre 4x daha kısadır. Buda geçmişte ve gelecekte yatırımlarınızı korur.

Sizde aşağıdaki ürünlerin herhangi birini kullanıyorsanız ve 20 dakika içinde ortalama 20 misli hızlanmak istiyorsanız www.silver-peak.com dan 1 aylık deneme sürümünü indirin ve optimizasyon’a başlayın.

Replikasyon için: VRX

Veeam, Double Take, Zerto, Hyper-V replication, VMware SRM "Site Recovery Maneger", Hitachi, Fujitsu, HP 3PAR, NetApp, Dell Compellent, EMC VNX, VPLEX GEO, Data Domain, RecoverPoint, SRDF/A, Isilon, Open View, MirrorView, IBM XIV, SVC, Storwise, iSCSI, FCoIP "Brocade 7500 / 7800", Cisco MDS, SQL Log Shipping, Oracle Data Guard, Oracle Log Shipping, Hyper-V Replika, VMware Replication vb.

Exchange Server 2013 Kelime Bazlı Mail Onayı

Exchange 2013 Server Üzerinde Dakika Bazlı Gönderim Limitleri

Exchange 2013 Message Tracking PowerShell

Exchange Server 2013 Üzerinde Dinamik Gruplar Oluşturmak PowerShell

Exchange Server 2013 SP1 CU5 Üzerinde Address Book Policy Agent Aktif Edilmesi

MaestroPanel ile Hosted Exchange

MaestroPanel olarak hosted olarak verilebilecek tüm servislerin yönetim ve otomasyon desteğini sağlamak gibi bir misyonumuz var. Bu doğrultuda ise Microsoft'un Exchange Server ürününün son versiyonu olan 2013 SP1 sürümünü baz alarak stabil olan modülümüzü yayınladık.

MaestroPanel'in Exchange desteği sayesinde kolaylıkla Hosted Exchange desteği verebilir, müşterilerinize profesyonel olarak yapılandırılmış bir yapı sağlayabilirsiniz.

Aynı sunucu üzerinde bir birinden farklı birçok domain ismini, mailbox'ı izole bir şekilde çalıştırabilir Exchange Server 2013 SP1'in tüm özelliklerini kullanabilirsiniz.

Gereksinimler

● Windows Server 2012 R2

● Microsoft Exchange Server 2013 SP1

● MaestroPanel Exchange Modülü

● MaestroPanel Exchange Package

Microsoft Exchange 2013 Kurulumu

Windows Server 2012 R2 üzerine Exchange 2013 SP1'i veya CU5'i indirdikten sonra. Kolay erişilebilir bir dizine Setup dosyalarını açın (Extract). Örneğin: C:\Setup

MaestroPanel'in Microsoft Exchange'i Hosted olarak yapılandırdığı otomatik kurlum aracını aşağıdaki adresten indirin.

● http://repo.maestropanel.com/A1/PackageMsExchange2013.exe

Exchange Kurulum aracını çalıştırdığınızda karşınıza Exchange'i nasıl yapılandıracağınızı soran bir ekran gelecektir. Burada isterseniz rol bazlı kurulumda yapabilirsiniz veya tüm rolleri tek bir sunucuda çalışacak şekilde yapılandırabilirsiniz.

* MaestroPanel'in hem Active Directory'i hemde Exchange'i aynı sunucu üzerinde yapılandırarak hazırlar. Bu yapıda çalışmanın avantajları ve dezavantajları vardır. MaestroPanel yapılandırması tek sunucu üzerinde stabil olarak çalışmaktaddır.

Exchange Kurulum Ekranı 1

Exchange Kurulum aracı, Exchange Server'ın hangi dizinde çalışacağını, E-posta Veritabanının hagi dizinde tutulacağını belirleyebilirsiniz.

Exchange Kurulum Ekranı 2

Otomatik kurulum aracındaki yönergeleri takip ettiğinizde Active Directory ve Exchange Server 2013 doğru bir şekilde yapılandırılacak ve Setup tarafından kullanıma hazır hale getirilecektir.

MaestroPanel Kurulumu

Temiz bir Windows Server 2012 R2 üzerine MaestroPanel'in son sürümünü www.maestropanel.com/download adresinden indirerek kurulum sihirbazını sunucu üzerinde çalıştırın.

Sihirbaz çalıştıktan sonra sadece "MaestroPanel Web Management Services" ve "MaestroPanel Agent" seçeneklerini işaretleyip ilerleyin ve kurulumu tamamlayın. Başka bir seçenek işaretlemeyin.

MaestroPanel Setup

Not 1: Exchange çalışan sunucu üzerine MaestroPanel'in hiç bir modülünü kurmayın. Sadece MaestroPanel Agent ve Exchange Modülünü kurmanız yeterlidir. Diğer modüller Exchange'in çalışmasını engelleyen konfigürasyon değişikliği yapabilirler.

MaestroPanel Exchange Modülü Kurulumu

MaestroPanel’i sunucumuza kurduktan sonra http://repo.maestropanel.com/A1/ModuleExchange2013.exe adresten Maestropanel Exchange Modülünü sunucu üzerine indirin ve yönergeleri takip ederek kurulumu sonlandırın.

Exchange Modül Kurulum Ekranı

Bu işlemden sonra MaestroPanel, Exchange'in yönetimi için gerekli donanıma hazır hale gelecektir.

MaestroPanel Exchange Ayarlarının Yapılması

Modülümüzü kurduk şimdi sıra geldi modülümüzün çalışması için gerekli olan ayarları yapmaya.

MaestroPanel’e admin hakları ile giriş yapıktan sonra

Sunucular > [sunucu] > Servisler > Microsoft Exchange Server

yolunu takip ederek Exchange Modülümüzün ayarlarına gidiyoruz.

Modül Değişkenleri Ekranı

Bu ayarlarla MaestroPanel'in hangi Exchange Server ve Active Directory ile konuşacağını belirliyorsunuz. Eğer istenirse Active Directory farklı bir sunucu olabildiği gibi tek sunucuda da olaiblir.

Hemen altında Domain seviyesinde hangi Exchange özelliklerinin aktif olacağını belirleyen onay kutularını görüyorsunuz. Bunları da hem vereceğiniz hizmet hemde Lisans'ınıza göre yapılandırabiliyorsunuz.

Modül Değişkenleri

Domain Name

Exchange‘in kullandığı Active Directory’nin Domain adı.

Domain\Username & Passoword

MaestroPanel'in kullanacağı domain kullanıcısı. Exchange'i yönetebilecek yetkisi olan bir domain kullanıcısı belirtmelisiniz. (Administrator gibi)

OWA Url

Kullanıcıların web üzerinden e-postalarınıa ulaşmak için kullanacağı URL adresi. Bu adres direkt OWA'yı açabilir.

Ldap Username & Ldap Password

MaestroPanel'in Active Directory'e ulaşırken kullanacağı yetki hesabını girmelisiniz.

Active Directory Machine IP Adress

MaestroPanel'in bağlanacağı Active Directory sunucunu girmelisiniz. IP veya Host ismi girilebilir.

Active Sync

http://en.wikipedia.org/wiki/Exchange_ActiveSync

IMAP

http://tr.wikipedia.org/wiki/IMAP

MAPI

http://en.wikipedia.org/wiki/Messaging_Application_Programming_Interface

POP

http://en.wikipedia.org/wiki/Post_Office_Protocol

ECP

http://technet.microsoft.com/en-us/library/jj150562(v=exchg.150).aspx

OWA

http://en.wikipedia.org/wiki/Outlook_Web_App

EWS

http://msdn.microsoft.com/en-us/library/office/dd877045(v=exchg.140).aspx

Domain Planının Oluşturulması

Exchange sunucu üzerinde domain açabilmek için öncelikle bir domain planına gereksinimimiz var. Bu aşamada aşağıdaki menüleri takip ederek Yeni Domain Planı ekranına ulaşın.

Domainler > Domain Planları > Yeni Domain Planı

Domain Planı oluşturduğunuzda, domain'in hangi limitler çerçevesinden oluşturulacağını belirleyebilirsiniz. Eğer varsa farklı bir sunucudaki Exchange'i de seçip işlem yapabilmeniz mümkün.

Limitler

Room Count

Domainin toplamda açabileceği Toplantı Odası sayısını belirler.

MailBox Accounts

Domainin toplamda sahip olabileceği E-posta (Mailbox) hesap sayısını belirler.

Total MailBox Quota

Açılan E-posta hesaplarının toplam kullanabileceğin alanı belirler.

Total MailBox Receive Quota

E-posta hesabının alabileceği mail’in boyutunu belirler.

Total MailBox Send Quota

E-posta hesabının gönderebileceği mail’in boyutunu belirler.

Total Alias

Domainin sahip olduğu E-posta hesapları için kullanabileceği Takma Ad (Alias) sayısını belirler.

Exchange modülü seçili yeni bir domain planı oluşturduktan sonra artık Exchange üzerinde domain açabilecek duruma geldik.

Şimdi aşağıdaki menü yolundan domainler ekranına geri dönerek yeni bir domain oluşturalım.

Domainlar > Yeni Domain

Alanadı kısmına kullanmak istediğiniz alanadını ve "Plan Adı" alanına da biraz önce oluşturduğumuz Exchange seçili planı seçip Kaydet butonuna basın.

Bu işlemden sonra MaestroPanel. Exchange üzerinde kullanmak istediğiniz domain'i izole bir şekilde yapılandırarak kullanıma hazır hale getirecektir.

Domain oluşturulduktan sonra Exchange üzerinde e-posta açabileceğiniz alana yine domain'in detayından ulaşabilirsiniz.

Domain Detayı

Yeni E-posta Hesabı Oluşturma

Exchange Server ikonu tıkladıkta sonra karşımıza e-posta hesaplarının listelendiği ve domain seviyesinde düzenlemeleri yapabileceğimiz bir alan gelecektir. Bu alandan "Yeni Eposta" butonuna basarak ilgili forma ulaşıyoruz.

E-Posta Yönetim Ekranı

Form'daki ilgili alanları doldurup "Kaydet" butonuna bastığınızda yeni Exchange e-posta hesabınız kullanıma hazır hale gelecektir.

MaestroPanel, E-posta seviyesinde de hem protokol hemde özellik seviyesinde yönetim sağlar. Bu alandan Parola, Kota, Servis ve Kullanıcı Bilgilerinizi değiştirebilirsiniz.

E-posta Yönetim Ekranı

Windows 8.1 To Go

Bilgisayarınızı cebinizde taşımaya ne dersiniz? Belki bir bilgisayar değil ama kişisel verilerinizi bir USB belleğe Windows 8.1 işletim sistemi kurarak işletim sisteminizi her yerde kullanabilirsiniz. Örneğin bir iş seyahatine çıktınız ve kişisel verilerinize kullandığınız programlara ihtiyacınız varsa yapmanız gereken Windows To Go yüklü USB belleğinizi bir bilgisayara takarak bilgisayarın USB’den boot olmasını sağladığınızda Windows 8.1 işletim sisteminiz karşınızda olacaktır. Windows 8.1 To Go senaryolarını istersek genişletebiliriz. Başka bir örnekte ise çalışanlarınız iş yerinde veya seyahatte kendi bilgisayarlarını kullanabilirler çalışanlarınıza kurumsal yapınıza uygun Windows To Go cihazlar vererek bilgisayar maliyetlerinizi kısabilirsiniz.

Bunun yanında eğer işyerinizde sözleşmeli personeller çalıştırıyorsanız çalıştırdığınız personellere kurumsal yapınıza uygun Windows To Go cihazlar vererek kurum kaynaklarına güvenli bir şekilde ulaşmasını sağlayabilirsiniz. Bunun yanında dışarıdan destek hizmeti alıyorsanız dışarıdan sizlere destek veren personellere Windows To Go vererek kaynaklarınıza güvenli bir şekilde erişmesini sağlamanız mümkün neticede dışarıdan yapınız içerisine bir bilgisayar soktuğunuzda bilgisayar üzerinde neler yüklü veya güvenli bir bilgisayar mı değil mi bunu öğrenmemiz pekte mümkün olmayabilmekte Windows To Go ile kurumsal verilerinizin güvenliğini arttırmış olacaksınız.

Windows To Go’yu kullanabilmek için öncelikle Windows 8.1 Enterprise sürümüne sahip olmanız gerekmektedir. Aksi taktirde Windows To Go özelliğinden faydalanamazsınız. Lafı fazla uzatmadan Windows 8.1 To Go uygulamamıza başlayalım.

Windows 8.1 To Go-01

Windows To Go yükleye bileyeceğiniz sertifikalı sürücülere bu linkten ulaşabilirsiniz.

Windows 8.1 To Go-02

Öncelikle Windows 8.1 Enterprise yüklü bilgisayarınızda denetim masasına girmemiz gerekmekte bunun için faremizi sağ köşeye doğru sürükleyelim. Açılan menüden settings (ayarlar) tıklayalım.

Windows 8.1 To Go-03

Açılan menüden Control Panel (Denetim Masası) tıklıyoruz.

Windows 8.1 To Go-04

Denetim masasına girdiğimizde Windows To Go tıklayalım.

Windows 8.1 To Go-05

Windows To Go tıkladıktan sonra karşımıza Create a Windows To Go Workspace (Windows To Go çalışma alanı oluştur) sihirbazı açılacaktır. İlk pencerede çalışma alanı oluşturacağımız USB sürücüyü bilgisayarımıza takalım. Yukarıda ki ekranda görüldüğü gibi bende 2 adet sürücü bulunmakta biri 298 GB diğeri ise 28 GB olarak görünmekte Kingston olan cihazımın Windows To Go desteği olmadığı için samsung sürücümü seçerek nextdiyorum. Bu arada aşağıda bulunan uyarı işareti bu sürücüyü kullandığım taktirde Windows performansının etkileneceğini ve USB 3.0 bir cihaz kullanmamın daha uygun olduğunu belirtmekte buradan anlayacağımız nokta Windows To Go USB 3.0 sürücülerde daha hızlı ve performanslı çalışmaktadır.

Windows 8.1 To Go-06

Windows To Go sihirbazımızda ilerlemeye devam ediyoruz. Choose a Windows 8.1 image (Windows 8.1 görüntüsü seçin) anlaşılacağı üzere ihtiyacımız olan bir Windows 8.1 Enterprise imajı bunun için Windows 8.1 yüklü bir DVD veya USB ye veya internet üzerinden indirmiş olduğunu bir Windows 8.1 imajı eğer elinizde imaj varsa imaj üzerinde sağ tıklayarak ekle diyelim. Sanal Windows 8.1 CDROM oluşacaktır. Add search location (Arama Konumu ekle) tıklayarak Windows 8.1 medyamızı Windows To Go sihirbazımıza gösterelim. Bende daha önceden ekli olduğu için Windows To Go otomatik olarak install.win dosyasını otomatik buldu.install.win dosyasına ihtiyaç olduğundan ötürü muhakkak elinizde bir Windows 8.1 medyası bulundurun.

Windows 8.1 To Go-07

Bu bölüme özellikle dikkat etmenizi istiyorum. Set a BitLocker password (optional) (BitLocker parolası ayarla (İsteğe bağlı) ) Anlaşılacağı üzere bu seçenek isteğe bağlı Eğer bir şekilde Windows To Go sürücünüzü kaybeder veya çaldırırsanız. BitLocker sayesinde verilerinize kimse ulaşamayacaktır. Ben bu seçeneği aktif etmek istiyorum. Lakin BitLocker için oluşturduğunuz parolayı kesinlikle unutmayınız. USB sürücünüzü taktığınız her anda bilgisayar USB’den boot olduğunda BitLocker parolasını sizden isteyecektir. BitLocker Parolasını oturum parolanızla karıştırmayınız. İkisi farklı şeyler.

Windows 8.1 To Go-08

Artık yukarıda ki ekrandan anlaşılacağı üzere Windows To Go çalışma alanımız oluşturulmaya hazır bir durumda Create (oluştur) tıklayalım.

Windows 8.1 To Go-09

Windows To Go çalışma alanımız oluşturulmaya başladı bu işlem biraz uzun sürecektir.

Windows 8.1 To Go-10

Windows To Go çalışma alanımız artık oluşturulmuş durumda artık yapmamız gereken Choose a boot option (Yeniden başlatma seçeneğini belirtin) bilgisayarı yeniden başlatıldığında Windows To Go devreye girsin mi? ben hayır seçeneğini seçiyorum. Ardından Save and close (kaydet ve kapat) tıklıyorum. Şimdi isterseniz bilgisayarınız yeniden başlatalım.

Windows 8.1 To Go-11

Bilgisayarımız açılırken oluşturmuş olduğumuz Windows To Go USB sürücümüzden boot olmasını sağlayalım. Bilgisayarımız USB’den boot olduktan sonra yukarıda ki ekran karşımıza gelecektir. Hatırlarsanız şekil-07’den BitLocker için bir parola oluşturmuştuk ve bu parolanın kesinlikle unutulmamasından bahsetmiştik. Şimdi BitLocker için oluşturmuş olduğumuz parolayı girerek enter tuşuna basalım.

Windows 8.1 To Go-12

Windows To Go bilgisayar üzerinde bulunan tüm sürücüleri otomatik olarak yüklüyor. Bu sayede hiçbir bilgisayar üzerinde sürücü yüklemek gibi bir derdiniz olmayacak tak kullan cihazlar gibi bence buda tak kullan işletim sistemi diyebiliriz.

Windows 8.1 To Go-13

Bilgisayarı USB’den boot ettikten sonra yeni bir işletim sistemi kurar gibi birkaç ayar yapmanız gerekecek bir kereye mahsus bir durum ve bilgisayarınız 3 kere yeniden başlayacaktır. Her yeniden başlama sırasında bilgisayarın USB’den tekrar boot olmasını sağlayınız. Aksi taktirde fiziksel bilgisayarınız üzerinde bulunan işletim sistemi açılacaktır.

Windows 8.1 To Go-14

Windows To Go çalışma alanımıza eriştikten sonra artık Windows 8.1 Enterprise işletim sistemimizi kendimize göre veya kurumsal yapımıza göre özelleştirmeye başlayabiliriz. Bu arada Bu bilgisayar’a girdiğimizde fiziksel bilgisayar üzerinde bulunan hiçbir fiziksel hard disk Windows To Go çalışma alanımızda güvenlik nedeniyle görünmeyecektir.

Windows 8.1 To Go-15

Görüldüğü gibi hiçbir driver, sürücü yüklemeden Windows 8.1 işletim sistemini kullanmaya başladım bile bakalım bir yerden mail geldi mi? :D

Windows 8.1 To Go-16

Windows To Go çalışma alanımı kendi Microsoft hesabıma bağladıktan sonra kişisel ayarlarım hatta masaüstü arka planım bile gelmiş durumda sizde Windows To Go çalışma alanını kendinize göre özelleştirebilir ve işiniz bittiğinde bilgisayarınızı cebinize koyup işin yolunu veya evin yolunu tutabilirsiniz.

Windows 8.1 To Go-17

Ben ayrıca şunu denedim. Windows To Go USB cihazımı alıp bir başka bilgisayar üzerine taktığımda bilgisayar üzerinde sadece disk yönetiminden diski görebiliyorum. Lakin disk içerisinde ki verilere erişemiyorum. Yaşasın BitLocker :D bu yazımızda bir Windows To Go çalışma alanının nasıl oluşturulacağından bahsetmeye çalıştım. Umarım sizler için faydalı olmuştur.

- Desteklenen Sertifikalı Sürücüler

Başka yazılarda görüşmek üzere…

Windows 8.1 Assigned Access Kiosk Mode

Son zamanlarda kiosk bilgisayarlar hayatımızın bir parçası olmuş durumda nereye gidersek gidelim. Hastane, banka, alışveriş merkezi, sinema, postane v.b. artık kiosk bilgisayarlar hayatımızın bir parçası olmuş durumda hepimiz muhakkak bir bankaya gitmiş ve sıra numarası almıştır. Ya da bir sinemada hangi filmlerin olduğunu gösteren hatta bu cihaz üzerinden film bileti bile alanlarımız olmuştur. Artık belediyelerin yeni yaptığı uygulamalarla sokaklarda bile kiosk bilgisayarları görür olduk. Anlaşılan bu cihazlar artık hayatımızda olmaya hep devam edecekler.

Windows 8.1 Assigned Access (Kiosk Mode)-01

Bir beyefendinin yukarıda kiosk bir bilgisayar üzerinde işlem yaptığını görüre biliriz. Zannedersem bu örnek kiosk bilgisayarlar hakkında açıklayıcı bir örnek olmuştur. Windows 8.1 bilgisayarlarda daha doğrusu kiosk cihazlarda Windows 8.1 kullanabiliriz. Kiosk hakkında ufak bir teknik bilgi vermek gerekirse kiosk bilgisayar ilk açıldığında üzerinde yapılandırılmış uygulama direk olarak açılmaktadır. Kiosk bilgisayar üzerinde yetkisiz kullanıcılar kesinlikle işlem yapamazlar sadece izin verilen menüler arasında dolaşabilirler. Şimdi lafı fazla uzatmadan Windows 8.1 yüklü bir cihazı nasıl kiosk bir bilgisayar olarak kullanabiliriz görelim. Kullandığımız cihazın dokunmatik bir donanım olması öncelikli şartlardan birisi zaten kiosk cihazların amacı da bu kullanıcının dokunarak işlem yapmasını sağlayabilmek.

Windows 8.1 Assigned Access (Kiosk Mode)-02

Öncelikle şunu belirtmek istiyorum Windows 8.1 yüklü bir bilgisayarı kiosk bir cihaz olarak kullanabilmek için Microsoft hesabı ile oturum açmamız gerekmektedir. Bu kısa bilgiden sonra uygulamaya başlayabiliriz. Faremizi sağ köşeye doğru sürükleyelim. Ya da dokunalım. Açılan menüden settings (ayarlar) tıklayalım.

Windows 8.1 Assigned Access (Kiosk Mode)-03

Ayarları tıkladıktan sonra Change PC Setting (Bilgisayar ayarlarını değiştir) tıklıyoruz.

Windows 8.1 Assigned Access (Kiosk Mode)-04

Açılan menüden Account (Hesaplar) tıklayalım.

Windows 8.1 Assigned Access (Kiosk Mode)-05

Hesaplar bölümüne geldiğimizde Other accounts (Diğer hesaplar) tıklayalım. Diğer hesaplar bölümünde bilgisayarımızı kiosk bir bilgisayar olarak kullanacağımız için yeni bir hesap eklememiz gerekecek -2 seçenekteAdd an account (Hesap ekle) tıklamamız gerekmektedir.

Windows 8.1 Assigned Access (Kiosk Mode)-06

How will this person sing in ? (Bu kişi nasıl oturum açacak ?) ekranına geldiğimizde ben hemen aşağıda bulunan Sing in without a Microsoft account (not recommended) (Microsoft hesabı olmadan otum aç) seçeneğine tıklıyorum.

Windows 8.1 Assigned Access (Kiosk Mode)-07

Add a user (kullanıcı ekle) ekranına geldiğimizde Local account (Yerel Hesap) butonuna tıklıyoruz.

Windows 8.1 Assigned Access (Kiosk Mode)-08

Bizden yeni kullanıcı oluşturacağımız forma uygun bilgileri girmemizi istiyor ben bu bilgisayarı artık kiosk bir bilgisayar olarak kullanacağım için kiosk adıyla bir hesap açıyorum. Gerekli bilgileri girdikten sonra nextdiyerek devam edelim.

Windows 8.1 Assigned Access (Kiosk Mode)-09

Kiosk kullanıcısını başarılı bir şekilde eklemiş bulunmaktayız. Finish diyerek işlemi bitirelim.

Windows 8.1 Assigned Access (Kiosk Mode)-10

Tekrar Other account (diğer hesaplar) ekranına geldiğimizde kiosk kullanıcısını Local Account (yerel hesap) bir hesap olarak eklendiğini görebiliriz. Şimdi Set up an account for assigned accsess linkine tıklayalım.

Windows 8.1 Assigned Access (Kiosk Mode)-11

Kiosk kullanıcıyla kendi Microsoft hesabıma bağladığım kullanıcıyı ilişkilendireceğim. Kisok kullanıcımızın üzerine tıkladıktan sonra Set up an account for assigned access (Atanan hesap erişimi için bağlantı kurmak) penceresi açılacaktır. Burada Choose an account (Bir hesap seçin) tıklayalım.

Windows 8.1 Assigned Access (Kiosk Mode)-12

Karşımıza ufak bir pencere açılacaktır. Choose an account (Bir hesap seçin) buradan yeni açmış olduğumuz Kiosk kullanıcısını seçiyoruz.

Windows 8.1 Assigned Access (Kiosk Mode)-13

Choose an app (Bir uygulama seçin) tıkladığımızda her hangi bir uygulama seçemediğimizi göreceğiz. Bunun sebebi kiosk kullanıcısıyla daha önceden oturum açmamış olmamdır. Şimdi açık olan oturumu kilitleyelim. (Windows + L) Ardından kiosk kullanıcı ile oturum açalım. Oturum süresi ilk açıldığından dolayı uzun sürecektir. Oturum açıldıktan sonra tekrar Windows + L tuş kombinasyonunu kullanarak oturumu kilitleyelim. Ardından Microsoft hesabımızla tekrar login olalım.

Windows 8.1 Assigned Access (Kiosk Mode)-14

Tekrar şekil-13 döndüğümüzde ve Chosee an app tıkladığımızda uygulamalar karşımıza gelecektir. Ben Kisosk bilgisayarımda hava durumunu göstermek istediğim için Hava Durumu uygulamasını seçiyorum.

Windows 8.1 Assigned Access (Kiosk Mode)-15

Yukarıda ki ekranda görüldüğü gibi hava durumu uygulamasını seçmiş durumdayım.

Windows 8.1 Assigned Access (Kiosk Mode)-16

Tekrar Microsoft Hesabımı kilitleyerek Kiosk kullanıcımla lagin olmak için Yukarıda ki ekranda görüldüğü gibi kiosk başlangıç ekranındayken kullanıcımı seçiyorum.

Windows 8.1 Assigned Access (Kiosk Mode)-17

Kullanıcı parolamı girerek oturum açıyorum.

Windows 8.1 Assigned Access (Kiosk Mode)-18

Yukarıda ki ekranda görüldüğü gibi artık kiosk bilgisayarım hazır durumda oturum açılır açılmaz Hava Durumu uygulamam açıldı. Artık bilgisayarım bir kiosk bilgisayar.

Başka yazılarda görüşmek üzere…

Intel Uzak Bağlantı Programı MeshCentral Kurulum ve Yönetimi

Exchange 2013 Message Tracking Loglarının GUI ile Görüntülenmesi Visualize the Message Tracking Log in Exchange Server 2013

Windows Server 2012 R2 ile Kullanici Hesaplarının Yönetimi–Bölüm 2

Microsoft’un yeni nesil sunucu işletim sistemi olan Windows Server 2012 R2’nin özelliklerini incelemeye devam ediyoruz. Üç bölümden oluşan makalemizin ikinci bölümünde sistem yöneticileri için temel konulardan biri olan “Kullanıcı Hesaplarının Yönetimini” incelemeye devam ediyoruz. Önceki birinci bölümde de belirttiğimiz gibi amacımız bu konuda uzun vadede referans olabilecek bir makale hazırlamak. Bu makaledeki anlatımlarımızı her ne kadar Windows Server 2012 R2 üzerinde yapmış olsak da, büyük bir kısmı özellikle Windows 2003’den bugüne tüm active directory ortamlarında geçerlilik arzediyor olacak.

Kullanıcı Hesabi Özelliklerinin İncelenmesi:

Domain kullanıcı hesaplarının üzerinde düzenlemeler gerçekleştirmek için Active Directory Users and Computers içerisinden, düzenleme yapılacak kullanıcı seçilir ve sağ tıklanarak açılan menüden Properties seçilir. Ya da kullanıcı hesabı üzerine mouse ile çift tıklanarak kullanıcının Properties penceresine erişilebilir.

Yerel kullanıcı hesaplarında düzenleme yapmak için, kullanıcının oluşturulduğu bilgisayar üzerinde ya da uzaktan yetkili bir hesapla bağlanarak Computer Management içerisindeki Local Users and Groups altındaki Users kabında, düzenleme yapılacak kullanıcı seçilir ve sağ tıklanarak açılan menüden Properties seçilir.

Bir domain kullanıcı hesabının özelliklerine girdiğinizde aşağıdaki ekran ile karşılaşırsınız.

Şekilde görülen özellikler standart bir sistemdeki kullanıcının standart özellikleridir. Şimdi bu standart özellikleri sırasıyla açıklayalım.

GENERAL SEKMESİ

Bu sekme içerisinde kullanıcıya ait genel bilgiler bulunmaktadır.

Kullanıcının Adı (First Name), Soyadı(Last Name), Active Directory Users and Computers konsolu içerisinde ve Exchange Adres defteri gibi yerlerde görünen adı (Display Name), kullanıcı ile ilgili tanımlayıcı bir bilgi (Description), kullanıcının web sayfası, telefon bilgileri buraya girilir. Telefon ve web sayfası kısımlarına eğer kullanıcının birden fazla telefon ve web adresi varsa Other butonuna tıklayarak açılan pencereden girilir. Şirket içerisindeki çalışanlarınıza ait olan kullanıcı hesapları üzerinde bu bilgilerin eksiksiz olarak doldurulması size yönetim esnasında önemli ölçüde fayda sağlayacaktır. Özellikle grup üyeliklerini belirlerken, ya da domain içerisinde bir arama yaparken kullanıcı özelliklerine girilen hemen hemen bütün kriterlere göre filtreleme yapılarak kolaylıkla istenilen hesaplara ulaşılabilir.

ADDRESS SEKMESİ

Kullanıcıya ait adresleme bilgileri (cadde, sokak, il, ilçe, ülke, posta kodu vb.) bu sekme içerisinde tanımlanmaktadır.

ACCOUNT SEKMESİ

Kullanıcı hesabı özelliklerindeki en önemli sekmelerdendir. Bir kullanıcının domain’e logon olurken kullandığı iki isim olduğunu makalemizin ilk bölümünde de bahsetmiştik. Bunların birincisi User Logon Name (pre-Windows 2000) , diğeri de User Principal Name(UPN ismi)’dir. User Logon Name (pre-Windows 2000), Windows XP ve öncesi istemcilerde logon olma esnasında Logon Information diyalog kutusunda, kullanıcı adını user namekutusuna yazıp, password kutusuna şifreyi girip, en alttaki Log on To kutusundan da domain adını seçerek ya da UserName kutusuna DomainAdi\Kullaniciadi şeklinde girip, password kutusuna da şifreyi girerek yaptığımız logon olma yöntemidir. Bu tip logon olma hem Windows 2000 öncesi hem de Windows 2000 sonrası tüm istemci ve sunucu bilgisayarlar tarafından desteklenmektedir. Bu tip logon olmada kullanılan isim User Logon Name (pre-Windows 2000) altına girilen isimdir. Bir diğer deyişle User Logon Name (pre-Windows 2000) DomainAdı\KullanıcıAdı formatındaki isimdir. Normalde user logon name altına ne verilirse user logon name (pre-Windows 2000) kutusuna da aynısı gelir. Fakat isterseniz user logon name (pre-Windows 2000) farklı verebilirsiniz. User Principal Name ise, user logon name kutusuna girilen isimle domain adının aralarına @ işaretini alarak birleşmiş hallerindeki logon ismidir. Örneğin, user logon name: Aladagm, domain adı da mesutaladag.local olduğunda user principal name(UPN ismi) AladagM@mesutaladag.local şeklindedir. Dolayısıyla kullanıcı UPN ismini kullanarak da mail adresi formatındaki isimle domain’e logon olabilir. Bunun bize sağladığı avantaj, kullanıcının hangi domainde olduğunu bilmesine gerek kalmadan e-posta adresleri ile kullanıcıların logon olmasını sağlamaktır. Artık Logon diyalog kutusuna Aladagm@mesutaladag.local yazarak da domain’e logon olabilirsiniz. User Logon Name (pre-Windows 2000) ile logon olduğumuzdaki izinlerle, UPN ismini kullanarak logon olmadaki izinler arasında hiçbir farklılık yoktur. Fakat UPN ismi ile logon olmayı sadece Windows 2000 ve sonrasındaki istemci ve sunucu sistemleri destekler. Yani bir Windows 9X, Windows NT 4.0 bilgisayarından UPN ismi ile logon desteklenmiyordu.

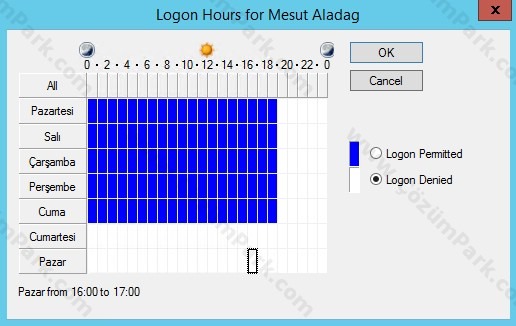

Logon Hours butonuna bastığınız zaman karşınıza aşağıdaki ekran gelir ve bu kullanıcının sisteme hangi saatlerde girip giremeyeceği ayarlanır.

Kullanıcının hangi zaman aralıklarında sisteme girmesini engellemek istiyorsanız bu aralıkları seçerek Logon Denied seçeneğine tıklamanız yeterlidir. Bir kullanıcı oluşturulduğu zaman, logon olma saatleri 7/24 Logon Permitted şeklindedir. Yani kullanıcı domaine 7/24 bağlantı gerçekleştirebilir. Özellikle kullanıcınızın izinli olduğu günlerde, domaine logon olmasını burayı kullanarak engelleyebilirsiniz. Böylece kullanıcı şirket dışında iken onun kullanıcı adını bilenlerin şifresini de tahmin ederek sisteme giriş denemeleri yapmalarının önüne geçmiş olursunuz.

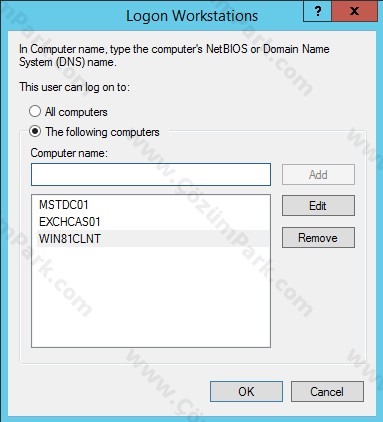

Logon To butonuna basarak bir kullanıcının sisteme hangi bilgisayarlardan logon olabileceği belirlenir. Varsayılan olarak bir kullanıcı domaine, o domainin üyesi olan herhangi bir bilgisayardan logon olabilir. Fakat bu pek istenen bir durum olmadığından dolayı Logon To kullanılarak bu olaya bir çözüm getirilebilir. Logon To seçeneğini seçtiğinizde aşağıdaki ekranla karşılaşırsınız.

Bu ekranda The following computers seçeneğini işaretleyerek, kullanıcının logon olacağı bilgisayarların isimlerini listeye ekleyebilirsiniz. Böylece domaine bu kullanıcı hesabı ile sadece bu bilgisayarlardan giriş yapabilirsiniz.

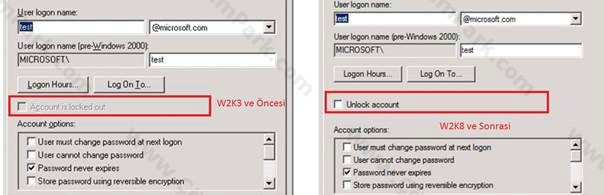

Account is locked out:

Bu seçenek Windows Server 2003 ve öncesi ile Windows Server 2003 sonrasında görüntü olarak aşağıdaki gibi bir farklılık gösterdi.

Yukarıdaki şekilde de görüldüğü gibi W2K3 ve öncesi zamanlarda bu seçenek normalde aktif değildi. Kullanıcı hesabı çeşitli nedenlerden dolayı kilitlendiği zaman (ki biz buna account lockout diyoruz.) bu kutucuk aktifleşir, bu kutucuğu tekrar boşaltarak kullanıcı hesabının kilidi kaldırılır ve domain’e logon olması sağlanmış olurdu. Örneğin; Domain Security Policy içerisinde Account Lockout Policy ayarlarında Account Lockout Threshold değeri 3 olarak ayarlanmışsa, bir kullanıcı şifresini logon olma esnasında arka arkaya 3 defa yanlış girerse, veya başkası tarafından kullanıcının şifresi tahmin yoluyla bulunmak istenip şifre 3 defa arka arkaya yanlış girilmişse kullanıcının hesabı kilitlenecektir. Dolayısıyla bu kilitlenen hesabın tekrar kullanılabilmesi için kilidinin kaldırılması gerekir. Kilitlenen kullanıcı hesabını açmak için bu kutucuğun boşaltılması yeterli idi. Windows 2008 ve sonrasında ise bu kutucuk doldurularak kilitlenen kullanıcı hesabının kilidi açılıyor artık. Hesabi kilitlenen bir kullanıcının Account sekmesindeki account lockout görünümü aşağıdaki şekilde olacaktır:

İşte bu durumda hesabın kilidini açmak için Unlock account kutucuğu doldurularak OK ile onaylanıp kullanıcı hesabının kilidi açılacaktır.

Account Expire : Kullanıcı hesabının geçerlilik ya da kullanım süresini Account Expire seçeneği ile belirleyebilirsiniz.

§ Never : Kullanıcını hesabının hiçbir zaman süresi dolmasın.

§ End of: Belirtilen tarihte kullanıcı hesabının kullanımı sona erer. Bu seçenek şirket içerisindeki geçici kullanıcılar ya da stajerler için kullanılır. Eğer süre dolduktan sonra da kullanıcı hesabı kullanılmaya devam edecekse buradan süre uzatılmalıdır.

Account Seçenekleri (Account Options):

User must change password at next logon : Bu seçeneği seçtiğinizde, kullanıcının bundan sonraki ilk log on olma işlemi sırasında şifresini değiştirmesi ile ilgili olarak bir uyarı ile karşılaşmasına ve yeni bir şifre vermeye zorlanmasını sağlayabilirsiniz . Bu işlem sadece ilk logon olma esnasında gerçekleşir ve kullanıcı şifresini tanımlarsa bir daha şifre süresi dolana kadar karşısına gelmez. Bu seçenek yeni bir kullanıcı sisteme logon olduğunda veya kullanıcı şifreyi unutursa ve admin kullanıcının şifresini resetlemesi gibi durumlarda kullanılır.

User cannot change password : Bu seçenek seçilerek, kullanıcının şifresini hiçbir zaman değiştirmemesini sağlayabilirsiniz. Kullanıcı şifre değişiklikleri belli dönemlerde yapılacaksa bu seçenek kullanılabilir.

Password never expires : Kullanıcılara ait olan şifrelerin belirli bir kullanma süresi vardır ki bunun varsayılan süresi de 42 gündür. Bu süre dolduğunda kullanıcının şifresini değiştirmesi gerekmektedir. Eğer herhangi bir kullanıcı hesabının şifresinin süresiz olarak geçerli olmasını istiyorsanız “password never expires” kutucuğunu doldurmanız gerekir. Böylece kullanıcı başlangıçta verilen şifre ile sonsuza kadar çalışmaya devam edecektir. Bu seçenek genellikle SQL Server ya da System Center gibi kendine ait bir servisi olan ve kurulum esnasında bu servislerin yönetimi için ayrı bir kullanıcı hesabı kullanılıyorsa, o hesaplarda işaretlenerek şifrenin süresiz olarak geçerli kullanımını sağlar. Çünkü bu tarz uygulamalarda kurulumdan sonra servis hesabı olarak atanan kullanıcının şifresi değişirse artık uygulama servislerinde eski şifre tanımlı olduğu için servisler çalışmamaya başlayabilir.

Eğer Password never expires seçerseniz “User must change password at next logon” kutusu aktifliğini kaybettiğine de dikkat etmenizde fayda var.

Account is Disabled : Herhangi bir kullanıcı hesabının belli bir süre kullanılmasını engellemek istiyorsanız bu kutucuk işaretlenir.Böylece kullanıcı hesabı siz bu kutucuğu tekrar boşaltana kadar kapatılmış olur. Kullanıcınız geçici olarak tatile çıktığında veya izne ayrıldığında, ona ait olan hesabı silmek yerine geçici olarak kullanım dışı bırakıp o kullanıcı hesabı ile sisteme logon olunmasını önleyip, güvenliği sağlamış olursunuz.

Store Password Using Reversible Encryption : Reversible Encryption, ifadesi tersinir şifreleme, tersinden görülebilir şifreleme ya da tornistanlı şifreleme gibi ifadelerle çevirebiliriz. Kullanıcı şifrelerinin düz metin parolası (plain text) şeklinde saklanması ile benzer şekilde veritabanında saklanmasını sağlar ve güvensiz olduğu için de kesinlikle önerilmez. Bazı uygulama protokollerinin kimlik doğrulaması için kullanıcı şifresini bilmesi gereken durumlarda başka hiçbir alternatif çözüm ya da uygulanacak yöntem kalmadıysa açılmak zorunda kalınabilir. Özellikle RADIUS ya da IAS bağlantılarında CHAP (Challenge-Handshake Authentication Protocol) protokolü ile kimlik doğrulaması yapılması ya da IIS’de Digest Authentication yöntemi durumlarında gereklidir. Normalde yazıldığı gibi şifreler depolandığı bu senaryoda son derece güvensiz bir mekanizma oluşturacaktır.

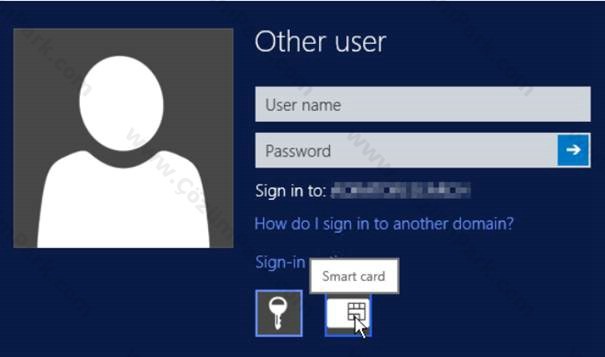

Smart Card is required for interactive logon : Smart kart kurumsal firmalarda kullanıcıların kimlik denetimi için kullanılan güvenlik kartlarıdır. Bu tip yapılarda kendine bir smart card reader (smart kart okuyucu) cihazı ya da bileşeni ile kimlik doğrulama süreci gerçekleştirilir. Kredi kartı büyüklüğüne benzer boyuttaki smart kart içerisinde sizin kullanıcı hesabınıza ait bilgiler vardır. Kullanıcılar bu kartı okuyucuya takarak sisteme logon işlemini başlatırlar. Özellikle PCI-DSS güvenlik regülasyonlarında da önerilen bir yöntemdir. Smart kart ile logon yöntemi Windows domainlerinde Kerberos V5 protokolünün bir uzantısı olarak desteklenmektedir.

Fakat normalden farklı olarak smart kart logon sürecinde size kullanıcı adı ve şifre yerine kartın PIN kodu sorulur. PIN kodunu girerek sisteme logon süreci başlar. Şu an piyasada üretilen bazı klavyelerin ön panelinde smart kart okuyucu yuvası da entegreli gelmekte. Kullanıcı buraya smart kartını takarak sisteme logon olmaktadır. Bu seçenek kullanıcı hesabının UserAccountControl niteliğine SMARTCARD_REQUIRED bilgisini de ekler. Ayrıca yine kullanıcı hesabında DONT_EXPIRE_PASSWORD özelliğini aktifleştirerek şifresinin süresiz geçerli olma özelliğini de aktifleştirir. İşte eğer kullanıcının sisteme sadece smart kart ile giriş yapmasını istiyorsak bu seçeneği işaretlememiz gerekir, smart kart olmadığı durumlarda logon isteklerimiz reddedilmiş olacaktır.

Account is trusted for delegation : Bu seçenek sadece Windows 2000 mixed veya Windows 2000 native yapıda çalışan Domain Controller bilgisayarlarında aktiftir. Windows Server 2008 domain fonksiyonel seviyesi ve üzerinde çalışan domain yapılarında ise Delegation isimli bir tab gelir ve bu tab kullanılarak delegasyon yetkilendirmeleri sağlanır. Bu özelliğin verildiği kullanıcılar genellikle servis hesabı olarak kullanılan kullanıcılardır ve bu özelliğin aktifleştirildiği hesap üzerinden network içerisindeki diğer kullanıcıların ilgili bu servis hesabının kullanıldığı kaynaklara erişmesi sağlanır. Örneğin; SQL Server servisine erişim yaparken bu servis hesabı üzerinden erişim gerçekleştirilir. Bu özelliğin aktif olduğu bu tip servis hesapları için SETSPN aracı ile SPN(Service Principal Name) kaydının da açılması gerekir.Bu tip hesaplar için mümkün olduğunca Domain Admins gibi yüksek yetkiler vermeden, çalışacak servis hesabı ilgili sunucuda ne yetkiye ihtiyaç duyuyorsa, sadece o yetkilerin verilmesini öneriyoruz.

Account is sensitive and cannot be delegated : Yukarıda anlattığımız “account is trusted for delegation” özelliğinin tersi diyebileceğimiz bir ayardır ve özellikle guest ya da geçici bir hesap için başka bir kullanıcı tarafından delegasyon atanması istenmiyorsa aktifleştirilir. Yine özellikle admistrator hesapları gibi hassas hesaplar üzerinde de bu özellik aktifleştirilerek, delegasyon atamalarında bu hesapların kullanımı engellenebilir, hatta güvenlik açısından bu bir best-practice’dir. Fakat özellikle çok katmanlı uygulamalarda (web-application-data katmanları gibi, örneğin sharepoint) bu özelliğin aktifleştirilmesi teknik olarak belli kısıtları da beraberinde getirmektedir.

Use DES encryption types for this account : Data Encrytion Standart (DES) şifreleme desteğini sağlar. DES şifreleme sistemi sayesinde MPPE Standart 40 bit, MPPE Standart 56 bit, MPPE Strong 128 bit, IPSec DES 40 bit, IPSec 56 bit DES, IPSec Triple DES(3DES) seviyelerinde şifreleme desteklerini verir.

Do not require Kerberos preauthentication : Kullanıcı kimlik denetiminde Kerberos’un dışında bir kimlik denetim protokolü ve mekanizmasının kullanımını sağlar. Kerberos protokolünün özellikle istemci ile domain controller arasındaki haberleşmelerde örneğin, zaman senkronizasyonu gibi ekstra güvenlik özelliklerinden dolayı bu seçeneğin aktifleştirilmesi durumlarında çok dikkatli olunmalıdır.Kerberos kimlik doğrulaması sürecinde istemci isteğini kerberos sunucuya (yani Key Distribution Center (KDC)) plain-text olarak iletir. Eğer pre-authentication aktifse , zaman damgası (time-stamp) şifreleme anahtarı olarak kullanıcının password hash bilgisi kullanılarak şifrelenir. KDC sunucu, active directory veritabanındaki kullanıcının şifresine ait password bilgisinin hash bilgisini kullanarak gelen zaman damgasını decrypt eder ve zaman bilgisini okur ve isteğin yeni bir istek olduğunu doğrular. Dolayısıyla bu süreçteki haberleşmenin güvenliği açısından bu kutucuğu aktif hale getirmek önerilmez. Fakat bazen Kerberos preauthentication desteği olmayan bazı uygulama ya da ortamlarda zorunlu olarak aktifleştirmek gerekebilir. Active directory içerisinde bu özelliğin hangi kullanıcılarda aktif olduğunu aşağıdaki LDAP sorgusu ya da PowerShell komutu ile görüntüleyebilirsiniz:

LDAP Sorgusu:

(&(objectCategory=person)(userAccountControl:1.2.840.113556.1.4.803:=4194304))

PwShell Komutları:

get-aduser -LDAP "(&(objectCategory=person)(userAccountControl:1.2.840.113556.1.4.803:=4194304))" -properties DoesNotRequirePreAuth

get-aduser -filter * -properties DoesNotRequirePreAuth |where {$_.DoesNotRequirePreAuth -eq "TRUE"}

PROFILE SEKMESİ

Kullanıcının profil ayarları ve home folder ayarları ile ilgili ayarlamaların yapıldığı sekmedir. Bu sekme ile ilgili geniş bilgiyi “Kullanıcı Profilleri(User Profiles)” başlıklı ayrı bir makalede anlatıyor olacağız.

TELEPHONE SEKMESİ

Kullanıcının ev, iş, cep telefon bilgilerinin yanında ip telefon numarası, çağrı cihazı (pager) numarası ve fax numarasının da girildiği tabdır. Eğer birden fazla numara girilmek istenirse Other butonuna tıklayarak giriş yapılabilir.

Notes bölümüne de bu kullanıcı ile ilgili açıklayıcı bir bilgi yazılabilir.

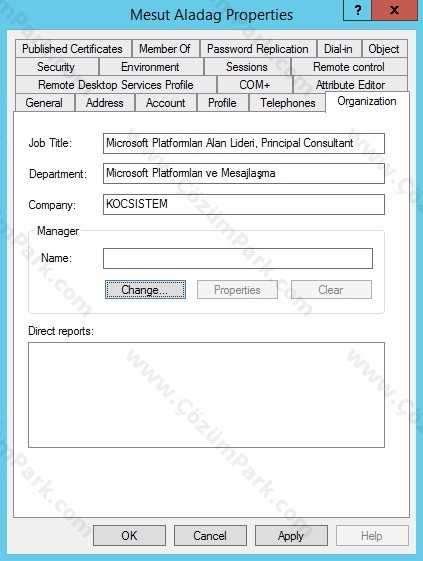

ORGANIZATION SEKMESİ

Kullanıcının şirket içerisindeki görevi (title), çalıştığı bölüm(department), şirket adı (company) bilgilerinin girildiği sekmedir.

Ayrıca alt taraftaki Manager bölümünü kullanarak Change butonu ile organizasyon içerisinde bu kullanıcının yöneticisi gösterilebilir. Bu gösterimden sonra da yönetici kullanıcı hesabının Organization tabındaki Direct Reportsliste kutusunda bu hesaba raporlama yapacak kullanıcı ve contact hesaplarının listesi görülür.

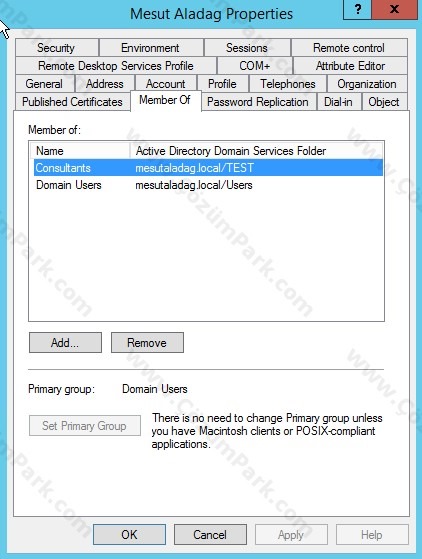

MEMBER OF SEKMESİ

Kullanıcının grup üyeliklerinin ayarlandığı sekmedir. Varsayılan olarak oluşturulan her kullanıcı domain içerisindeki Domain Users grubuna otomatik üye olur. Bunun haricinde eğer kullanıcıyı diğer gruplara da katma istiyorsanız aşağıdaki adımları izlemeniz yeterlidir:

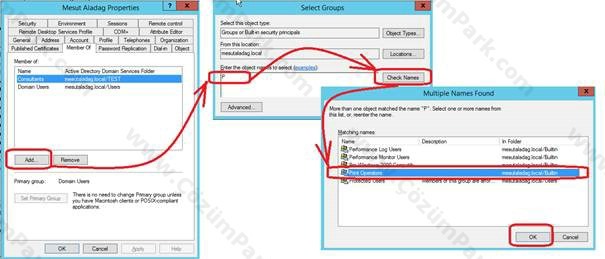

Kullanıcıyı Gruba Üye Yapmak (1. Yol )

1. Add butonuna tıklanır.

2. Gelen Select Groups diyalog kutusunda “Enter the object names to select” bölümüne grup isminin baş harfi ya da başlangıç harfleri girilerek Check Names butonuna basınca eğer girilen harf ya da harflerle başlayan birden fazla sayıda grup varsa listeden hangi grup isteniyorsa seçilerek OK butonuna basılır. Mesela Print Operators grubuna katılmak isteniyorsa “Enter the object names to select” bölümüne “P” harfi yazılıp Check Names butonuna basılınca birden fazla P harfi ile başlayan grup olduğu için gelen “Multiple Names Found” listesinden biz Print Operators grubunu seçtik ve OK bastık. Select Groups penceresine Print Operators geldikten sonra OK ile tekrar onayladık. Şimdi Member Of tabına Print Operators grubunun geldiğini gördük. Aynı şekilde başka gruplara da katmak istiyorsanız onları da ekleyebilirsiniz.

3. Member Of tabında iken yapılan üyelikleri onaylamak için Apply ya da OK butonuna basarak işlem onaylanmış olur.

Kullanıcıyı Gruba Üye Yapmak (2. Yol )

Bir kullanıcıyı bir gruba üye yapmanın bir diğer yolu kullanıcı hesabı üzerinde iken mouse’un sağ tuşu “Add to a Group” seçeneğine tıklanır.

Gelen Select Groups diyalog kutusunda “Enter the object names to select” bölümüne grup isminin baş harfi ya da başlangıç harfleri girilerek Check Names butonuna basınca eğer girilen harf ya da harflerle başlayan birden fazla sayıda grup varsa listeden hangi grup isteniyorsa seçilerek OK butonuna basılır. Eğer çok sayıda kullanıcı hesabı aynı gruba üye yapılacaksa da klavyeden CTRL tuşu basılı iken mouse ile o kullanıcılar tek tek seçilip mouse’un sağ tuşuna tıklanıp “Add to a Group” seçeneğine tıklanarak aynı anda seçili tüm kullanıcıların aynı gruba üye olmaları sağlanmış olur.

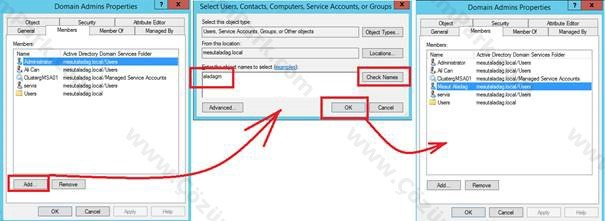

Kullanıcıyı Gruba Üye Yapmak (3. Yol )

Kullanıcıyı bir gruba üye yapmanın bir diğer yolu ise grubun özelliklerindeki Members tabını kullanmaktır. Bunun için grup hesabı üzerinde sağ tuş Properties tıklanarak grubun özelliklerine girilir ve Members tabına geçilir.

Aşağıdan Add butonuna tıklanır. Karşımıza gelen “Select Users, Contacts and Computers” diyalog kutusunda “Enter the object names to select” bölümüne kullanıcı isminin baş harfi ya da başlangıç harfleri girilerek Check Names butonuna basınca eğer girilen harf ya da harflerle başlayan birden fazla sayıda kullanıcı varsa gelen listeden hangi kullanıcı ya da kullanıcılar isteniyorsa seçilerek OK butonuna basılır. Ve Select Users, Contacts and Computers penceresi de OK butonuna basılarak onaylanır. Members tabındaki listeye seçilen kullanıcıların eklendiği görülür. Son olarak Apply ya da OK butonuna basarak işlem onaylanır.

Şimdi artık kullanıcı özelliklerindeki Members tabına giderseniz diğer yöntemlerle kullanıcının üye yapıldığı grupların da burada listelendiğini göreceksiniz.

DIAL-IN SEKMESİ:

Bu kullanıcı hesabının Remote Access Server ya da Virtual Private Network (VPN) erişimleri ile ilgili yetkilendirme, geri arama seçenekleri ve TCPIP yapılandırmalarıyla ilgili ayarlardır. Bu sekmenin tüm detayları ilgili makalelerde ayrıca inceliyor olacağız.

Not: Environment, Sessions, Remote Desktop Services Profile ve Remote Control tabları da kullanıcının Remote Desktop Services ile uzak masaüstü bağlantılarındaki çalışma ortamına yönelik yapılandırmalardır. Bu konularla ilgili ilerleyen haftalarda bu sekmelere özel makalelerde detaylı olarak ele alıyor olacağız.

Sonuç Olarak;

Üç bölümden oluşan makalemizin ikinci bölümünde sistem yöneticileri için temel konulardan biri olan “Kullanıcı Hesaplarının Yönetimini” hem yerel(local) kullanıcı hesapları hem de active directory domain yapılarındaki kullanıcı hesapları açısından Windows Server 2012 R2 ortamlarında detaylı olarak ele almaya devam ettik. Makalemizin üçüncü ve son bölümünde görüşmek üzere hoşçakalın.

Windows Server 2012 R2 ile Kullanici Hesaplarının Yönetimi–Bölüm 3

Microsoft’un yeni nesil sunucu işletim sistemi olan Windows Server 2012 R2’nin özelliklerini incelemeye devam ediyoruz. Üç bölümden oluşan makalemizin üçüncü ve son bölümünde sistem yöneticileri için temel konulardan biri olan “Kullanıcı Hesaplarının Yönetimini” incelemeye devam ediyoruz. Önceki bölümlerde de belirttiğimiz gibi amacımız bu konuda uzun vadede referans olabilecek bir makale hazırlamak. Bu makaledeki anlatımlarımızı her ne kadar Windows Server 2012 R2 üzerinde yapmış olsak da, büyük bir kısmı özellikle Windows 2003’den bugüne tüm active directory ortamlarında geçerlilik arz ediyor olacak.

Kullanıcı Şifrelerinin (User Account Password) Değiştirilmesi ya da Resetlenmesi

Daha güvenli network ortamları oluşturmak için, kullanıcı hesaplarına ait şifrelerinin dönemsel olarak değiştirilmesi gerekir. Diğer taraftan bazı durumlarda, bazı kullanıcı hesapları için şifre değişikliğinin yapılması çok istenmez. Örneğin herhangi bir uygulamanın servis hesabı olarak kullandığı bir kullanıcı hesabının şifresinin değiştirilmesi o uygulamanın servislerinin çalışmamasına neden olur. Çünkü uygulamanın kurulumu esnasında tanımlanan şifre değiştiği için uygulamaya ait servisler yeni şifreyi otomatik algılamadığından, servisler çalışmayacak dolayısıyla uygulamaya erişilemeyecektir. Buna en güzel örnek SQL Server uygulamasıdır. Böyle bir durumda yeni şifrenin “Administrative Tools” içerisindeki “Services” konsolundan ilgili hesabın tanımlandığı tüm servislerde yeni şifrenin tanımlanmasını gerektirmektedir. Ya da servis hesabının şifresinin eski şifreye geri alınması gerekmektedir ki, bu mümkün olmayabilir. Aşağıdaki tabloda şifre değiştirmenin gerekli olacağı veya değiştirilemeyeceği durumlar liste halinde belirtilmiştir:

Seçenek | Ne zaman kullanılır? |

Password değişkliği gereken durumlar |

|

Password değişkliği yapılmayan durumlar |

|

Domain Kullanıcı Hesaplarının Şifrelerinin Değiştirilmesi

Active Directory domaininde çalışan kullanıcıların şifrelerini değiştirmek için aşağıdaki adımları izlemeniz yeterlidir:

- Kullanıcı hesabı üzerinde sağ tuş “Reset Password” tıklanır.

- Karşımıza gelen Reset Password kutusuna yeni şifre girilerek OK ile işlem onaylanır.

NOT:Reset Password diyalog kutusundaki “User must change password at next logon” kutucuğu işaretlenerek şifresi resetlenen kullanıcının ilk logon sürecinde kendine ait yeni bir şifre tanımlamasını zorunla hale getirebilirsiniz. Yine alt tarafta gelen “Account Lockout Status on this Domain Controller” kısmında hesabın “Locked” olduğu görülürse de alt kısımdaki “Unlock the user’s account” kutucuğu doldurularak kilitlenen kullanıcı hesabının kilidi açılmış olur.

Yerel (Local) Kullanıcı Hesaplarının Şifrelerinin Değiştirilmesi

Workgroup ortamında çalışan bir Windows Server 2012 R2/2012 vb. stand-alone server veya Windows 8.1/8/7/XP gibi istemcilerde veya domain’e üye bir Windows Server işletim sisteminde çalışan member server ya da Windows 8.1/8/7/XP üzerinde açılmış bilgisayarın kendisine logon olurken kullanılan yerel kullanıcı hesaplarının şifrelerini değiştirmek içinse aşağıdaki adımları izlemeniz yeterlidir.

1. Administrative Tools altından Computer Management yönetim konsolu açılır. Computer Management içerisinde, Local Users and Groups altındaki Users’a tıklanır.

2. Şifresi değiştirilmek istenen kullanıcı üzerinde sağ tuşa basılır ve Set Password seçeneğine tıklanır.

3. Uyarı mesajını isterseniz okuduktan sonra devam etmek için Proceed butonuna tıklamanız yeterlidir.

4. New Password ve Confirm Password kutularına yeni şifreyi yazın ve OK’e tıklayın.

Kullanıcı Hesabının Enable/Disable Yapılması

Güvenli bir network ortamı sağlamak amacıyla, sistem yöneticilerinin uzun süreli kullanılmayacak kullanıcı hesaplarını disable yapmaları yani hesabı belli bir süre kapatmaları gerekir. Aşağıda hangi durumlarda kullanıcı hesabının disable yapılacağı hangi durumda enable yapılacağı açıklanmıştır.

· Kullanıcı uzun müddet işten ayrılacaksa, bu süre içerisinde kullanıcı hesabını disabled edin.

· Ağ içerisinde gelecekte kullanılmak amacıyla veya güvenlik amacıyla eklenen kullanıcı hesapları kullanılma zamanı gelene kadar disabled edilmelidir.

· Paylaşılan bir bilgisayar üzerinde kimlik denetimi yapılacak hesapları disable edin.

Active Directory Users and Computers içerisinden kullanıcı hesabını enable veya disable etmek için:

1. Active Directory Users and Computers açılır.

2. Details panosunda kullanıcı hesabı üzerinde sağ tuşa basılır.

3. Kullanıcı hesabını disable yapmak için, Disable Account tıklanır.

4. Kullanıcı hesabını enable yapmak için, Enable Account tıklanır.

Kullanıcı hesabı disable yapılınca logon olamaz ve kullanıcı hesabı üzerinde bir stop işareti çıkar.

Computer Management kullanılarak lokal kullanıcıları disable veya enable etmek için:

1. Computer Management içerisinden System Tools açılır.

2. Local Users and Groups açılır ve Users’a tıklanır.

3. Kullanıcı hesabı üzerinde sağ tuşa basılır ve Properties’e tıklanır.

4. Properties diyalog kutusundan Account is disabled kutusu seçilir ve OK ile onaylanır.

5. Kullanıcı hesabını enable yapmak için, Account is disabled kutucuğu boşaltılır.

NOT:Active Directory ortamında kullanıcı ve bilgisayar hesaplarını enable veya disable yapmak için, Account Operators, Domain Admins veya Enterprise Admins gruplarından birinin üyesi olmanız veya delegasyonla gerekli izne sahip olmanız gerekir.

Sonuç Olarak;

Üç bölümden oluşan makalemizde sistem yöneticileri için temel konulardan biri olan “Kullanıcı Hesaplarının Yönetimini” hem yerel(local) kullanıcı hesapları hem de active directory domain yapılarındaki kullanıcı hesapları açısından Windows Server 2012 R2 ortamlarında detaylı olarak ele aldık. Bir başka makalemizde görüşmek dileğiyle esen kalın.

Windows Server 2012 R2 ile Bilgisayar Hesaplarının Yönetimi

Microsoft’un yeni nesil sunucu işletim sistemi olan Windows Server 2012 R2’nin özelliklerini incelemeye devam ediyoruz. Bu makalemizde sistem yöneticileri için temel konulardan biri olan “Bilgisayar Hesaplarının Yönetimini” detaylı olarak ele alacağız. Bu konuda da uzun vadede referans olabilecek bir makale hazırlamaya çalıştık. Bu makaledeki anlatımlarımızı her ne kadar Windows Server 2012 R2 üzerinde yapmış olsak da, büyük bir kısmı özellikle Windows 2003’den bugüne tüm active directory ortamlarında geçerlilik arzediyor olacak.

Bilgisayar Hesapları (Computer Accounts)

Microsoft Windows sunucu (Windows Server 2012 R2/2012/2008 R2/2008 vb. gibi) ve istemci (Windows 8.1/8/7/XP vb.) işletim sistemlerinde çalışan her bilgisayarın bir bilgisayar hesabı vardır. Kullanıcı hesabında olduğu gibi, bilgisayar hesapları da ağ ve domain ortamındaki kaynaklara erişmek isteyenler için bir kimlik denetimi ve doğrulama mekanizması oluşturmayı amaçlamaktadır.

Active Directory domainleri içerisinde bilgisayar hesapları da kullanıcı hesapları gibi güvenlik nesnelerinden bir tanesidir. Bir başka deyişle, bilgisayarlar da bir hesaba ve şifreye sahiptirler. Active Directory domain controller sunucular tarafından yapılan kimlik doğrulamasının geçilebilmesi için, kullanıcının bir kullanıcı hesabına sahip olması ve domain ortamında geçerli bir bilgisayar hesabı üzerinden domaine giriş yapması gerekir.

Bilgisayar Hesabı Niçin Açılır?

Bilgisayar hesapları, kullanıcı logon işlemlerinde kimlik denetimi yapma, IP adreslerini dağıtma, Active Directory domainlerinin bütünlük ve güvenilirliğini sağlama ve güvenlik politikalarını zorunlu kılma gibi yönetimsel amaçları yerine getirmektedirler. Ağ kaynaklarına tam erişimi sağlamak için, bilgisayarların Active Directory içerisinde geçerli bir bilgisayar hesabına sahip olmaları gerekir. Bilgisayar hesabının en önemli iki kullanım amacı: güvenlik, yönetimsel aktiviteleri yerine getirmek.

Güvenlik Amaçlı (Security):

Active Directory domain servisinin avantajlarından ve kaynaklarından tam anlamıyla yararlanmak için, bilgisayar hesabının Active Directory içerisinde açılması gerekir. Bilgisayar hesabı açıldığında, bilgisayarınız Kerberos kimlik denetimi ve IP trafiğini şifreleyen IP Security(IPSec) gibi ileri güvenlik özelliklerinden geçtikten sonra ortamdaki kaynaklara erişim sağlayabilir.

Yönetim Amaçlı (Management):

Bilgisayar hesapları, sistem yöneticilerine ağ yapısını yönetmede de fayda sağlayan nesnelerdir. Sistem yöneticileri, active directory domainleri içerisindeki bilgisayar hesaplarını kullanarak kullanıcı masaüstü ortamını merkezden yönetebilir, Active Directory domaini üzerinden uygulama dağıtımı yapabilir ve Microsoft System Center Configuration Manager (SCCM) gibi kurumsal yönetim platformu uygulamalarını kullanarak donanım(hardware) ve yazılım(software) envanterini de tutabilirler. Domain içerisindeki bilgisayar hesapları ağ ortamındaki kaynaklara erişimi kontrol amaçlı olarak da kullanılabilirler.

Domain Ortamında Bilgisayar Hesaplarının Açılması

Active directory domain yapılarında bir bilgisayar domain ortamına üye yapıldıktan sonra, active directory domain veritabanında (NTDS.DIT) o bilgisayar ait hesap otomatik olarak yaratılır. Varsayılan olarak domain ortamındaki bilgisayar hesapları Computers kabı içerisinde gelmektedir. Fakat sistem yöneticileri bu bilgisayar hesabını istedikleri kap (container) ya da organizational unit (OU) nesnesine taşıyabilirler.

Varsayılan olarak, Active Directory domain kullanıcıları kendi kullanıcı hesaplarını kullanarak 10’a kadar bilgisayarı domaine üye yapabilirler. Bu varsayılan limit artırılabilir. Eğer sistem yöneticileri, Active Directory içerisinde bilgisayar hesabını doğrudan oluşturursa, kullanıcı bu önceden açılmış bilgisayar hesabını kullanarak da bilgisayarı domaine üye yapabilir. Böylece 10 limitini de kullanmamış olur. Bu şekilde daha fiziksel olarak bilgisayarın kendisi domainde olmadan hesabının önceden domain içerisinde açılması işlemine “pre-staging” adı verilir.Pre-staging, sistem yöneticilerinin bir OU ya da Computers kabı içerisinde domaine üye yapılacak bilgisayara ait bilgisayar hesabını önceden oluşturmasına verilen isimdir. Bu şekilde açılan bilgisayar hesaplarına da “pre-staged computer account” adı verilir. Genellikle standart yetkili kullanıcıların önceden domainde bilgisayar hesabı açma yetkileri yoktur. Dolayısıyla önceden administrator ya da yetki verilmiş yönetici kullanıcılar tarafından açılmış pre-staged bilgisayar hesaplarını kullanırlar.

Bilgisayar Hesabı Nasıl Oluşturulur?

Varsayılan olarak Account Operators grubunun üyeleri Computers kabı içerisinde ve yeni OU’ler içerisinde bilgisayar hesabı oluşturabilir. Fakat, bu grubun üyeleri Built-in, Domain Controllers, Foreign Security Principals, Lost and Found, Program Data, System veya Users kapları içerisinde bilgisayar hesabı açamazlar.

Bilgisayar hesabı oluşturmak için:

1. Active Directory Users and Computers konsolu içerisinde, Computers veya bilgisayar hesabını oluşturacağınız OU üzerinde sağ tuşa basın ve New’den Computer’e tıklayın.

2. New Object-Computer diyalog kutusunda, Computer Name kutusuna bilgisayar adını yazın. Burdaki isim bilgisayarın da sahip olacağı isim olmalıdır, aksi halde domaine üye yapıldığında eşleşme yapamaz.

Hemen alt tarafta karşımıza gelen Assign this computer account as a pre-Windows 2000 computer kutusu seçilerek, password’ün bilgisayar adına bağlı olarak ayarlanması sağlanabilir. Eğer bu kutucuk işaretlenmez ise, bilgisayar hesabına rasgele bir şifre ilk şifresi olarak atanır. Şifre otomatik olarak her 5 günde bir bilgisayar ve bilgisayarın bulunduğu domain controller arasında değiştirilir. Bu seçeneğin günümüzde aslında kullanım alanı, önemi ya da bir faydası kalmamıştır. Windows 2000 öncesi bilgisayarların password gereksinimlerini karşılayıp karşılamadığına tercümanlık yapmak konulmuş, onların gereksinimine uyum sağlamak amaçlı bir seçenekti. Biz kutucuğu boş bırakıyoruz ve OK ile onaylayarak bilgisayar hesabı oluşturma işlemini tamamlıyoruz.

NOT:Yukarıdaki adımları gerçekleştirmek için, Active Directory içerisindeki Account Operators, Domain Admins, veya Enterprise Admins gruplarından birinin üyesi olmanız veya delegasyonla eşdeğer yetkiye sahip olmanız gerekir.

Bilgisayar Hesabı Özelliklerinin İncelenmesi:

Her bilgisayar hesabına ait active directory içerisinde benzersiz olan ve o bilgisayara ait bilgileri tutan özelliklerdir.

Sekme | Özellik |

General | Bilgisayarın netbios adı (Computer name), DNS ismi, tanımlayıcı bilgi ve rolü ile ilgili bilgileri içerir. |

Operating System | Bilgisayar üzerinde kurulu işletim sistemi adı, versiyonu ve eğer kurulu ise service pack versiyonu gösterir. |

Member Of | Bilgisayarın üye olduğu domain içerisindeki grupları gösterir. |

Location | Bilgisayarın konum bilgisini gösterir. |

Managed By | Bilgisayarın yönetimini yapan kullanıcı atanması ve atanan kullanıcıya ait bilgileri gösterir. |

Object | Objenin canonical name’i, oluşturulma tarihi, üzerinde değişiklik yapılan son tarih, USN numarası. |

Security | Bilgisayar hesabı üzerinde yetkiye sahip olan kullanıcı ve grupları gösterir. Ayrıca bu sekme kullanılarak bilgisayar hesabı üzerinde yetki tanımları da yapılabilir. |

Dial-in | Bilgisayar hesabının Remote Access Server ve Virtual Private Network (VPN) izinleri yapılandırılabilir. |