Bundan önceki makalemde genel olarak Windows Admin Center hakkında tanımlayıcı bilgiler vermiştim. Makalemin bu bölümünde ise kurulum adımlarını paylaşıyor olacağım.

Makalemin ilk bölümüne aşağıdaki link üzerinden ulaşabilirsiniz

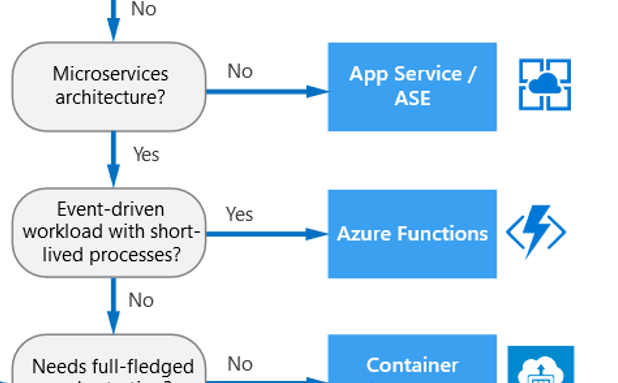

Öncelikle Windows Admin Center iki temel şekilde kurulabilir; Desktop Mode veya Gateway Mode. Dektop mode Windows 10 üzerine kurup çalıştırdığınız bir modeldir. Bu modelde pek çok sunucu, cluster vb. ortamları ekleyebilirsiniz. Ancak aşağıdaki gibi internet üzerinden erişim veya daha Büyük ve Güvenlik yapılarda bir kurulum ihtiyacınız var ise Server 2016 üzerine Gateway mode kurup Web portalını ayrı bir makineye kurabilirsiniz.

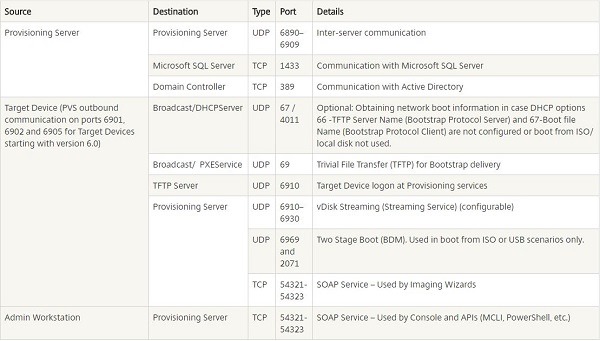

Kurulum için desteklen işletim sistemleri ve türleri aşağıdaki gibidir;

Yönetilen sistemler ise Windows 10, Server 2016, Windows Server, Windows 2012 R2 ve Windows 2012’ dir. Windows 2008 desteği ne yazık ki yoktur. Ek olarak yönetilecek sunucularda mutlaka Windows Management Framework 5.1 yüklü olmalıdır.

Windows Server 2012 veya 2012 R2 de WMF 5.1 yüklü gelmez, bu nedenle bunu ayrıca yüklemeniz gereklidir. Mevcut sürümü aşağıdaki PS ile kontrol edebilirsiniz

$PSVersiontable

Tam listeye aşağıdaki tablodan ulaşabilirsiniz

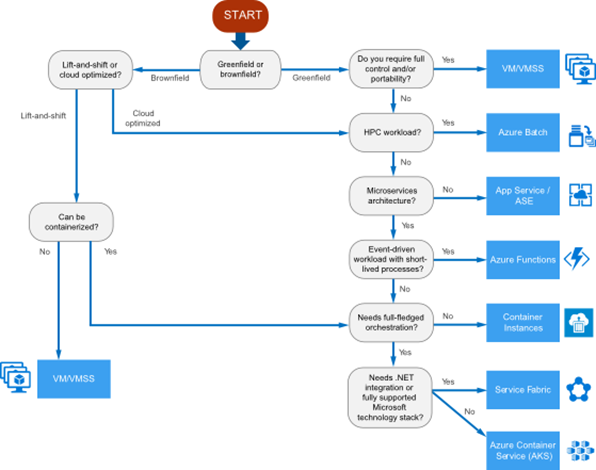

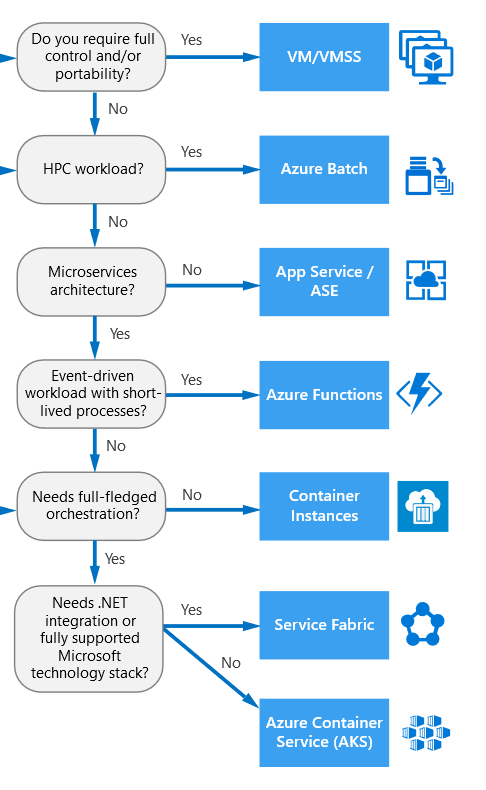

Yükleme senaryolarına gelecek olursak temel 4 yükleme senaryosu vardır.

İlk modelde kendi Windows 10 makinenize WAC yükleyerek sunucuları veya istemcileri yönetebilirsiniz.

İkinci modelde ise bir sunucuya WAC yükleyerek sunucu ve istemci yönetimini yapabilirsiniz.

Bir gateway server kurabilir bu sayede herkesin herhangi bir yerden gateway server’ a erişmesi ve yönetim yapmasını sağlayabilirsiniz.

Büyük bir sunucu ve istemci ortamını yönetecek ve kesinti riskini göze almak istemiyorsanız gateway modelini HA yani cluster yapıda kurabilirsiniz.

Eğer HA bir yapı kurmak istiyorsanız aşağıdaki makaleyi inceleyebilirsiniz. Muhtemel bende yazacağım ama olur ya vakit çok değerli ne zaman yazarım kestiremiyorum.

https://docs.microsoft.com/en-us/windows-server/manage/windows-admin-center/deploy/high-availability

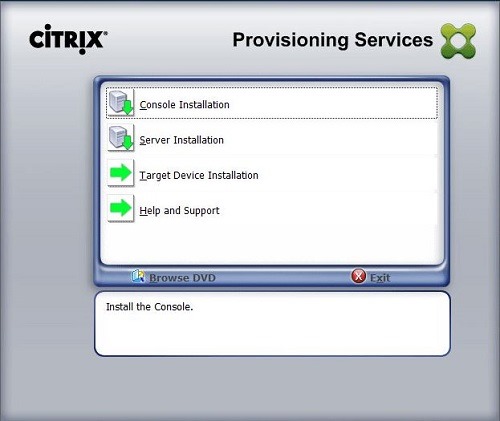

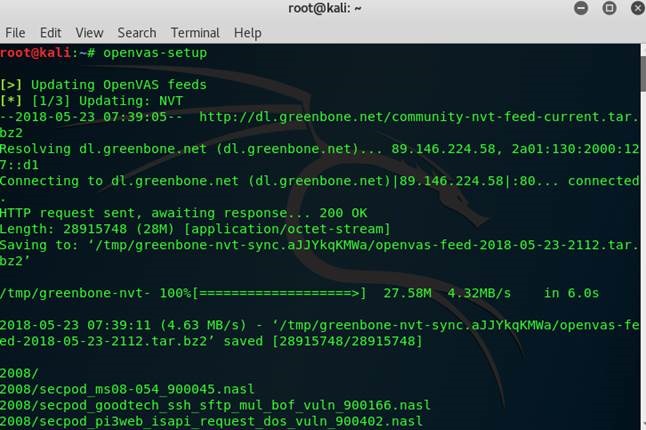

Peki şimdi kurulum adımlarına geçebiliriz. İlk olarak Desktop Mode kurulumunu gerçekleştireceğim.

Ürünü aşağıdaki link üzerinden indirebilirsiniz

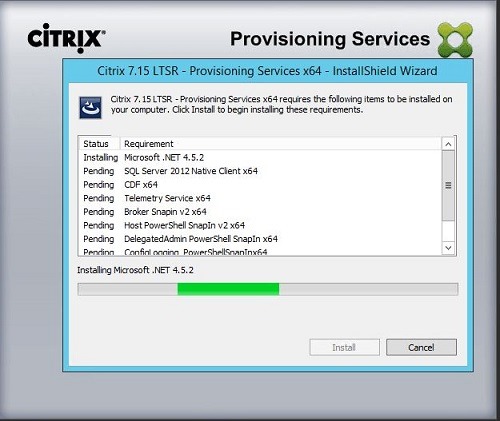

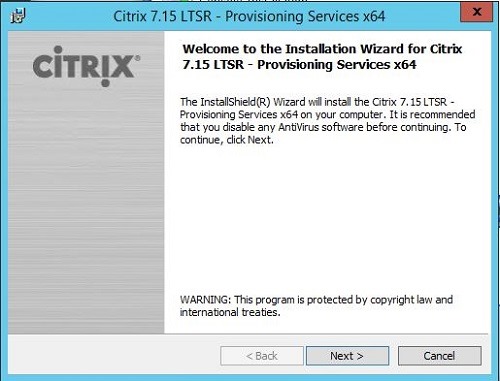

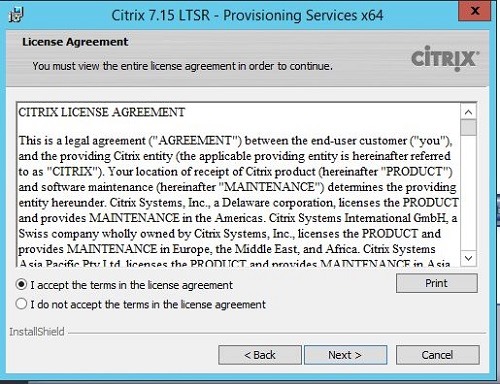

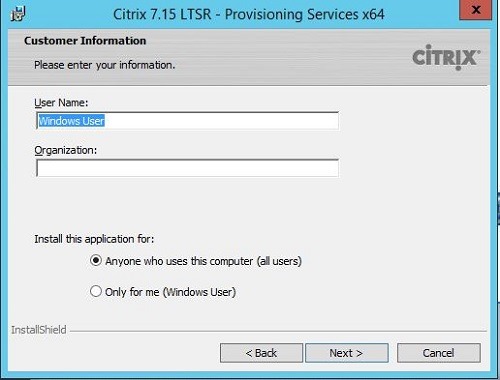

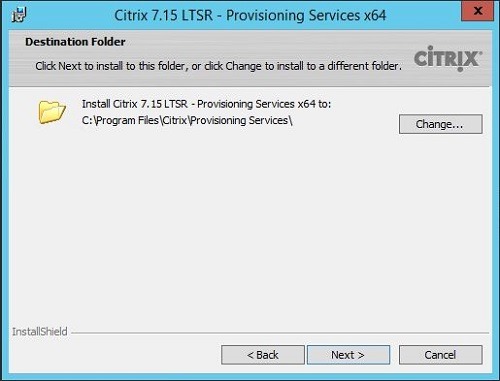

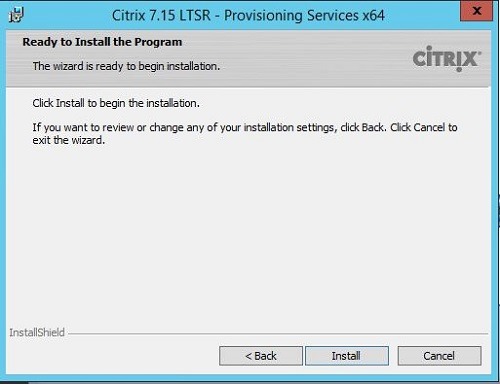

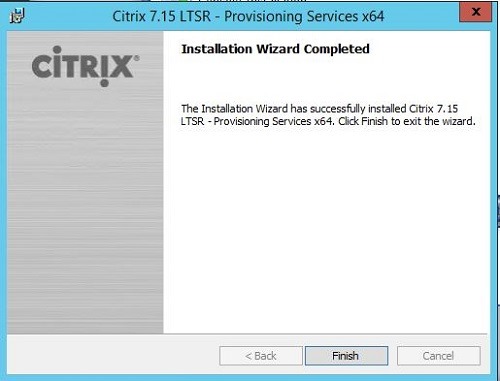

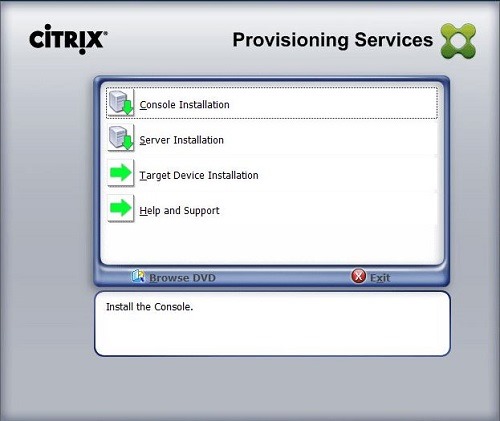

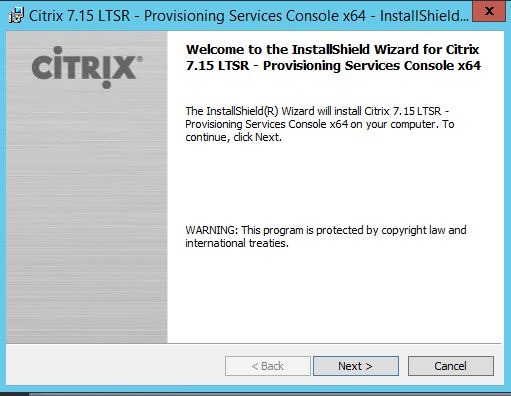

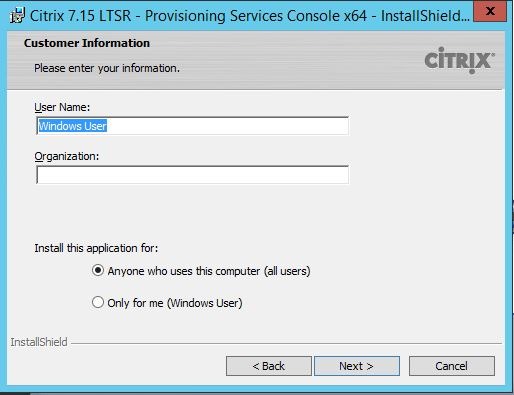

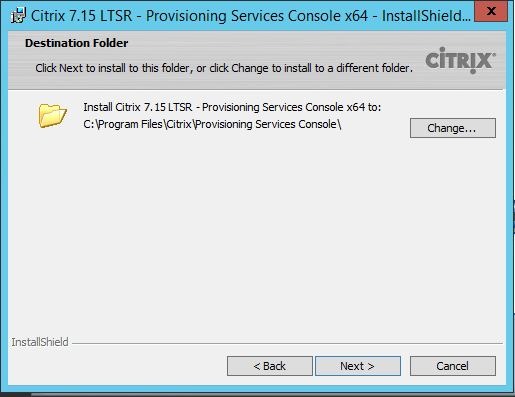

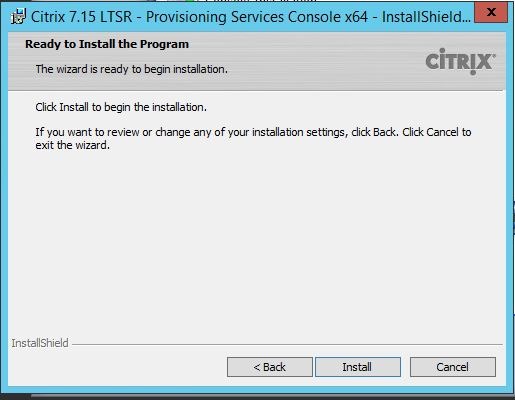

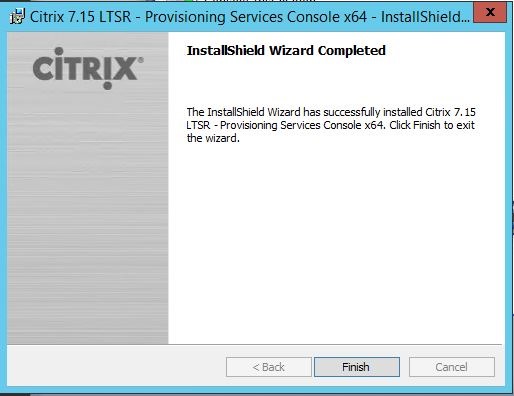

Daha sonra aşağıdaki adımları takip ederek kurulumunu yapabilirsiniz.

Windows Admin Center bir network servisi olarak kurulduğundan dinleyeceği portu tanımlamanız gerekmektedir.

Kurulum bittikten sonra bize bir uyarı ekranı çıkarmaktadır. Admin Center’ I ilk açtığımız zaman bize SSL bağlantıda kullanmak üzere bir sertifika seçtirecektir. Eğer bu makinede daha önce bu amaç veya farklı amaç ile alınmış bir sertifika yok ise aşağıdaki gibi kendisinin ürettiği sertifikayı kullanacaktır.

Bu sertifika geçici bir sertifika olup en kısa sürede Windows Admin Center için doğru bir sertifika yapılandırmasını gerçekleştirmeniz gerekmektedir.

Eğer kurulumu workgroup bir ortamda yapıyorsanız Admin Center erişimlerini sınırlamak için aşağıdaki makaleyi inceleyebilirsiniz.

Eğer Windows Server Core üzerine kurulum yapmak istiyorsanız aşağıdaki gibi PS kullanabilirsiniz

msiexec /i <WindowsAdminCenterInstallerName>.msi /qn /L*v log.txt SME_PORT=<port> SSL_CERTIFICATE_OPTION=generate

msiexec /i< WindowsAdminCenterInstallerName>.msi /qn /L*v log.txt SME_PORT=<port> SME_THUMBPRINT=<thumbprint> SSL_CERTIFICATE_OPTION=installed

Peki kurulumu tamamladık şimdi sırada ara yüzü inceleme var.

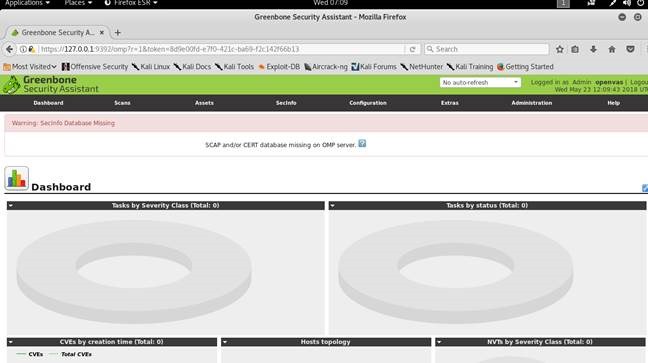

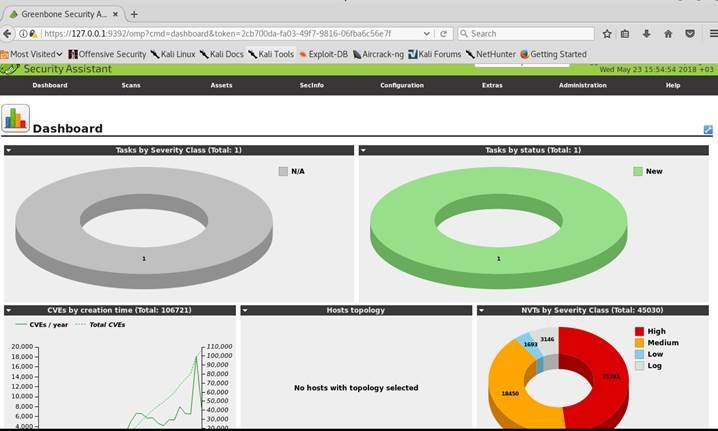

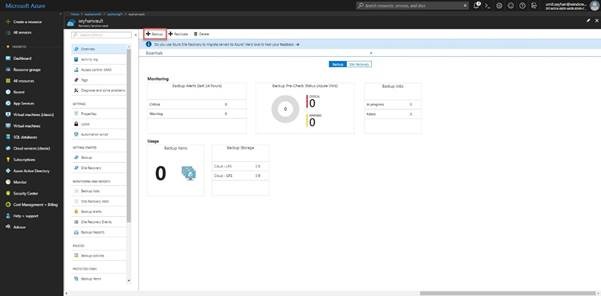

Kurulumdan sonra karşımıza bir karşılama ekranı gelecektir ki bunu geçerseniz aşağıdaki gibi Admin Center ekranı ile karşı karşıya kalabilirsiniz.

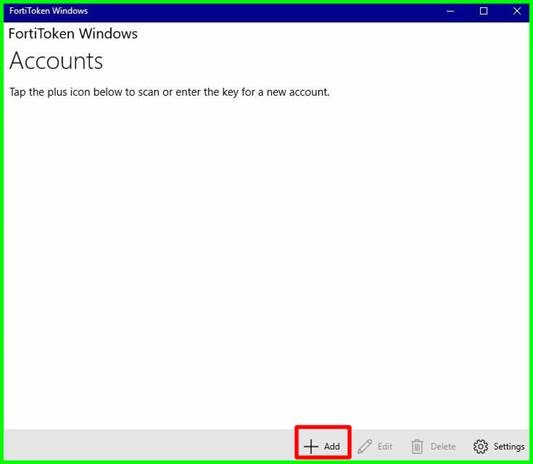

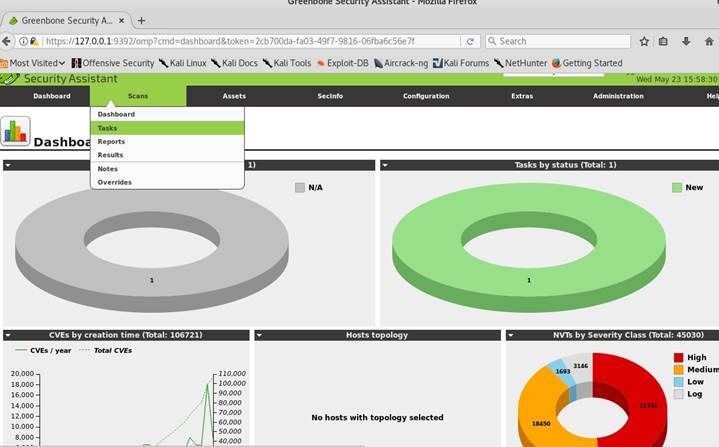

Aslında gördüğünüz gibi kurulum son derece kolay oldu. İsterseniz hemen bir server ekleyelim. Add düğmesine basıyorum.

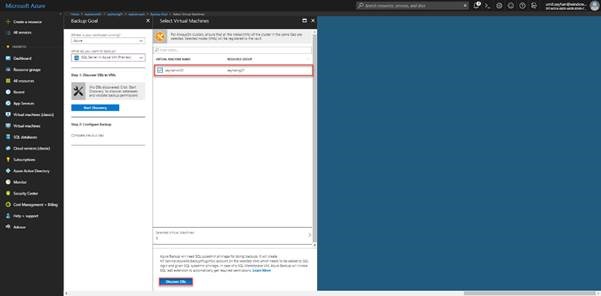

Sağ tarafta yukarıdaki gibi bir menü beliriyor ve hemen ben Add Server Connection kısmına tıklıyorum.

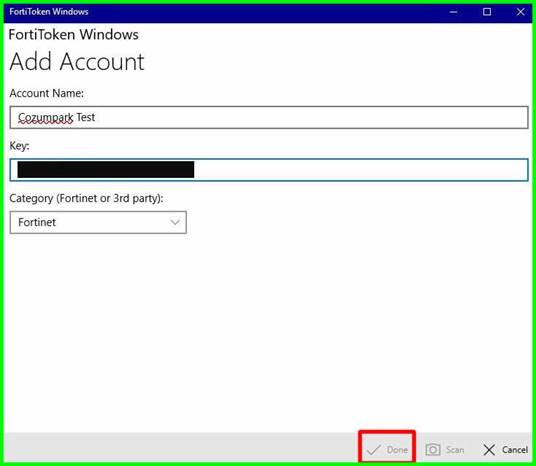

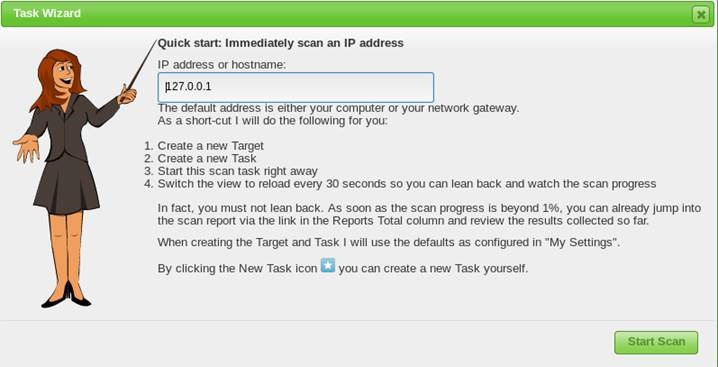

Sunucu ismi veya ip adresini yazabilirsiniz. Ben ip adresini yazdım ve hemen sunucumu buldu.

Hemen üst bölümde yer alan Add Tags diyerek bu sunucu için bir etiket tanımlayabilirsiniz, örnek ben DC etiketini kullanıyorum.

Daha sonra Submit diyerek tanımlamayı bitiriyorum.

Bir istemci iki sunucu oldu hemen iki sunucu daha ekliyorum.

Not: Aşağıdaki gibi eğer çok fazla sunucu veya istemci ekleme durumu var ise txt ile içeriye import etme şansına sahipsiniz.

İkinci sunucum Exchange Server

Üçüncü sunucum Lepide yani Audit Yazılım sunucum

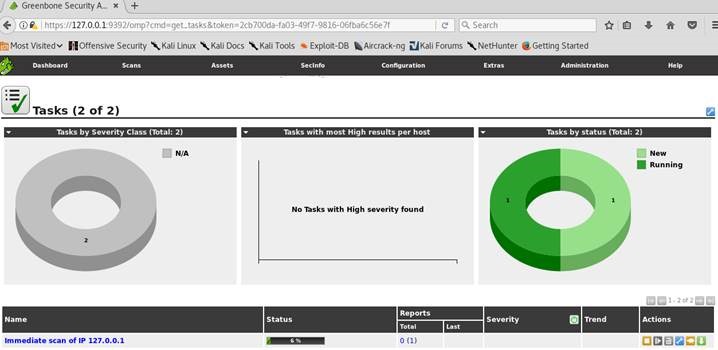

Son durum aşağıdaki gibidir;

Peki neler yapabiliyoruz? Sunucu üstüne tıklayalım.

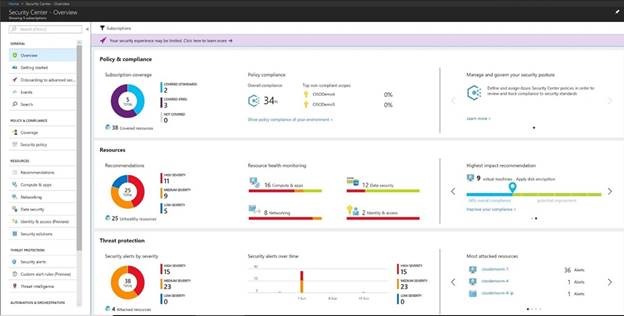

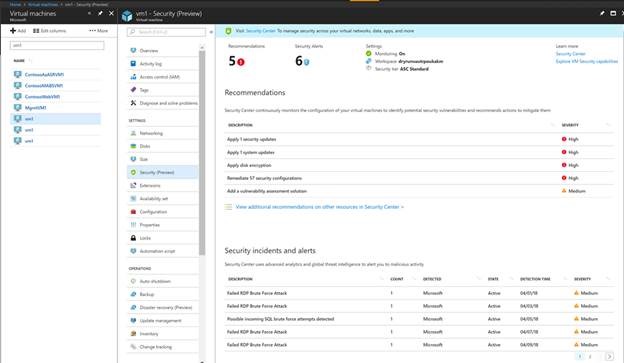

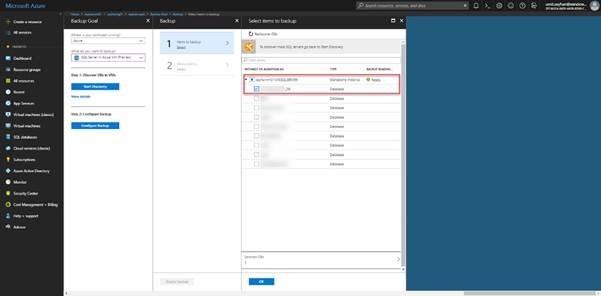

İşte mucize burada başlıyor. Uzun yıllar hep 3 parti programlar ile elde etmeye çalıştığımız gerçek zamanlı bir izleme ekranına sahibiz

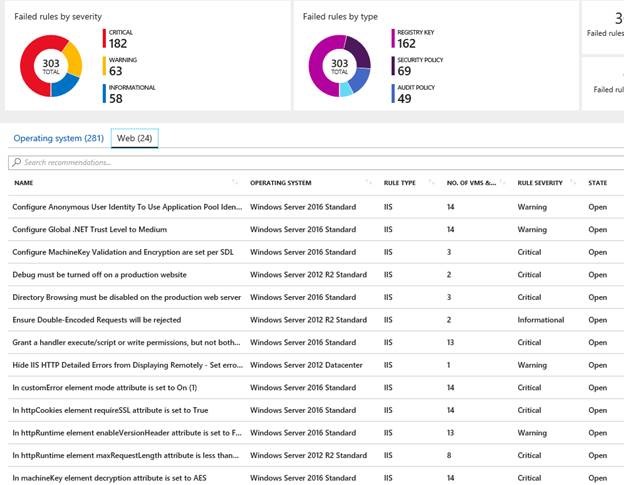

En temel göstergelerden;

O sunucu üzerindeki expire olmuş sertifikaları kadar detay görme imkanına sahibiz.

Aslında sol bölümdeki her bir ayar bizim için çok etkileyici, basit bir örnek registry Yönetimi.

Son derece kolay.

Açık olan işlemler;

Disk durumu

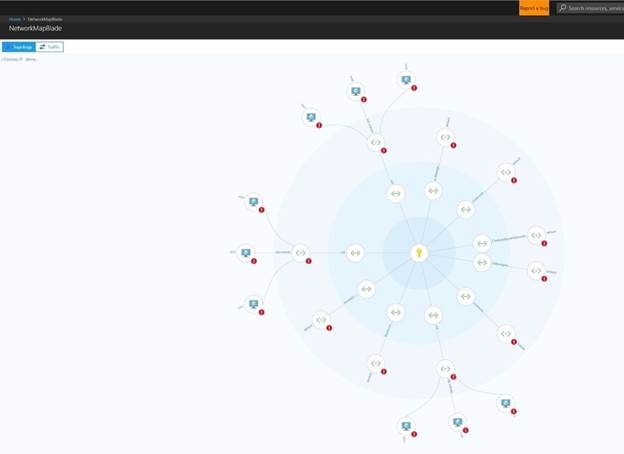

Network Ayarları

Ve en beğendiğim özelliklerden birisi yerel dosyaların görüntülenmesi.

Yine hemen üst bölümde isterseniz Büyük organizasyonlar için kolay geçiş linklerini bulabilirsiniz.

Sunucu yönetiminden Bilgisayar yönetimine, cluster yönetiminden hyper-converged cluster yönetimine kolay geçiş sağlayabilirsiniz.

Aslında ürünün ara yüzünü çok anlatmaya gerek yok, herkesin son derece kolay bir şekilde keşfedebileceği kolaylıkta bir ürün yapmışlar.

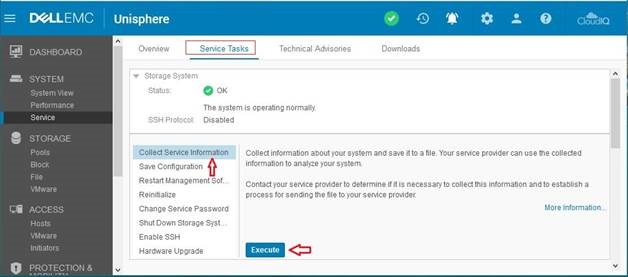

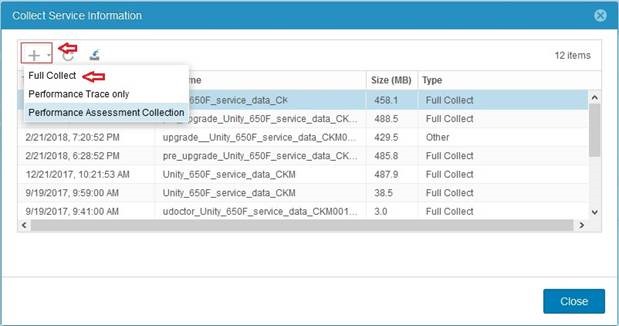

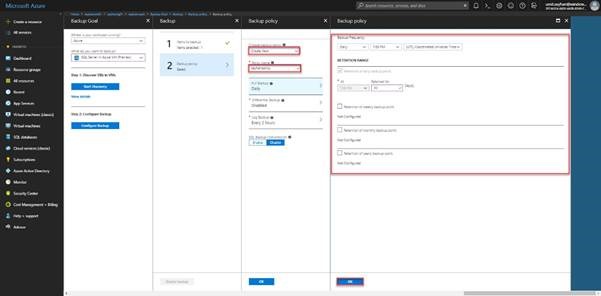

Makaleyi sonlandırmadan önce ise çok benzerlik göstermesine rağmen Gateway mode kurulumunu da beraber yapalım. Unutmayın ki GW mode için mutlaka Windows Server 2016 veya üstü bir server işletim sistemi kullanmanız gereklidir.

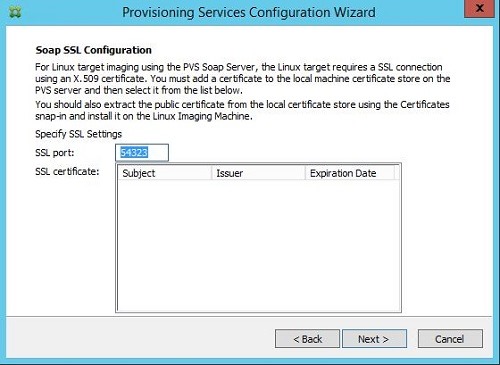

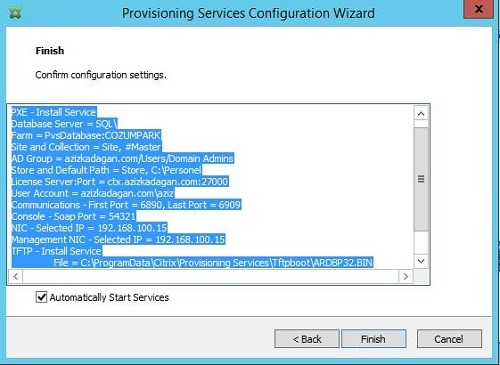

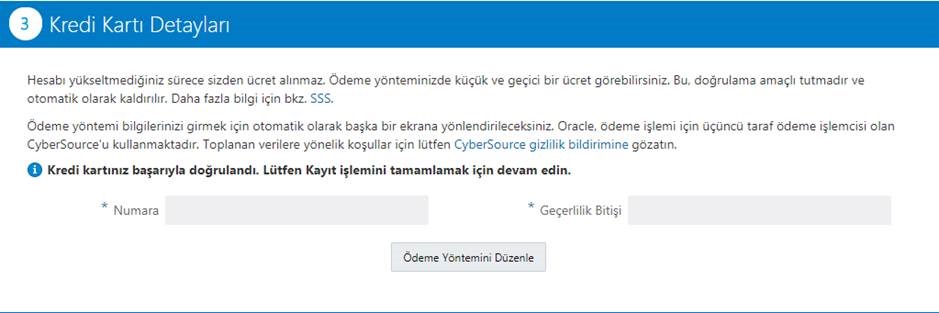

Bu bölümde network servisi olarak yüklenecek olan Windows Admin Center için bağlantı portunu ve kullanacağınız sertifikayı belirtiyoruz. Mümkün ise bu amaç ile veya yıldız gibi genel amaç ile alınmış ve hem sizin hem istemci, sunucularınızın güvendiği bir sertifika kullanmaya gayret gösterin. Bu sertifika ilgili Windows sunucuda yüklü ise Use an SSL ile başlayan bölüme mevcut sertifikanın parmak izini yazabilirsiniz.

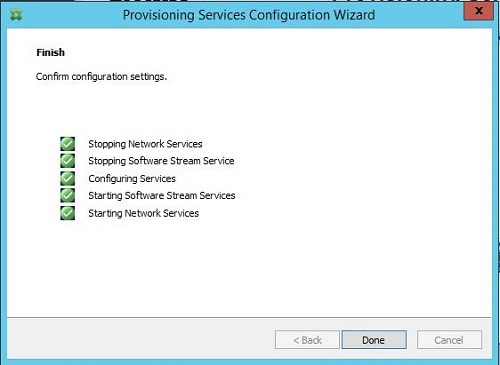

Kurulum tamamlandı sunucu ismi veya IP adresi ile direkt erişim sağlayabilirsiniz.

Özetle artık sunucu yönetmek çocuk oyuncağı diyebiliriz. Ben ürünü şahsen çok beğendim umarım sizlerde beğenirsiniz.

Kaynak;