Bu makalemde sizlere Sonicwall content filter service – CFS kullanımı hakkında bilgi vereceğim. Makaleye bağlamadan önce bu anlatacağım konuların geçerli olduğu sonicwall modellerini sizlerle paylaşmak istiyorum.

Uyumlu SonicWALL Modelleri

NSA Series: E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, PRO Series: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260

TZ series: TZ 210, TZ 190, TZ 180

Firmware Versiyons: (SonicOS Standard and Enhanced)

Kullanılan Servis: Content Filtering Service.

AÇIKLAMA : Tüm internet trafiğini kontrol etmesini ve uygunsuz içerikli web adreslerinin görüntülenmesini ENGELLER... URL (web adresi) filtrelemesi yapar. İçerik Filtrelemesi yapar Bir siteye erişim engellendiğinde hatalı kapatılmış olma olasılığına karşı Custom List seçeneği sunar. SonicWALL Content Filter database kendisine aitdir . Bölge olarak bize en yakın sunucu ile iletişime geçer ve update’ lerini otomatik gerçekleştirir. Şimdi Detaylara bakalım ;

Security Services /

Content Filter

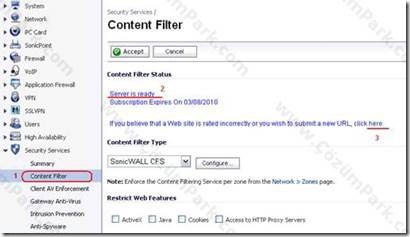

1- Security Services menüsünden Content Filter bölümüne girilir.

2- CFS Server Database hazır olup olmadığını kontol edin. (Server is ready)

3- Sonicwall database’ne adreslerin hangi kategoride olduğunu dair sorgulama yapabilir istekte bulunabilirsiniz. (Here)

SonicWALL Sorgulama ekranında kullandığımız www.sonicwall.com adresinin Kategori 27 (Information Technology/Computers) içerisinde bulunduğunu öğrenebilirsiniz. Farklı bir kategoride olması gerektiğini düşünüyorsanız Rating Request talebinde bulunabilirsiniz..

Content Filter /

Sınırlı Web Özellikleri

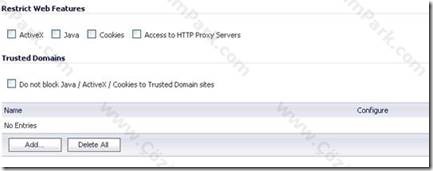

ActiveX – Java – Cookies – Access to Http Proxy Servers uygulamaların kullanılmamasını sağlayabilirsiniz. Eğer bu uygulamaların çalışmasını istediğiniz güvenilir Domain adresleri varsa Trusted Domains kısmına Adddiyerek ekleyebilirsiniz…

Content Filter /

Exclusion List (Hariç Bırakma)

- Admin olarak bağlı kullanıcının Content Fitler Servisini kullanırken oluşturulan kuralları bypass etmeden test edebilmesi için “Do not bypass CFS bloking for the Administrator” seçeneğini işaretlemeniz gerekir.

- Content Fitler Servis hizmetinden ayırmak istediğiniz ip adresi veya aralığı varsa Önce Enable edilir daha sonra Add diyerek ekleyebilirsiniz. Buradaki IP ‘ler CFS uygulamasından devre dışı kalacaktır.

Content Filter /

IP ile Policy Eşleştirme

Belirteceğiniz bir ip adresi veya aralığına farklı kategoriler (policy) oluşturarak eşleştirme yapabilirsiniz.. “CFS Policy per IP Address Range” Enable edilir. Add diyerek ip bilgileri hangi CFS Policy ile eşleşeceği belirtilir.

Content Filter /

CFS Web Mesaj Oluşturma

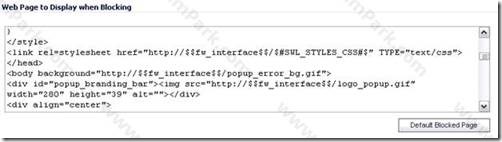

Content Filter’de yapmış olduğunuz kuralların kullanıcı ekranında çıkacak mesajı aşağıda düzenleyebilirsiniz. Html kod ve Türkçe Mesaj kullanabilir. Karakter sınırı yoktur.

Kullanıcı Ekran Görüntüsü

Content Filter /

SonicWALL CFS Ayarları

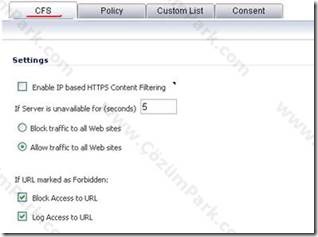

Security Services-> Content Fitler -> SonicWALL CFS yolundan Ayarlara giriyoruz.

CFS Ayarları

- Enable IP based HTTPS Content Filtering : IP üzerinden HTTPS trafiğini incelemesi için Enable edin.

- If Server is unavailable for (seconds) : 5 sn süre içinde server ile bağlantı kurulamazsa Tüm trafiğe (Allow traffic to all Web sites) izin ver

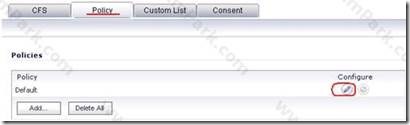

Policy Ayarları

SonicWALL Üzerinde Default gelen bir policy ile karşılaşırsınız.. Burada yapacağınız tüm değişiklikler tüm Network kullanıcılarını etkiler. Farklı Policy’ler yaratmak ve onları İstenilen IP lere eşleştirmek için Add butonuna basmanız gerekir.

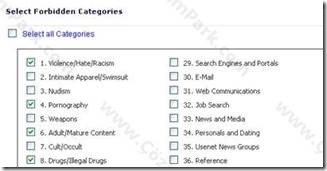

Default Policy ayarlarına giriyoruz.SonicWALL İçerik filtrelemesini 56 kategori üzerinden uygular. Bu kategorilerin içerisindeki milyonlarca adres hem domain hem ip üzerinden taranır. Engellenmesini istediğiniz kategoriler seçilir ve onaylanır.

Custom List Ayarları

Allow Domain : İzin verilen adresler veya uzantılar..Örn: www.tesan.com.tr veya *.gov.tr

Forbidden Domain : Yasaklanan adresler veya uzantılar.

Örn: www.facebook.com veya *.gov.tr

Keyword Blocking : Kelime bazlı engel koymak.

Örn: porn

Maximum Ekleyebileceğiniz adresler

Forbidden Domains 1024

Allowed Domains 1024

Keywords 100

Umarım faydalı bir makale olmuştur.

Bir sonraki makalemizde görüşnmek üzere.