Mail sunucusu bulunan bir ortamda, bu sunucuyu koruyacak olan bir güvenlik mekanizmasının bulunması olmazsa olmaz bir gerekliliktir. Bizler bu makalemizde Ofis 365 ile birlikte sunulan ForeFront Online Protection for Exchange ürününü ele alacağız. Üründen makalemde kısa olması açısında FOPE olarak bahsediyor olacağım. Öncelikle birkaç bilgi vererek makalemize giriş yapalım.

Lokalimizde kurulan ForeFront Protection for Exchange ürününü daha yakından tanımak için aşağıda linki verilen kaynaklara göz atabilirsiniz.

|

http://www.cozumpark.com/blogs/videolar/archive/2009/05/25/video-fore-front-security-for-exchange.aspx |

|

http://www.cozumpark.com/blogs/forefront/archive/2011/05/08/forefront-protection-2010-for-exchange-y-netimi.aspx |

|

http://www.cozumpark.com/blogs/forefront/archive/2011/11/13/microsoft-forefront-protection-2010-for-exchange-server-detayl-kurulum.aspx |

|

http://www.cozumpark.com/blogs/forefront/archive/2011/12/11/microsoft-forefront-protection-2010-for-exchange-server-kullan-m-ve-nce-ayarlar.aspx |

Yukarıdaki linklerde ürünle bilgisi olmayan arkadaşlar gerekli bilgiyi bulacak ve ürün hakkında fikir sahibi olacaktır. Bizim inceleyecek olduğumuz FOPE ürünü, bu ürünün lokal sistemimizde konumlandırılmışı değil bulut sistem üzerinde çalışanıdır. Bu ürünü lokalde kurmak yerine bulut hizmeti olarak alıp, mail trafiğimizin buradan geçmesi sağlayarak gerekli güvenliği sağlayabiliriz. Buradan da görüyoruz ki sanallaştırmanın da bir adım ilerisinde yer alan bulut artık günden güne hayatımıza girmeye başladı.

Bulut Bilişimin getirmiş olduğu yararlardan bahsedecek olursak bu konuda farklı bir makale bile yazılabilir ki platformumuzda bu da var. Aşağıdaki linkten inceleyebilirsiniz.

|

http://www.cozumpark.com/blogs/cloud_computing/archive/2010/12/26/cloud-computing-bulut-bili-im.aspx |

Bulutlardan söz etmişken makalemizin temel konusuna girelim. Microsoft şu an Türkiye’de demo olarak kullanılan ve birçok ülkede de aktif olarak kullanılan Ofis 365 ürününü bizlerin hizmetine sundu. Bu günlerde Ofis 365 ürünü hakkında bilgisi olmayan neredeyse yok denilecek kadar azdır. Yinede akıllarda soru işareti kalmaması adına aşağıda paylaşacağım linklerden Ofis 365 hakkında geniş bilgiye ulaşabilirsiniz.

|

http://www.cozumpark.com/blogs/cloud_computing/archive/2011/02/12/office-365.aspx |

|

http://www.cozumpark.com/blogs/cloud_computing/archive/2012/02/19/microsoft-office-365-yap-land-rma.aspx |

|

http://www.cozumpark.com/blogs/videolar/archive/2011/02/26/webcast-office-365.aspx |

|

http://www.cozumpark.com/blogs/videolar/archive/2011/12/18/microsoft-office-365.aspx |

|

http://www.cozumpark.com/blogs/videolar/archive/2012/02/12/seminer-office-365-buluta-giden-yol.aspx |

Bu kadar ön hazırlıktan sonra Ofis 365 hizmetinde FOPE ürünümüzü incelemeye alalım. Ofis 365 mimarisinde temel kurallar ile sistemimiz zaten otomasyonel bir şekilde korunmaktadır. Buna ek olarak, şirket politikası kapsamında yeryer varsayılan koruma dışında ek özelleştirmeler yapmak gerekebilir.

Örneğin: Şirket ortamımızda spam veya viruslü olmayıp (x) bir kişiden gelen maillerin bir departman tarafından engellenmesi talep edilebilir. Bu durumda bizim erişebileceğimiz ve özelleştirme yapabileceğimiz bir konsola ihtiyacımız doğar. Ofis 365 hizmeti ile birlikte ön tarafta koruma görevi gören panele erişip buradan gerekli kuralları yazarak engellemeleri yapabiliriz. Buradan varmak istediğim nokta FOPE üzerinde sürekli kural yazmayı gerektiren bir konsol değildir. Üzerindeki varsayılan ayarlar ile zaten maximum güvenlik sağlanmaktadır. Bu güvenlik kuralları FOPE üzerinden iletişim kuran tüm sistemleri yani global yapıyı kapsadığından bize sadece özel kurallar tanımlamamız gerektiğinde lazım olacaktır.

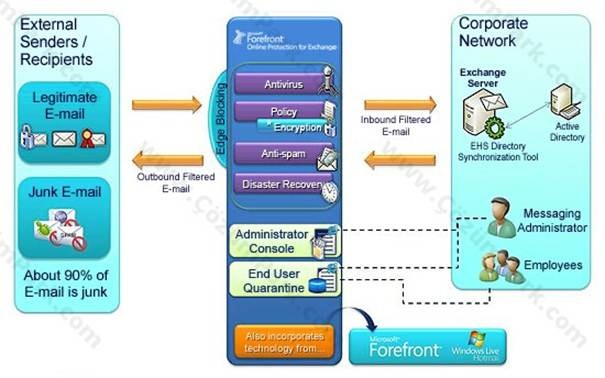

Aşağıdaki şekilden de anlaşılacağı üzere, ürün Mail sisteminin önüne konumlanarak içeriden ve dışarıdan mail akışını kontrol ederek üzerindeki politikalar doğrultusunda maillerin kullanıcılara ulaşması veya ulaşmamasını sağlar.

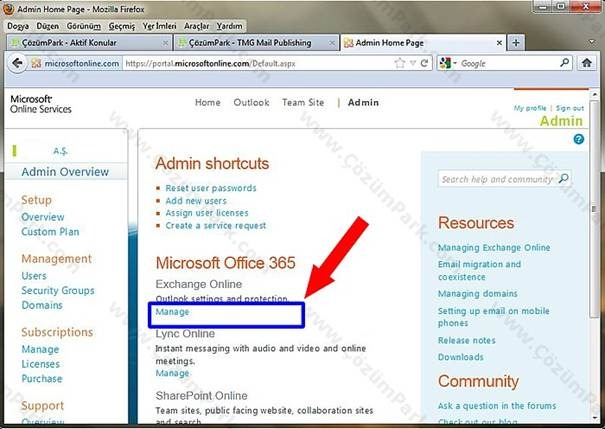

Ofis 365 üzerinde FOPE kullanımı için öncelikle Admin konsolumuza giriş yapalım.

Gerekli bilgileri girip login olduktan sonra resimde de gösterildiği gibi “Microsoft Office 365” alanı altında bulunan Exchange online yazısının altındaki “Manage” linkine tıklayalım.

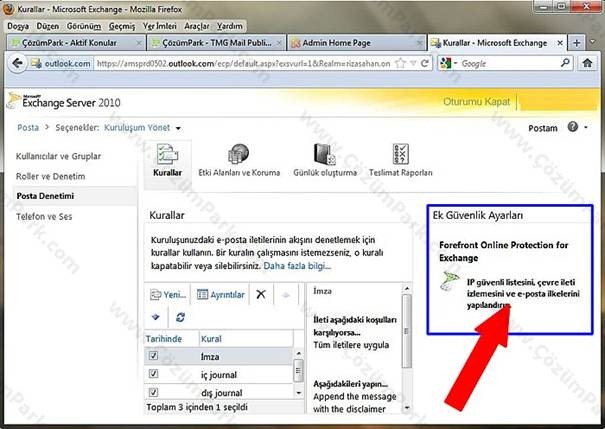

Karşımıza gelen ekranda gösterilen yere tıklayarak FOPE yönetim konsolunun açılmasını sağlayabiliriz. Bu kısımda ufak bir ayrıntıya yer vermek istiyorum. Bazı kuralları FOPE üzerinden değil de aşağıdaki resimde yer alan kısımdan yazabiliriz. Resimdeki alanda “imza, iç journal ve dış journal” kurallarını görüyoruz. Burada ben organizasyonumdan dışarı giden mailler için bir imza kuralı, dışarıdan gelen ve içeriden giden maillerin depolanacağı bir journal kuralı yazdım. Bazen çok hızlı ve etkin bir kurala ihtiyacınız olabilir. FOPE üzerinde global düzeyde replikasyon olacağından kuralların aktif olma süresi 48 saate kadar uzayabilir. Burada yazılan kurallar 2 dakika gibi bir zamanda aktif duruma gelmektedir.

Evet sonunda konsolumuza ulaşabildik.

Information ekranında aşağıdaki gibi bilgilendirme yapılan bir ekranı bizleri karşılamaktadır. Bu alanda FOPE üzerinde yapılan işlemleri anlatan açıklama metinleri bulunmakla beraber Solda bizim mail trafiğimizi 30, 90, 180, 365 gün çerçevelerle özetleyen grafikler ve analizler, sağda ise FOPE üzerindeki global çerçeveyi gösteren grafik ve analizler yer almaktadır.

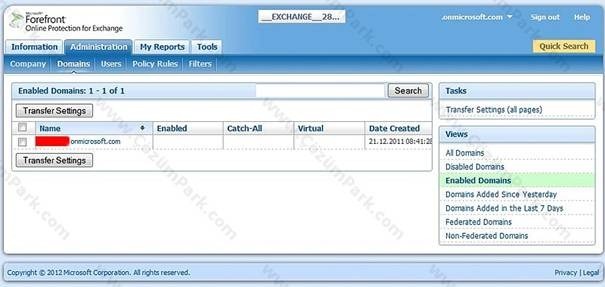

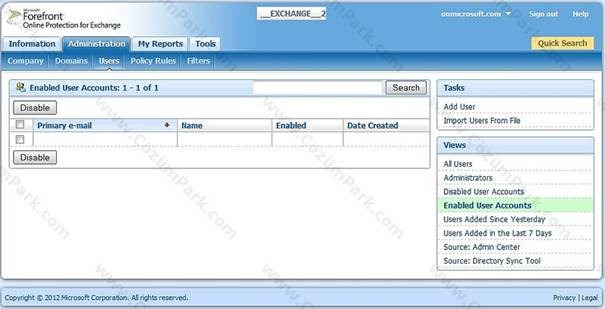

Administration kısmı en çok kullanacağımız alandır. Bu alandaki tabları kısaca açıklayalım. Genel olarak programı anlattıktan sonra zaten kurallarımızı buradan yazıp ayarlamalarımızı buradan yapacak bu alanı etkin olarak kullanacağız.

Company: Bu alanda mail teslim ayarları, connector ayarları yapılandırılabilir. Varsayılan ayarlarda gerekli konfigürasyon yapılmış durumdadır. Burada servis ismi domain sayısı gibi bilgiler verilmekte olup time zone ayarları da buradan yapılabilmektedir.

Domains: Bu kısımda ekli olan domainlerimiz listelenmekte, eklenme tarihleri durumları hakkında grid üzerinde bilgi verilmektedir. Burada Transfer ayarları yapılabilir, domain pasif aktif edilebilir, domain eklenebilir, federasyon kurulabilir veya iptal edilebilir.

Users: Bu kısımda FFOP üzerinde barındırılan hizmetler için tüm kullanıcı ayarları yapılabilir. Burada kullanıcı tanımla, silme, şifre değiştirme, izin atama işlemleri yapılabilir. Ayrıca arşiv barındırma hizmeti için kullanıcı düzeyinde mail tutma süreleri ve kullanıcı düzeyinde yasal tutma ayarlarını buradan yapabilirsiniz.

Policy Rules: Tüm yazılı olan policyler bu ekranda grid ekranında listelenmektedir. Bu policyler bizim tarafımızdan yazılan policylerdir. Sistemi varsayılan olarak koruma altına almış policyler burada gözükmemektedir.

Bu ekranımızda oluşturulan policyleri disable edebilir, silebilir sağ kısımda yer alan Views kısmındaki filtrelere göre ayırıp görebiliriz. Ayrıca yeni bir policy tanımlama işlemi yapabiliriz.

Burada tanımlanacak olan kurallarda limit sınırı yoktur. 2 Mb’ı aşmamak kaydı ile 9000 karakteri aşmayan kurallar tanımlayabiliriz. Yukarıda da söylediğim gibi bura alanları genel olarak geçiyorum makalemizin ilerleyen adımlarında birçok kural tanımlaması yaparak açıklama ve örneklendirme yapıyor olacağız.

Filters: Bu kısımda oluşturulacak olan kurallar için hazır değerler import edilerek toplu olarak eklenebilir.

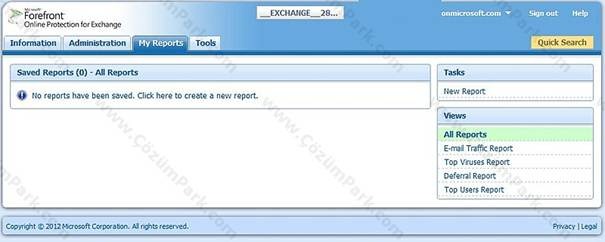

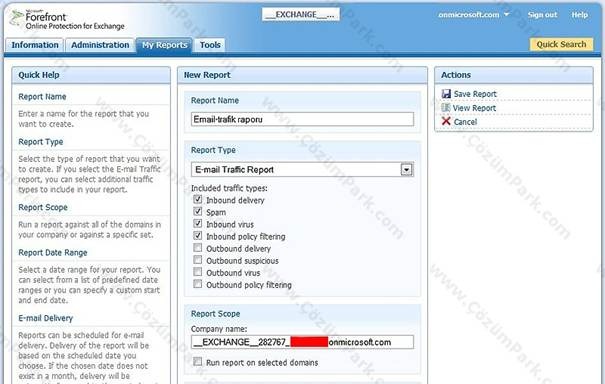

My Reports: Bu kısımda yeni raporlar tanımlayıp sistem üzerindeki mail akışını grafiksel ve sayısal olarak analiz edebiliriz. “New Report” linkine tıklayarak bir rapor oluşturalım.

Gelen ekranda kuralımıza bir isim verelim. Oluşturulacak olan rapor türünü ve rapor bileşenlerini seçelim. Biz bu raporumuzla alınan, spam, virüslü ve filtrelenen maillerin raporlarını almış olacağız. Raporumuzu “Save Report” ile kaydedebiliriz. Ben “view report” linkine tıklayarak çalıştırıyorum.

Seçtiğim kriterlere göre grafiklendirilmiş ve sayısal olarak değerlendirilmiş işlevsel bir rapor elde ediyorum. Bu raporu farklı formatlarda kaydederek export edebilir gerekli birimlere sunabilir.

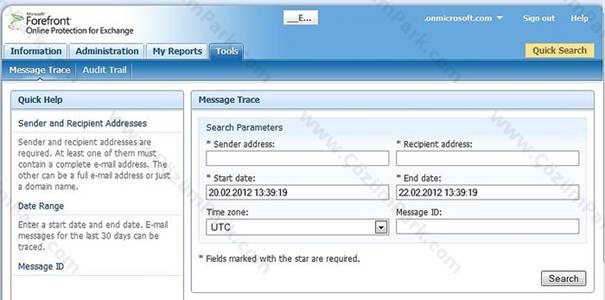

Tools: Bu kısım ”Message Trace” ve “Audit Trail” olmak üzre iki bölüme ayrılır. Message Trace bir bakıma Exchange server üzerindeki Trace ile aynı işi görmekte olup belirli bir zamanda, belirli bir kullanıcıdan, belirli bir alıcıya giden maillerin durumlarını görüntülemek için kullanılır. Audit Trail ise sistem üzerinde yapılan işlemlerin loglarını tutar. Burada admin olarak bizim yaptığımız tüm işlemlerin (Kural ekleme, silme, değiştirme, domain işlemleri, kullanıcı işlemleri v.s.) loglarını tutmakla birlikte bulut sisteme müdahale eden sistem adminlerininde loglarını tutmakta ve bizim takip etmemize imkan vermektedir.

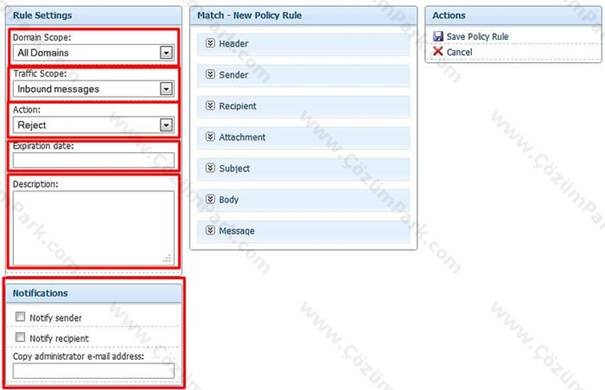

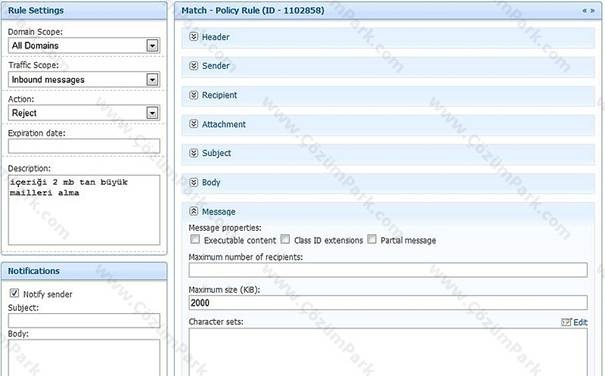

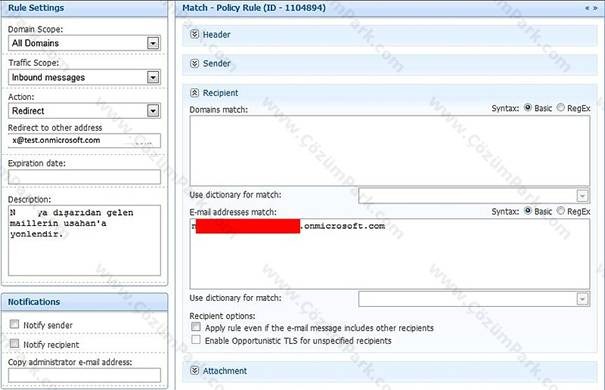

Şimdi yeni bir kural yazmak için “Administration” ana başlığı altında yer alan “Policy Rule” linkimize tıklayalım. Burada “New policy” linkimize tıklayalım. Açılan policy ekranı standart bir ekran olup her seferinde bu ekran üzerinde tanımlamalar yapılıp kaydedilmektedir. Şimdi bu ekranın sol tarafını inceleyelim. Sağ taraftaki kriter belirleme ekranı ile ilgili olarak örnekler yapacağız ve yazım metotlarını inceleyeceğiz.

Domains Scope : Burada birden fazla domainimize FOPE tarafından koruma sağlanıyorsa, bir kural yazılacağı zaman hangi domaine yazılacağını seçebiliriz. Benim tek domainim olduğundan “All Domains” seçeneğini de seçebilirim.

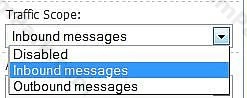

Trafic Scope: Burada yazılacak olan kuralın hangi yöndeki mail akışını kapsayacağını belirliyoruz. Inbound seçeneği ile bize gelen maillere kural yazabilir, Outbound seçeneği ile bizim yollayacağımız maillere kural yazabiliriz.

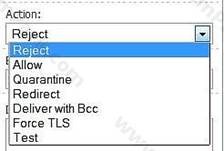

Action: Bu kısımda yazdığımız kuraldaki aksiyonu belirliyoruz.

Reject: Bu aksiyon seçildiğinde yazılan kuralın sağlanması durumunda gelen veya giden mail red edilerek alıcısına ulaşması engellenir.

Allow: Bu aksiyon seçildiğinde kuralın sağlanması durumunda gelen veya giden mail kabul edilerek alıcısına ulaştırılır.

Quarantine: Bu aksiyonda yazılan kurala uygun gelen veya giden mail olduğunda belirtilen adres içerisine mail yönlendirilerek burada muhafaza edilir. Bu kısımdaki yetkili tarafından bakılan mail sahibine gönderilir veya yetkili kişinin yapmak istediği işleme tabi tutulur.

Redirect: Burada alınan aksiyonda gelen veya giden mail alıcısına ulaşmadan belirtilen bir adrese yönlendirilerek bu adrese gitmesi sağlanır.

Deliver with BCC: Burada alınan aksiyonda gelen veya giden mailin gizli bir kopyası belirlenen mail adresine iletilir.

Force TLS: Bu aksiyon seçilir ise filtreye uygun olan mail iletişimi için MTA ile istemci arasındaki trafiğin TLS ile güvenli bir şekilde gerçekleşmesi için istemci TLS kullanmaya zorlanır. Karşı taraftaki MTA üzerinde geçerli bir sertifika yok ise, self-signed veya güvenilmeyen bir sertifika ise bu durumda mail iletişim gerçekleşmez ve bu mail 24 saat sonra kuyruktan silinir.

Test: Bu aksiyon ise test kuralları yazmak için kullanılır.

Expiration Date: Burada kuralımızın belirli bir zaman sonra durmasını yani zaman bazlı çalışmasını sağlamak için tarih seçebilir ve bu tarihte devre dışı kalmasını sağlayabiliriz.

Description: Bu kısımda kuralımıza bir açıklama yazarak, ileride bu kuralı neden yazdığımız konusunda fikir sahibi olabiliriz.

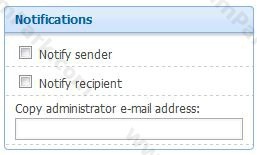

Notifications: Burada yazılan kuralla ilgili olarak gönderici ve alıcıya metnini bizim belirleyeceğimiz bildirim mesajının gitmesini sağlayabiliriz.

Genel olarak sol kısımdaki ekranı da tanıdık. Buraya kadar olan anlatımlar genel çerçeveyi çizmek için verilmiş bilgileri içeriyor. FFOP üzerinde en çok kullanacağımız policy oluşturma panelini ele alacağız. Şimdi parametreler kısmını inceleyelim ve içlerinde nasıl bir yazım kullanacağımızı ele alalım.

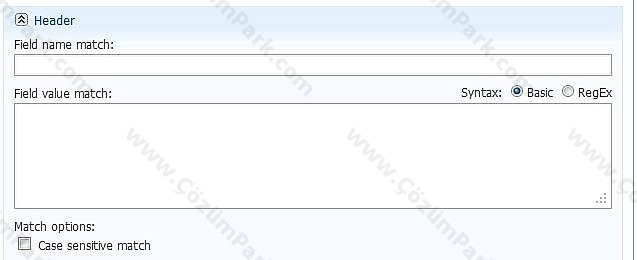

Header ekranında belirttiğimiz header kuralına göre mailin “Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test” gibi aksiyonlara maruz kalmasını sağlayabiliriz.

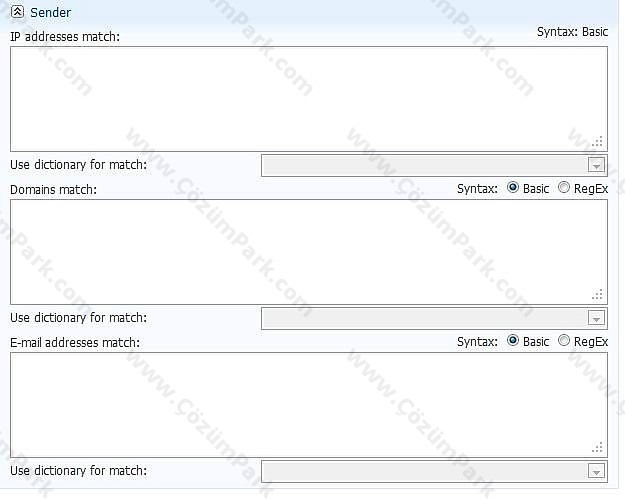

Sender ekranımızda göndericilerle ilgili tanımlamalar yapılabilmektedir. Örnek olarak mail gönderen kişinin ip adresi “111.111.111.111” ise “Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test, Deliver with BCC” aksiyonlardan birini uygula, mail gönderen domain “x.com” ise “Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test, Deliver with BCC” bu aksiyonlardan birini uygula, mail gönderen adres “x@x.com” ise “Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test, Deliver with BCC” bu aksiyonlardan birini uygula gibi kural yazabiliriz. Burada çoklu yazılmlarda (,) kullanabiliriz. Örnek: ali@veli.com,zehra@tahir.com gibi.

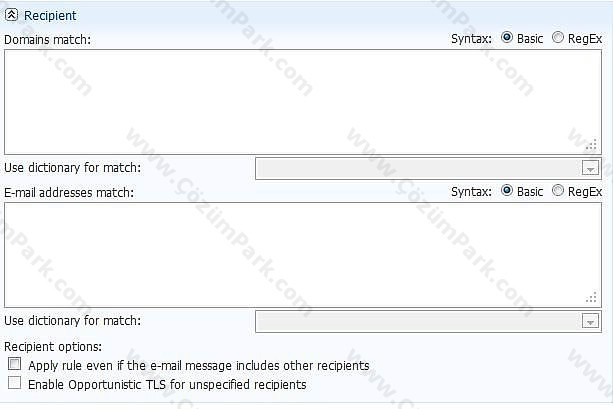

Recipient ekranında mail alıcılarımıza domain bazlı veya mail adresi bazlı olarak, ““Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test, Deliver with BCC” gibi aksiyonlardan birine tabi tutabiliriz. Örneğin “cozumpark.com” domainine gelen tüm mailleri ali@veli.com adresine yönlendir gibi veya alıcısında riza@cozumpark.com olan mailleri reject et gibi. Burada birden fazla yapılan yazılımlarda arada (,) kullanabiliriz.

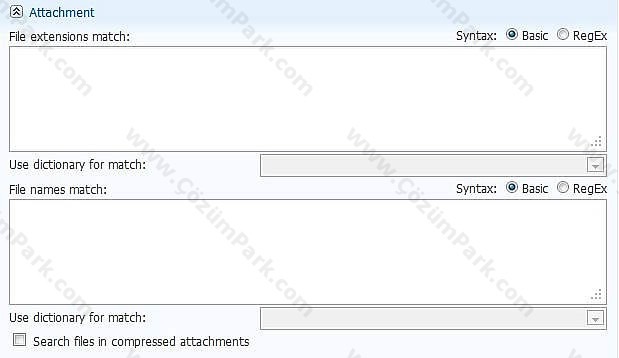

Attachment ekranında gelen veya giden mailin ataçlarına sınırlamalar getirebilir, bizim belirlediğimiz ataç uzantılarının bir mailde yer almasını veya almamasını sağlayarak “Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test, Deliver with BCC” gibi aksiyonlardan birine maruz kalmasını sağlayabiliriz. Örnek olarak “zip” uzantılı mailler alınsın alınamasın gibi. Burada sıkıştırılmış bir dosya içerisinde gelen yasak uzantıları da bu işleme dahil edebiliriz. Bunun için “Search files in compressed attachments” checkboxını işaretlememiz yeterlidir.

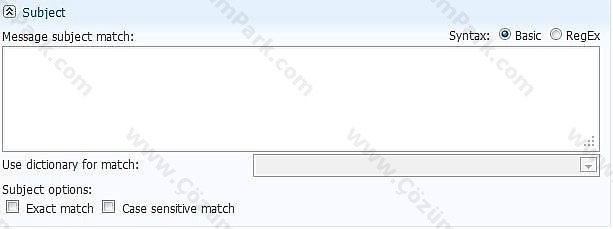

Subject ekranında gelen veya giden mailin konusuna göre “Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test, Deliver with BCC” gibi bir aksiyonlardan birine maruz kalmasını sağlayabiliriz.

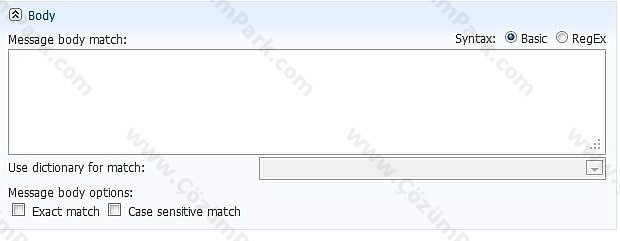

Body ekranında gelen veya giden mailin içeriğinde bizim belirlediğimiz kriterlere uygun yazımlar var ise bunları içeren bir mail gelmesi veya gönderilmesi durumunda belirleyeceğimiz “Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test, Deliver with BCC” gibi aksiyonlardan birine maruz kalmasını sağlayabiliriz. Örneğin içerisinde “yasak” kelimesi varsa aksiyonumuzu uygulayabiliriz. Çoklu yazımlarda aralarda (,) kullanabiliriz. Örnek : yasak, xxx, +18

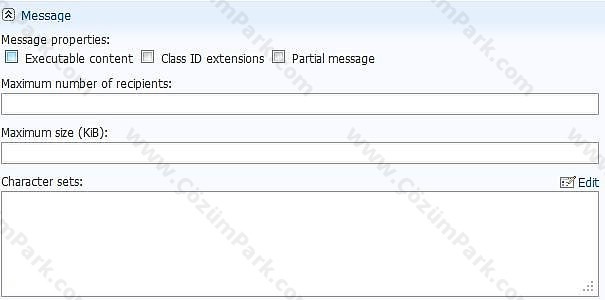

Message ekranında mesaj içerisindeki alıcı sayısına göre kural yazabiliriz. Örneğin “Maximim number of recipients” kısmına 3 yazarsak eğer alıcısında 3 kişiden fazla adres tanımlı olması durumunda maile “Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test, Deliver with BCC” gibi aksiyonlar verebiliriz. Bu kısımda yer alan diğer bir özellikte ise istemediğimiz karakterlerde gelen maillere “Allow, Reject, Redirect, Quarantine, Redirect, Force TLs, Test, Deliver with BCC” gibi aksiyonlardan birini uygulayabiliriz. Bunun işlem için “Character sets” kısmında bulunan “Edit” linkine tıklayarak, örneğin Çince karakterleri ekleyerek bu tarz gelen maillerde aksiyonumuzu devreye sokabiliriz.

Ben bu kısımda kurallara genel hatları ile değinmeye çalıştım. Oluşturulacak olan kombinasyonlara veya ihtiyaçlara göre bu kurallar çok sıkı politika içeriyor olacak şekilde çoğaltılabilir. Makalemizin başında da belirttiğimiz gibi ürün temel koruma için arka planda sistem policyler ile konfigüre edilmiştir. Biz kendi yapımıza uygulanacak olan özelleştirmelerle politikaları kapsamında bu ekranı kullanmaktayız. FFOP üzerinde detaylı kurallar için http://technet.microsoft.com/en-us/library/ff715218.aspx bu adrese FFOP user guide için http://technet.microsoft.com/en-us/library/ff715254.aspx bu adrese göz atabilirsiniz.

Şimdi kurallarımızı biraz örneklendirerek makalemizi tamamlayalım.

Örnek1: Alıcısı 3 kişiden fazla olan malleri reject etme.

Bu kural için gelen maillere uygulanacağından dolayı Traffic Scope olarak “inbound Messages” seçimini yapıyoruz. Action olarak “Reject” seçimini yapıyoruz. Description ile bir açıklama yazıyoruz. Mail yollayan kişiye uyarı gitmesi için Nodify kısmına gerekli bildiriyi yazıyoruz. Maximum alıcı sayısını da belirledikten sonra kuralımızı test ediyoruz.

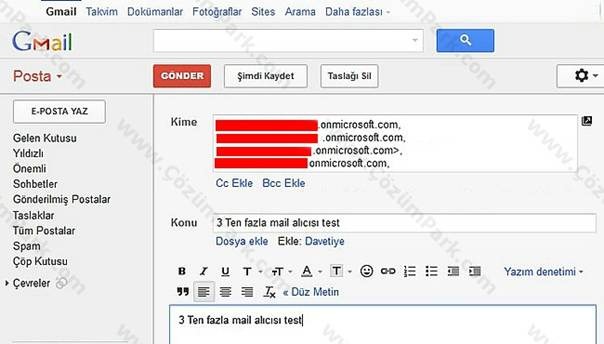

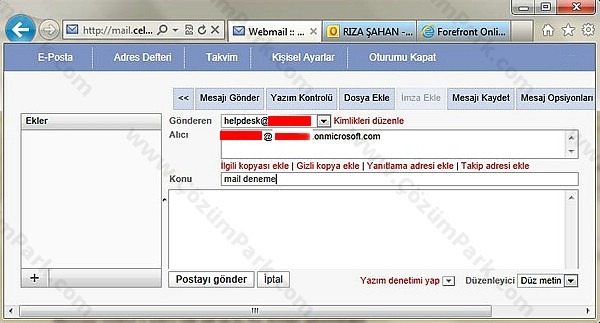

Şu anda gmail adresimden Ofis365 üzerindeki organizasyonuma 4 mail adresi yazarak mailimi 4 kişiye yollamaya çalışıyorum.

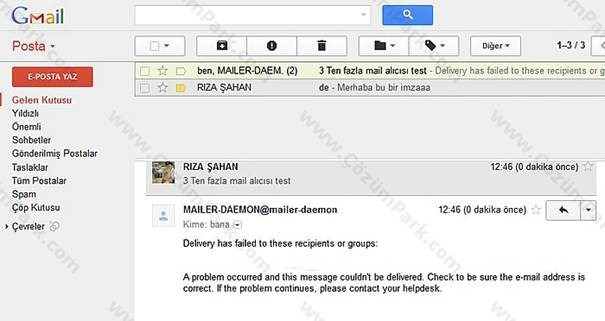

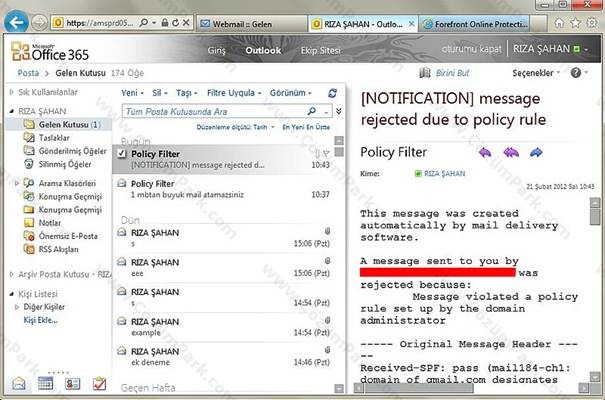

Mailimi gönderdikten kısa bir süre sonra aşağıda görüldüğü gibi geriye bir bildirim maili geldi. Bu mailde bizim nodify seçeneğinde belirlediğimiz açıklama konu olarak gözükmekte ve mailin içeriğinde gerekli açıklama yapılmaktadır.

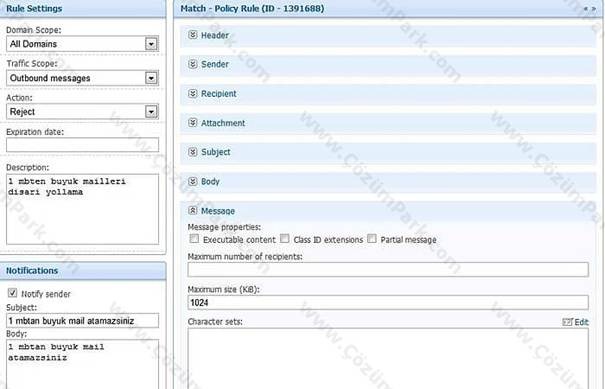

Örnek2: Kullanıcılarımızın mail yollama boyutunu 2 Mb ile sınırlamak.

Kuralımız içeriden dışarıya mail yollama limitini kısıtlayacağı için Traffic Scope olarak “Outbound Messages” seçimini yapıyoruz. Mail için “Reject” aksiyonunu seçiyoruz. Gerekli despriction ve nodify kısmını doldurduktan sonra “Maximum Size” boyutunu KB cinsinden belirtiyoruz. Kuralımızı kaydediyoruz ve test ediyoruz.

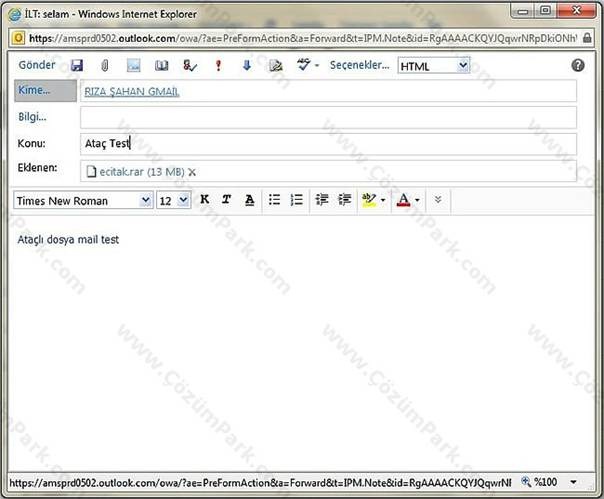

Şu anda organizasyon içindeki kullanıcı adresimden dışarıya 13 MB bir mail atmak için maili yazıyorum ve Gönder ile maili gönderiyorum.

Mailimiz kuralımızdan etkilendiği için karşı tarafa iletilmedi. Kuralımızda nodify seçeneğini aktif ettiğimizden bize bir geri bildirim geldi.

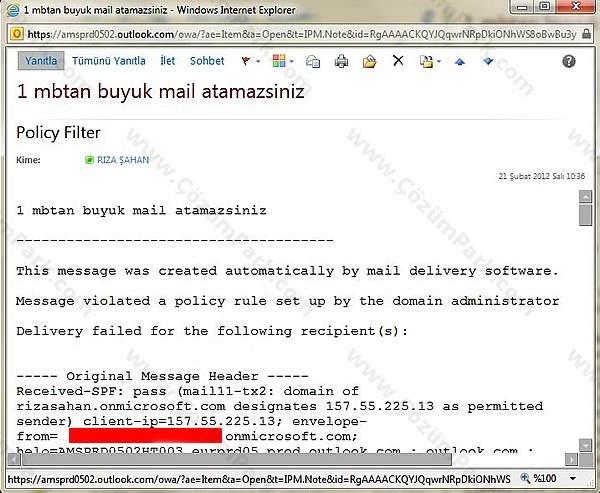

Gelen mailde bildirimin içeriği yer almaktadır.

Örnek3: Dışarıdan Organizasyonumuza 2 MB’ tan büyük mail gelmesini yasaklamak.

Dışarıdan alınacak maillerde boyutsal engelleme yaptığımız için traffic Scope olarak “Inbound Messages” seçimini yapıyorum. Description kısmına açıklama girdikten sonra Max Size olarak 2000 KB rakamını belirliyorum.

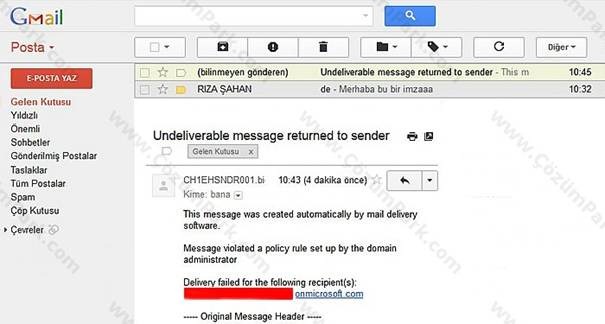

Dışarıdan organizasyonuma bir mail atıyorum ve kuralıma takıldığını bildiren mail ile karşılaşıyorum.

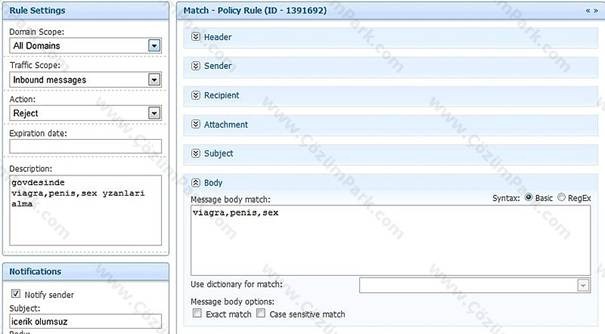

Örnek4: İçeriğinde yasak kelimeler olan maillerin yollanmasını engellemek.

Gerekli Traffic Scope seçiminden sonra açıklama ve geri bildirim alanlarımızı dolduruyorum. Aksiyon olarak “Reject” seçimini yapıyorum. Bu işlemden sonra gelen maillerin içeriğinde aşağıdaki kelimeler olması durumunda bu maillerin reject olması için kelimelerimi Body alanına yazıyor ve kuralımı kaydediyorum.

Şimdi dışarıdan kurallarımıza uygun ama bizim istemediğimiz içerikte bir maili organizasyonuma yolluyorum.

Görüldüğü gibi yazdığımız bildirim konulu mailimiz mail yollayıcısına düştü. Gerekli açıklama mail içeriğinde anlatılmaktadır.

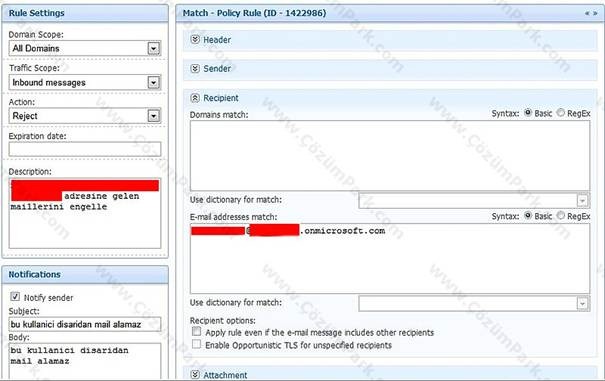

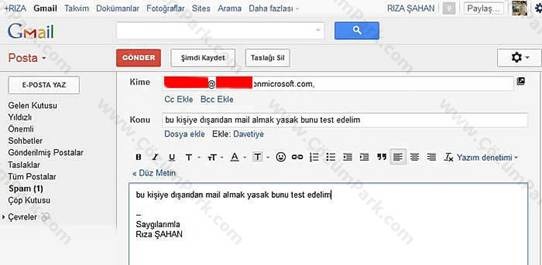

Örnek5: Bir kullanıcının organizasyon dışından mail almasını yasaklamak.

Kullanıcımız dışarıdan mail alamayacağı için aşağıdaki aksiyonları seçiyor ve Recipient kısmında kullanıcımın mail adresini tanımlıyorum. Bu işlemden sonra kuralımı kaydediyorum.

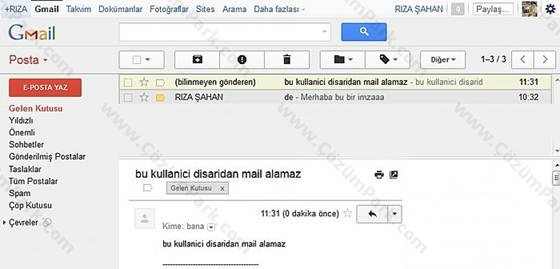

Organizasyon dışından mail alması yasak olan kullanıcıya bir mail atıyorum.

Şu anda mailin alıcısına gitmediğini anlatan mail bizim mailboxımıza geldi.

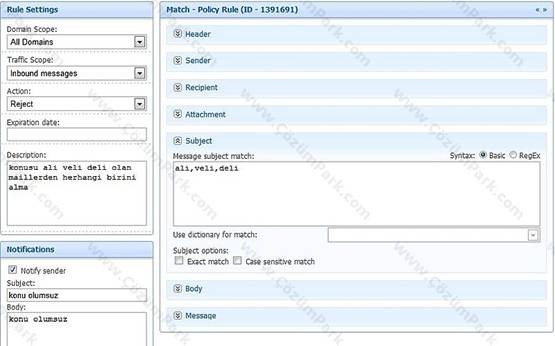

Örnek6: Konusunda istenmeyen içerik olan maillerin organizasyona yollanmasını engellemek.

Gerekli aksiyonları yazdıktan sonra Subject kısmında yasak konuları belirliyorum.

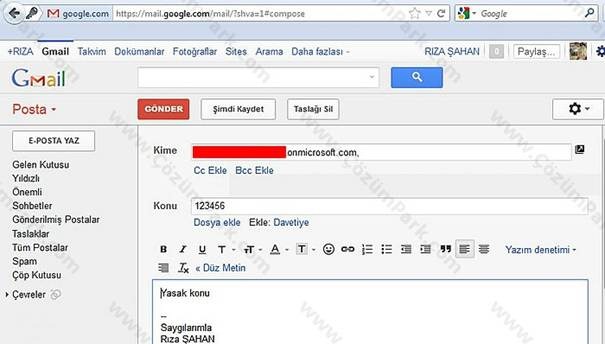

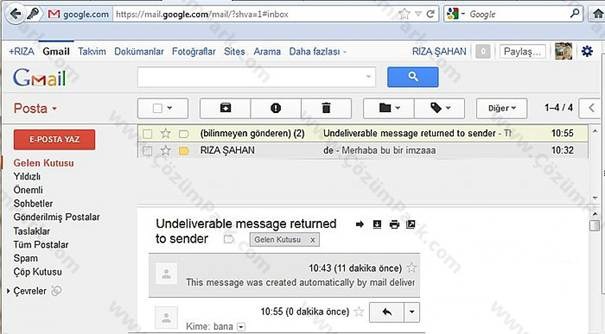

Kuralımıza uygun ama istenmeyen konu içeriğine sahip olan maili yazarak yolluyorum.

Mailin organizasyondaki kuraldan etkilendiğini ve teslim edilmediğini anlatan geri bildirim maili şu anda mail yolladığım mailboxıma düştü.

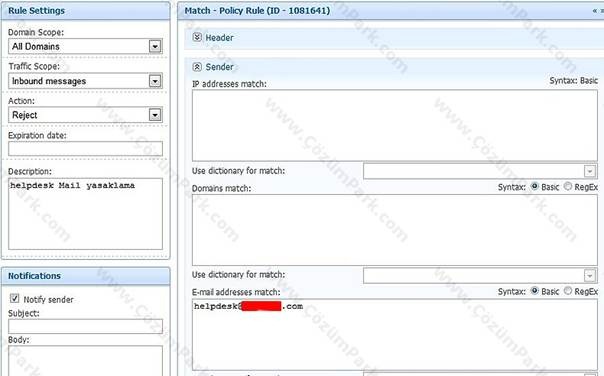

Örnek7:Belirli bir göndericinin maillerini engellemek.

Dışarıdaki bir adresten gelen mailleri engellemek için aşağıdaki gibi gerekli seçimleri yaptıktan sonra, Sender kısmında organizasyonumuza mail atmasını istemediğimiz kullanıcı adresini belirtiyor ve kuralımı kaydediyorum. Burada çoklu yazımlarda yukarı kısımlarda değindiğimiz gibi (,) kullanarak birden çok adres tanımlaması gerçekleştirebiliriz.

Organizasyonumuza mail atması yasak olan mail adresinden organizasyona bir mail atıyorum.

Organizasyonumuz tarafında mailin kabul görmediğine dair bildirim maili ve açıklaması mail yollaması yasak olan mail adresine gidiyor.

Örnek8: Konusunda x olan ve alıcısı x olan maillerin organizasyona düşmemesi.

Makalemizin üst kısımlarında değindiğimiz gibi basit ve tek şartlı kurallar değil, birden fazla şartı bulunan komplex kurallarda yazabilmekteyiz. Bu örneğimizde alısı x@x.com olan bir adrese mail gelirse ve konusunda x varsa maili reject et gibi bir örnek yapıyoruz. Gerekli aksiyonları belirledikten sonra mail alıcı adresi ve konu kısmında olmasını istemediğimiz içeriği belirliyoruz.

Örnek9: Mail alıcısı x olan maillerin gizli bir kopyasını y adresine gönderme

Örnek10: Alıcısında x mail adresi olan mailleri y adresine yönlendirme

Örnek11: Organizasyonumuzdaki x domainimizden giden maillerin gizli bir kopyasını y mail adresine yollamak. (Bu journaling kapsamında kullanılabilir.)

Not: Bu kurallar yazılması itibari ile global serverler üzerinde aktif olması gerektiğinden dolayı 8-48 saat arasında aktif olmaktadır. Kuralı yazdığınızda hemen test etmek durumunda kalırsanız çalışmaz ise yanlış bir durum değerlendirmesine kapılmayın.

Ürünü incelerken öğrendiğim ve işinize yarayacağını düşündüğüm bilgileri paylaşmaya çalıştım. Makalemizin başında da anlattığımız gibi ürün kendisi temel olarak konfigüre edilmiş bir yapıdadır. Örneklerimizde iş ortamınızda kullanabileceğiniz senaryolara yer vermeye çalıştım. Bu nedenle FOPE için kur çalışsın mantığında çalışan bir ürün diyebiliriz. Bir bakıma bulutun mantığı da zaten bu J

Umarım yararlı olmuştur bir başka makalede görüşmek dileğiyle.